Laravel 中的主机头注入:风险与预防

Laravel中的主机头注入漏洞详解及防御策略

本文将深入探讨主机头注入 (Host Header Injection) 这一严重的Web应用漏洞,包括基于Laravel框架的应用。此漏洞允许攻击者操纵HTTP请求中的主机头,从而造成缓存投毒、密码重置攻击和开放重定向等安全风险。我们将详细分析其风险、举例说明,并提供相应的防御策略。

何为主机头注入?

主机头注入发生在Web应用盲目信任HTTP请求中提供的主机头时。此漏洞可能导致以下恶意行为:

- 将用户重定向到恶意网站。

- 篡改密码重置链接。

- 操控服务器行为。

Laravel中主机头注入的利用

如果Laravel应用在关键决策中依赖主机头而未进行验证,则存在安全风险。让我们来看一个例子。

存在漏洞的代码示例:

<code>// routes/web.php

use Illuminate\Support\Facades\Mail;

Route::get('/send-reset-link', function () {

$user = User::where('email', 'example@example.com')->first();

if ($user) {

$resetLink = 'http://' . $_SERVER['HTTP_HOST'] . '/reset-password?token=' . $user->reset_token;

// 发送重置链接

Mail::to($user->email)->send(new \App\Mail\ResetPassword($resetLink));

return "密码重置链接已发送。";

}

return "用户未找到。";

});</code>在这个例子中,应用直接使用主机头生成密码重置链接。攻击者可以通过构造恶意请求来利用此漏洞:

<code>GET /send-reset-link HTTP/1.1 Host: malicious.com</code>

生成的重置链接将指向malicious.com,从而可能危及用户安全。

Laravel中主机头注入的防御

-

验证主机头: Laravel提供了一个

APP_URL环境变量,可用于确保主机头的有效性:

<code>// routes/web.php

Route::get('/send-reset-link', function () {

$user = User::where('email', 'example@example.com')->first();

if ($user) {

$resetLink = config('app.url') . '/reset-password?token=' . $user->reset_token;

// 发送重置链接

Mail::to($user->email)->send(new \App\Mail\ResetPassword($resetLink));

return "密码重置链接已发送。";

}

return "用户未找到。";

});</code>-

限制可信主机: 使用Laravel的

trustedproxies中间件来限制请求到可信主机。更新你的config/trustedproxy.php文件:

<code>return [

'proxies' => '*',

'headers' => [

Request::HEADER_X_FORWARDED_ALL,

Request::HEADER_FORWARDED,

],

'host' => ['example.com'], // 添加可信主机

];</code>-

安全配置: 确保你的

.env文件中APP_URL设置正确:

<code>APP_URL=https://yourdomain.com</code>

使用免费工具测试漏洞

您可以使用我们的免费网站安全扫描器来测试主机头注入漏洞。

免费工具网页截图,您可以访问安全评估工具

免费工具网页截图,您可以访问安全评估工具

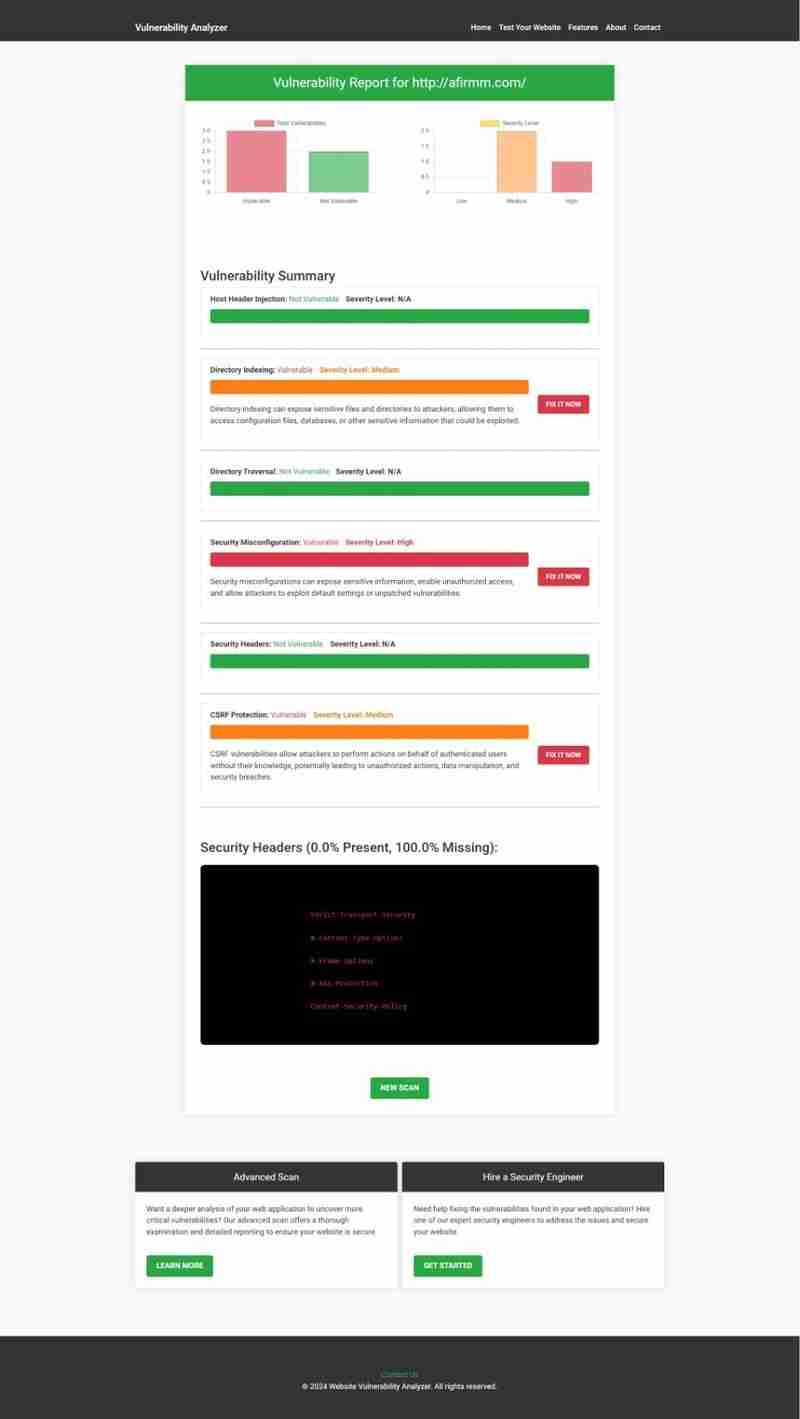

此外,在使用我们的工具进行漏洞评估以检查网站漏洞后,您可以生成一份详细报告,以了解您的应用程序的安全状态。

使用我们的免费工具生成的漏洞评估报告示例,提供对可能漏洞的见解

使用我们的免费工具生成的漏洞评估报告示例,提供对可能漏洞的见解

结论

主机头注入是一个关键漏洞,可能危及Laravel应用程序的安全性。通过验证输入、限制可信主机和使用正确的配置,您可以保护您的应用程序。

立即使用我们的网站安全检查器测试您的网站,迈出保护在线安全的第一步。

以上是Laravel 中的主机头注入:风险与预防的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

说明PHP中的安全密码散列(例如,password_hash,password_verify)。为什么不使用MD5或SHA1?

Apr 17, 2025 am 12:06 AM

说明PHP中的安全密码散列(例如,password_hash,password_verify)。为什么不使用MD5或SHA1?

Apr 17, 2025 am 12:06 AM

在PHP中,应使用password_hash和password_verify函数实现安全的密码哈希处理,不应使用MD5或SHA1。1)password_hash生成包含盐值的哈希,增强安全性。2)password_verify验证密码,通过比较哈希值确保安全。3)MD5和SHA1易受攻击且缺乏盐值,不适合现代密码安全。

PHP和Python:比较两种流行的编程语言

Apr 14, 2025 am 12:13 AM

PHP和Python:比较两种流行的编程语言

Apr 14, 2025 am 12:13 AM

PHP和Python各有优势,选择依据项目需求。1.PHP适合web开发,尤其快速开发和维护网站。2.Python适用于数据科学、机器学习和人工智能,语法简洁,适合初学者。

PHP行动:现实世界中的示例和应用程序

Apr 14, 2025 am 12:19 AM

PHP行动:现实世界中的示例和应用程序

Apr 14, 2025 am 12:19 AM

PHP在电子商务、内容管理系统和API开发中广泛应用。1)电子商务:用于购物车功能和支付处理。2)内容管理系统:用于动态内容生成和用户管理。3)API开发:用于RESTfulAPI开发和API安全性。通过性能优化和最佳实践,PHP应用的效率和可维护性得以提升。

PHP类型提示如何起作用,包括标量类型,返回类型,联合类型和无效类型?

Apr 17, 2025 am 12:25 AM

PHP类型提示如何起作用,包括标量类型,返回类型,联合类型和无效类型?

Apr 17, 2025 am 12:25 AM

PHP类型提示提升代码质量和可读性。1)标量类型提示:自PHP7.0起,允许在函数参数中指定基本数据类型,如int、float等。2)返回类型提示:确保函数返回值类型的一致性。3)联合类型提示:自PHP8.0起,允许在函数参数或返回值中指定多个类型。4)可空类型提示:允许包含null值,处理可能返回空值的函数。

PHP的持久相关性:它还活着吗?

Apr 14, 2025 am 12:12 AM

PHP的持久相关性:它还活着吗?

Apr 14, 2025 am 12:12 AM

PHP仍然具有活力,其在现代编程领域中依然占据重要地位。1)PHP的简单易学和强大社区支持使其在Web开发中广泛应用;2)其灵活性和稳定性使其在处理Web表单、数据库操作和文件处理等方面表现出色;3)PHP不断进化和优化,适用于初学者和经验丰富的开发者。

PHP和Python:解释了不同的范例

Apr 18, 2025 am 12:26 AM

PHP和Python:解释了不同的范例

Apr 18, 2025 am 12:26 AM

PHP主要是过程式编程,但也支持面向对象编程(OOP);Python支持多种范式,包括OOP、函数式和过程式编程。PHP适合web开发,Python适用于多种应用,如数据分析和机器学习。

PHP和Python:代码示例和比较

Apr 15, 2025 am 12:07 AM

PHP和Python:代码示例和比较

Apr 15, 2025 am 12:07 AM

PHP和Python各有优劣,选择取决于项目需求和个人偏好。1.PHP适合快速开发和维护大型Web应用。2.Python在数据科学和机器学习领域占据主导地位。

您如何防止PHP中的SQL注入? (准备的陈述,PDO)

Apr 15, 2025 am 12:15 AM

您如何防止PHP中的SQL注入? (准备的陈述,PDO)

Apr 15, 2025 am 12:15 AM

在PHP中使用预处理语句和PDO可以有效防范SQL注入攻击。1)使用PDO连接数据库并设置错误模式。2)通过prepare方法创建预处理语句,使用占位符和execute方法传递数据。3)处理查询结果并确保代码的安全性和性能。