SQL注入如何绕过`mysql_real_escape_string()`?

利用无效多字节字符绕过mysql_real_escape_string()函数进行SQL注入

即使使用了mysql_real_escape_string()函数,仍然可能发生SQL注入。以下步骤演示了如何绕过该函数:

-

设置服务器字符集为易受攻击的编码:

mysql_query('SET NAMES gbk');登录后复制 -

构造包含无效多字节字符的攻击载荷:

$var = mysql_real_escape_string("\xbf\x27 OR 1=1 /*");登录后复制 -

使用未转义的攻击载荷执行查询:

mysql_query("SELECT * FROM test WHERE name = '$var' LIMIT 1");登录后复制

mysql_real_escape_string()函数的转义操作依赖于当前使用的字符集。然而,在这个例子中,连接使用了易受攻击的字符集(例如gbk),允许创建无效的多字节字符。因此,注入载荷没有被正确转义,导致注入攻击成功。

安全措施

为了防止此类注入攻击,务必采取以下措施:

- 使用安全的字符集: 选择不易受攻击的字符集,例如utf8或latin1。

- 启用NO_BACKSLASH_ESCAPES SQL模式: 这将防止在转义过程中创建无效字符。

- 使用PDO并禁用模拟预处理语句: PDO提供真正的预处理语句,防止潜在的注入漏洞。

- 使用较新版本的MySQL (5.1或更高版本): 这些版本修复了允许上述注入攻击的漏洞。

以上是SQL注入如何绕过`mysql_real_escape_string()`?的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

与MySQL中使用索引相比,全表扫描何时可以更快?

Apr 09, 2025 am 12:05 AM

与MySQL中使用索引相比,全表扫描何时可以更快?

Apr 09, 2025 am 12:05 AM

全表扫描在MySQL中可能比使用索引更快,具体情况包括:1)数据量较小时;2)查询返回大量数据时;3)索引列不具备高选择性时;4)复杂查询时。通过分析查询计划、优化索引、避免过度索引和定期维护表,可以在实际应用中做出最优选择。

可以在 Windows 7 上安装 mysql 吗

Apr 08, 2025 pm 03:21 PM

可以在 Windows 7 上安装 mysql 吗

Apr 08, 2025 pm 03:21 PM

是的,可以在 Windows 7 上安装 MySQL,虽然微软已停止支持 Windows 7,但 MySQL 仍兼容它。不过,安装过程中需要注意以下几点:下载适用于 Windows 的 MySQL 安装程序。选择合适的 MySQL 版本(社区版或企业版)。安装过程中选择适当的安装目录和字符集。设置 root 用户密码,并妥善保管。连接数据库进行测试。注意 Windows 7 上的兼容性问题和安全性问题,建议升级到受支持的操作系统。

说明InnoDB全文搜索功能。

Apr 02, 2025 pm 06:09 PM

说明InnoDB全文搜索功能。

Apr 02, 2025 pm 06:09 PM

InnoDB的全文搜索功能非常强大,能够显着提高数据库查询效率和处理大量文本数据的能力。 1)InnoDB通过倒排索引实现全文搜索,支持基本和高级搜索查询。 2)使用MATCH和AGAINST关键字进行搜索,支持布尔模式和短语搜索。 3)优化方法包括使用分词技术、定期重建索引和调整缓存大小,以提升性能和准确性。

InnoDB中的聚类索引和非簇索引(次级索引)之间的差异。

Apr 02, 2025 pm 06:25 PM

InnoDB中的聚类索引和非簇索引(次级索引)之间的差异。

Apr 02, 2025 pm 06:25 PM

聚集索引和非聚集索引的区别在于:1.聚集索引将数据行存储在索引结构中,适合按主键查询和范围查询。2.非聚集索引存储索引键值和数据行的指针,适用于非主键列查询。

mysql:简单的概念,用于轻松学习

Apr 10, 2025 am 09:29 AM

mysql:简单的概念,用于轻松学习

Apr 10, 2025 am 09:29 AM

MySQL是一个开源的关系型数据库管理系统。1)创建数据库和表:使用CREATEDATABASE和CREATETABLE命令。2)基本操作:INSERT、UPDATE、DELETE和SELECT。3)高级操作:JOIN、子查询和事务处理。4)调试技巧:检查语法、数据类型和权限。5)优化建议:使用索引、避免SELECT*和使用事务。

mysql 和 mariadb 可以共存吗

Apr 08, 2025 pm 02:27 PM

mysql 和 mariadb 可以共存吗

Apr 08, 2025 pm 02:27 PM

MySQL 和 MariaDB 可以共存,但需要谨慎配置。关键在于为每个数据库分配不同的端口号和数据目录,并调整内存分配和缓存大小等参数。连接池、应用程序配置和版本差异也需要考虑,需要仔细测试和规划以避免陷阱。在资源有限的情况下,同时运行两个数据库可能会导致性能问题。

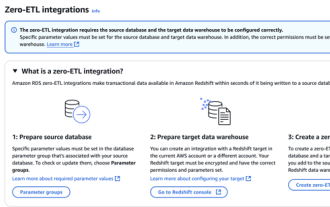

RDS MySQL 与 Redshift 零 ETL 集成

Apr 08, 2025 pm 07:06 PM

RDS MySQL 与 Redshift 零 ETL 集成

Apr 08, 2025 pm 07:06 PM

数据集成简化:AmazonRDSMySQL与Redshift的零ETL集成高效的数据集成是数据驱动型组织的核心。传统的ETL(提取、转换、加载)流程复杂且耗时,尤其是在将数据库(例如AmazonRDSMySQL)与数据仓库(例如Redshift)集成时。然而,AWS提供的零ETL集成方案彻底改变了这一现状,为从RDSMySQL到Redshift的数据迁移提供了简化、近乎实时的解决方案。本文将深入探讨RDSMySQL零ETL与Redshift集成,阐述其工作原理以及为数据工程师和开发者带来的优势。

mysql用户和数据库的关系

Apr 08, 2025 pm 07:15 PM

mysql用户和数据库的关系

Apr 08, 2025 pm 07:15 PM

MySQL 数据库中,用户和数据库的关系通过权限和表定义。用户拥有用户名和密码,用于访问数据库。权限通过 GRANT 命令授予,而表由 CREATE TABLE 命令创建。要建立用户和数据库之间的关系,需创建数据库、创建用户,然后授予权限。