黑客变得容易:初学者的渗透测试指南Kali Linux

导言

渗透测试,通常简称为渗透测试,是网络安全领域一项至关重要的实践。它模拟对系统、网络或 Web 应用程序的网络攻击,以识别恶意行为者可能利用的漏洞。这种主动方法允许组织在实际攻击发生之前加强其防御能力。为了进行有效的渗透测试,安全专业人员依赖于为此目的而设计的专用工具和平台。Kali Linux 是该领域最著名的平台之一,它是一个基于 Debian 的发行版,专门为渗透测试和安全审计而定制。

什么是 Kali Linux?

Kali Linux 是一个开源的基于 Debian 的 Linux 发行版,由 Offensive Security 开发和维护。它专为数字取证和渗透测试而设计,并预装了大量的安全工具。Kali Linux 最初于 2013 年 3 月发布,它从其前身 BackTrack 发展而来,已成为全球网络安全专业人员的首选操作系统。

主要功能和优势- 丰富的工具集:Kali Linux 包含数百个预装工具,涵盖渗透测试的各个方面,从网络扫描到密码破解。

- 可定制性:用户可以根据自己的特定需求定制 Kali Linux,添加或删除工具并根据需要配置环境。

- 可移植性:Kali Linux 可以作为实时 USB 运行,安装在硬盘上,或用于虚拟机,为不同的用例提供灵活性。

- 社区支持:作为一个开源项目,Kali Linux 受益于强大的活跃社区,该社区为其开发做出贡献,并通过论坛和文档提供支持。

安装和设置

在使用 Kali Linux 进行渗透测试之前,务必了解安装和设置过程。

系统要求要安装 Kali Linux,请确保您的系统满足以下最低要求:

- 64 位处理器

- 2 GB RAM(推荐 4 GB)

- 20 GB 磁盘空间用于安装

- 可引导的 CD-DVD 驱动器或 USB 闪存盘

安装方法有几种方法可以安装和运行 Kali Linux:

- 主要操作系统安装:此方法涉及将 Kali Linux 安装为计算机上的主要操作系统。此方法可提供最佳性能和对硬件资源的访问。

- 虚拟机安装:使用 VMware 或 VirtualBox 等软件在虚拟机 (VM) 中安装 Kali Linux 允许您在现有操作系统 alongside 运行 Kali。此方法对于测试和开发目的很方便。

- 实时启动:Kali Linux 可以直接从 USB 闪存盘运行,无需安装。此方法对于快速评估和临时使用非常有用。

初始配置和更新安装 Kali Linux 后,请执行以下步骤来配置和更新您的系统:

-

更新软件包列表:打开终端并运行以下命令:

sudo apt updatesudo apt upgrade -

安装其他工具:根据您的需求,您可能需要安装默认情况下未包含的其他工具。使用 apt 包管理器安装这些工具。

-

设置非 root 用户:出于安全原因,建议为日常活动创建一个非 root 用户帐户。使用以下命令:

sudo adduser <用户名>

Kali Linux 中的重要工具

Kali Linux 以其广泛的渗透测试工具集合而闻名。这些工具根据其功能进行分类,涵盖网络安全操作的整个范围。

信息收集1. Nmap:一个强大的网络扫描工具,用于发现网络上的主机和服务。它可以识别开放端口、运行的服务和操作系统。

<code>`nmap -sV <目标IP>`</code>

-

Whois:一个命令行工具,用于查询域名注册信息。

whois <域名> -

DNSenum:一个 DNS 枚举工具,用于收集有关目标域的 DNS 信息。

<code> dnsenum <域名></code>

登录后复制登录后复制登录后复制

漏洞分析1. OpenVAS:一个开源漏洞扫描器和管理器。它可以执行全面扫描并生成有关发现漏洞的详细报告。

<code>`openvas-setup` `openvas-start`</code>

-

Nikto:一个 Web 服务器扫描器,用于测试各种漏洞,例如过时的软件和错误配置。

nikto -h <目标IP> -

WPScan:一个 WordPress 漏洞扫描器,用于识别 WordPress 安装中的安全问题。

wpscan --url <目标URL>

利用工具1. Metasploit Framework:最流行的渗透测试框架之一,Metasploit 提供了一套工具,用于针对目标系统开发和执行 exploit 代码。

<code>`nmap -sV <目标IP>`</code>

-

BeEF(浏览器利用框架):一个专注于利用 Web 浏览器的渗透测试工具。它允许安全专业人员评估 Web 应用程序和浏览器的安全状况。

beef-xss -

Sqlmap:一个开源工具,用于自动化检测和利用 Web 应用程序中的 SQL 注入漏洞的过程。

sqlmap -u <目标URL>

密码攻击1. John the Ripper:一个快速的密码破解器,支持各种密码哈希类型。它用于对密码哈希执行字典攻击和暴力破解攻击。

<code> dnsenum <域名></code>

-

Hydra:一个网络登录破解器,支持许多协议,包括 FTP、HTTP 和 SSH。它对身份验证服务执行基于字典的攻击。

hydra -l <用户名> -P <密码列表> <目标IP> <服务> -

Hashcat:一个强大的密码恢复工具,支持各种哈希类型。它利用 GPU 的计算能力来执行快速的密码破解。

hashcat -m <哈希类型> <哈希文件> <词表>

无线攻击1. Aircrack-ng:一套用于审核无线网络的工具。它包括用于捕获数据包、取消客户端身份验证以及破解 WEP 和 WPA/WPA2 密钥的实用程序。

<code>`openvas-setup` `openvas-start`</code>

-

Reaver:一个用于对 Wi-Fi 保护设置 (WPS) PIN 执行暴力破解攻击以恢复 WPA/WPA2 密码的工具。

reaver -i <接口> -b <bssid> -vv</bssid> -

Fern WiFi Cracker:一个图形应用程序,用于破解和恢复 WEP/WPA/WPS 密钥。它自动化了无线渗透测试中涉及的许多任务。

取证工具1. Autopsy:一个数字取证平台和 The Sleuth Kit 的图形界面,允许您分析磁盘映像并恢复已删除的文件。

<code>`msfconsole`</code>

-

Foremost:一个命令行程序,用于根据其标题、页脚和内部数据结构恢复文件。

<code>`john <哈希文件>`</code>

登录后复制 -

Volatility:一个高级内存取证框架,用于分析易失性内存转储以发现与恶意活动相关的工件。

volatility -f <内存转储> --profile=<配置文件><插件>

设置和使用工具

了解如何有效地使用这些工具对于成功的渗透测试至关重要。以下是一些说明其用法的实际示例:

使用 Nmap 进行网络扫描Nmap 是网络扫描和侦察的重要工具。要执行基本扫描并识别目标系统上的开放端口,请使用以下命令:

nmap -sV <目标IP>

此命令将扫描目标 IP 地址并提供有关开放端口上运行的服务的信息。

使用 Metasploit 利用漏洞Metasploit 是一个用于利用已知漏洞的多功能框架。要利用目标系统中的漏洞,请按照以下步骤操作:

-

启动 Metasploit:

<code>`nmap -sV <目标IP>`</code>

登录后复制登录后复制登录后复制 -

搜索 exploit:

<code> dnsenum <域名></code>

登录后复制登录后复制登录后复制 -

选择并配置 exploit:

use <exploit></exploit>set RHOST <目标IP>set PAYLOAD <有效负载名称>set LHOST <本地IP> -

执行 exploit:

exploit

使用 John the Ripper 破解密码John the Ripper 是一个强大的密码破解工具。要破解密码哈希,请按照以下步骤操作:

-

创建一个包含密码哈希的文本文件:

hashfile.txt -

运行 John the Ripper:

john hashfile.txt

John 将尝试使用其内置词表破解哈希,如果成功则显示恢复的密码。

高级渗透测试技术

对于那些希望超越基本用法的人来说,Kali Linux 支持高级渗透测试技术,包括工具定制、脚本编写以及与其他开源工具的集成。

根据特定需求自定义工具Kali Linux 中的许多工具都可以根据具体的测试场景进行自定义。例如,Nmap 允许用户使用 Nmap 脚本引擎 (NSE) 编写自定义脚本来自动化各种任务。

脚本编写和自动化自动化是高效渗透测试的关键方面。Kali Linux 支持 Python 和 Bash 等脚本语言,使用户能够自动化重复性任务并简化其工作流程。以下是一个简单的 Bash 脚本示例,用于自动化 Nmap 扫描:

#!/bin/bash

for ip in $(cat ips.txt); do nmap -sV $ip >> scan_results.txt done

集成其他开源工具Kali Linux 可以与其他开源工具集成以增强其功能。例如,将 Kali Linux 与 Burp Suite(用于 Web 应用程序测试)或 ELK 堆栈(Elasticsearch、Logstash、Kibana)(用于日志分析)等工具结合使用,可以提供全面的安全评估。

最佳实践和道德考虑

渗透测试必须以合乎道德的方式并在法律范围内进行。以下是一些应遵循的最佳实践和道德准则:

法律和道德准则- 获得适当的授权:在进行任何渗透测试之前,始终要获得系统所有者的书面许可。

- 范围定义:明确定义测试范围,以避免意外损坏或中断。

- 数据敏感性:谨慎处理敏感数据,并确保在测试期间和测试后保护其安全。

负责任的披露如果您在渗透测试期间发现漏洞,请遵循负责任的披露流程。通知受影响的组织并向他们提供详细信息,以帮助他们纠正问题。在没有给组织足够的时间来解决问题的情况下,避免公开披露漏洞。

社区和支持

Kali Linux 受益于强大而活跃的社区。以下是一些支持和进一步学习的资源:

官方文档和资源- Kali Linux 官方网站:官方网站提供文档、教程和更新。

- Kali Linux 论坛:一个活跃的社区论坛,用户可以在其中寻求帮助和分享知识。

在线论坛和社区- Reddit:r/Kalilinux 和 r/netsec 等子reddits 是与其他网络安全专业人员互动的绝佳场所。

- Stack Overflow:一个宝贵的资源,用于故障排除和获取技术问题的答案。

专业组织和认证- Offensive Security Certified Professional (OSCP):一项认证,可验证您的渗透测试技能和 Kali Linux 知识。

- Certified Ethical Hacker (CEH):一项认证,涵盖道德黑客和渗透测试的各个方面。

结论

Kali Linux 作为一种功能强大且用途广泛的渗透测试和安全审计平台而脱颖而出。凭借其丰富的工具集和可定制性,它使安全专业人员能够进行全面的评估并有效地识别漏洞。

以上是黑客变得容易:初学者的渗透测试指南Kali Linux的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

用sed命令掌握文本操纵

Mar 16, 2025 am 09:48 AM

用sed命令掌握文本操纵

Mar 16, 2025 am 09:48 AM

Linux 命令行界面提供了丰富的文本处理工具,其中最强大的工具之一是 sed 命令。sed 是 Stream EDitor 的缩写,是一个多功能工具,允许对文本文件和流进行复杂的处理。 什么是 Sed? sed 是一款非交互式文本编辑器,它操作管道输入或文本文件。通过提供指令,您可以让它修改和处理文件或流中的文本。sed 最常见的用例包括选择文本、替换文本、修改原始文件、向文本添加行或从文本中删除行等操作。它可以在 Bash 和其他命令行 shell 中从命令行使用。 Sed 命令语法 sed

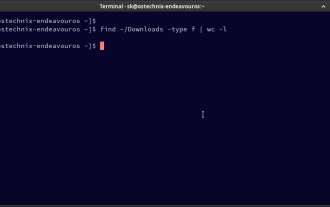

如何计算Linux中的文件和目录:初学者指南

Mar 19, 2025 am 10:48 AM

如何计算Linux中的文件和目录:初学者指南

Mar 19, 2025 am 10:48 AM

有效地计数Linux中的文件和文件夹:综合指南 知道如何快速计算Linux中的文件和目录对于系统管理员和管理大型数据集的任何人至关重要。本指南使用简单命令l演示

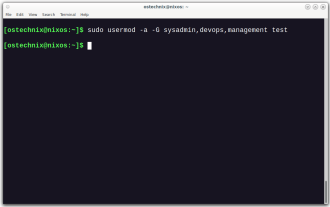

如何将用户添加到Linux中的多个组

Mar 18, 2025 am 11:44 AM

如何将用户添加到Linux中的多个组

Mar 18, 2025 am 11:44 AM

有效管理用户帐户和组成员资格对于Linux/UNIX系统管理至关重要。 这样可以确保适当的资源和数据访问控制。 本教程详细介绍了如何将用户添加到Linux和Unix系统中的多个组中。 我们

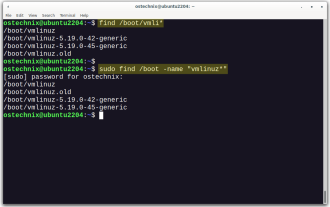

如何从Commandline列出或检查所有已安装的Linux内核

Mar 23, 2025 am 10:43 AM

如何从Commandline列出或检查所有已安装的Linux内核

Mar 23, 2025 am 10:43 AM

Linux内核是GNU/Linux操作系统的核心组件。由Linus Torvalds于1991年开发,是一种免费的开源,单片,模块化和多任务Unix样核。在Linux中,可以在Sing上安装多个内核

在Linux中找到Leviathan文件

Mar 13, 2025 pm 12:11 PM

在Linux中找到Leviathan文件

Mar 13, 2025 pm 12:11 PM

介绍 在Linux领域,命令行通常是我们导航的指南针,磁盘空间的有效管理至关重要。无论您是通过个人项目航行还是转向O

如何在Ubuntu Linux中输入印度卢比符号

Mar 22, 2025 am 10:39 AM

如何在Ubuntu Linux中输入印度卢比符号

Mar 22, 2025 am 10:39 AM

该简短指南说明了如何在Linux操作系统中键入印度卢比符号。前几天,我想在Word文档中键入“ Indian Rupee符号(€)”。我的键盘上有一个卢比符号,但我不知道如何键入它。后

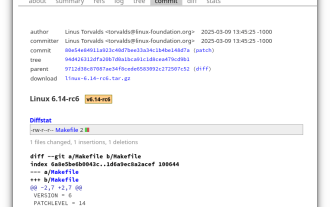

Linux内核6.14 RC6发布

Mar 24, 2025 am 10:21 AM

Linux内核6.14 RC6发布

Mar 24, 2025 am 10:21 AM

Linus Torvalds已发布Linux内核6.14释放候选6(RC6),报告没有重大问题并保持发布能力。此更新中最值得注意的更改地址是AMD Microcode签名问题,而其余更新

Linux的8个最佳SSH客户端

Mar 15, 2025 am 11:06 AM

Linux的8个最佳SSH客户端

Mar 15, 2025 am 11:06 AM

Linux系统8款最佳SSH客户端推荐 SSH(安全外壳协议)是一种加密网络协议,用于在不安全的网络上安全地运行网络服务。它是现代服务器管理的重要组成部分,提供对系统的安全远程访问。SSH客户端(利用SSH协议的应用程序)是系统管理员、开发人员和IT专业人员必不可少的工具。在Linux世界中,远程服务器管理很常见,选择合适的SSH客户端至关重要。本文将探讨8款适用于Linux的最佳SSH客户端。 选择标准 选择Linux最佳SSH客户端时,必须考虑以下几个因素: 性能: SSH客户端的速度和效