如何恢复.ifla文件?

这些感染(例如勒索软件[1])可以在渗透后立即更改文件。之所以发生,是因为常用文件被检测到并用加密算法锁定,这是勒索软件感染的第一步。加密病毒背后的威胁行为者可以确保为此目的在背景中持久并运行其他过程。

IFLA勒索软件很可能是使用恶意文件附件或允许分发恶意软件软件包的盗版平台感染机器。这些浸润方法允许隐身分布,因此用户注意到的唯一症状是文件标记。

赎金Note _readme.txt出现在屏幕上,一旦完成加密,就会在带有锁定数据的文件夹中。付款的需求可以令人信服,因为勒索软件创造者在感染以来的最初72小时内为受害者提供了50%的折扣。

但是,从不建议与这些罪犯联系或考虑付款。这种加密货币转移最终可能会随着恶意软件或金钱和数据损失的额外安装。删除感染是比使用来自阴暗来源的选项的付款或随机数据恢复更好的解决方案。

1。删除勒索软件

由于在机器上运行的其他部件确保了持久性,因此很难去除此IFLA文件病毒。背景过程甚至其他恶意软件都会触发恶意程序并引起机器的重大问题,因为特洛伊木马[2]或不同的网络威胁可以轻松用作感染和进一步勒索软件部署的向量。

删除过程需要可以检测[3]勒索软件文件以及其他相关程序或网络威胁的防病毒工具。完整的系统扫描可确保所有这些感染被检测到,并且可以轻松地去除,而不会引起机器其他问题。

请注意,IFLA勒索软件删除是适当的系统性能所需的过程,但这与文件恢复或病毒解密不同。需要删除,因为其他威胁件可能会导致其他过程并导致机器上的第二轮文件锁定。发现这些常见文件编码后,立即终止病毒。

2。解密受影响的文件

截至目前,DJVU勒索软件家族不可解密。以前是因为创建者在文件锁定期间使用离线密钥作为主要方法。当版本在野外创建和发布时,将形成此ID。这里不需要与服务器和在线域的连接,因此获得的解密密钥可以帮助其他受害者恢复受损的文件。

下面的工具正在处理此方法,可以帮助许多人恢复他们的文件。但是,像这样的最新版本IFLA勒索软件不能轻易解密。这些版本在2019年8月之后发布的主要使用在每个特定加密过程中形成的在线密钥,因此可以与特定设备相关。有时,C&C服务器连接失败,离线密钥仍然使用。检查恢复数据的可能性。

- 在Emsisoft官方网站上下载该应用程序。

- decrypt_stopdjvu.exe出现后 - 单击它。

- 按照屏幕上的步骤操作。

- 该工具应找到受影响的文件夹。

- 您也可以通过按下底部的添加文件夹来做到这一点。

- 按解密。

- 可能会发生特殊的结果,以指示是否可能解密。

3。还原损坏的系统组件

勒索软件能够锁定常用的文件,但是在此类文件夹中造成的系统数据和损坏也会造成其他问题。 IFLA文件病毒之类的感染能够直接更改设置,偏好和系统组件。

它可能会损坏系统文件夹中的DLL文件和其他件,以使机器运行所需的过程。您需要修复这些更改的文件以恢复性能质量。这就是文件恢复所需的某些系统功能要恢复。

- 安装Fortect Mac洗衣机X9 。

- 运行完整的系统扫描并等待完整的分析。

- 按照屏幕上的步骤进行操作。

- 允许计算机检查。

- 检查摘要。

- 您可以从列表中手动解决问题。

- 购买许可版本可以帮助修复严重的问题。

4。恢复锁定的文件

- 从可信赖的来源获取类似Data Recovery Pro的工具。

- 遵循安装说明。

- 完成后,请使用应用程序。

- 选择所有内容或选择单个文件夹以恢复。

- 按下一步。

- 在底部进行深度扫描。

- 选择要扫描的磁盘。

- 扫描。

- 扫描完成后,恢复恢复以还原文件。

以上是如何恢复.ifla文件?的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

Windows 11 KB5054979中的新功能以及如何解决更新问题

Apr 03, 2025 pm 06:01 PM

Windows 11 KB5054979中的新功能以及如何解决更新问题

Apr 03, 2025 pm 06:01 PM

Windows 11 KB5054979 更新:安装指南及疑难解答 针对Windows 11 24H2版本,微软已发布累积更新KB5054979,包含多项改进和错误修复。本文将指导您如何安装此更新,并提供安装失败时的解决方法。 关于Windows 11 24H2 KB5054979 KB5054979于2025年3月27日发布,是针对Windows 11 24H2版本.NET Framework 3.5和4.8.1的安全更新。此更新增强了.NET Framework 3.5和4.8.1的安全性和

如何修复KB5055523无法在Windows 11中安装?

Apr 10, 2025 pm 12:02 PM

如何修复KB5055523无法在Windows 11中安装?

Apr 10, 2025 pm 12:02 PM

KB5055523更新是Windows 11版本24H2的累积更新,由Microsoft于2025年4月8日发布,作为每月补丁星期二周期的一部分,以关闭

如何修复KB5055518无法在Windows 10中安装?

Apr 10, 2025 pm 12:01 PM

如何修复KB5055518无法在Windows 10中安装?

Apr 10, 2025 pm 12:01 PM

Windows Update失败并不少见,大多数用户必须与之挣扎,当系统无法安装关键补丁时,大多数用户通常会感到沮丧

如何修复KB5055612无法在Windows 10中安装?

Apr 15, 2025 pm 10:00 PM

如何修复KB5055612无法在Windows 10中安装?

Apr 15, 2025 pm 10:00 PM

Windows更新是保持操作系统稳定,安全并与新软件或硬件兼容的关键部分。他们是在常规b上发行的

如何修复KB5055528无法在Windows 11中安装?

Apr 10, 2025 pm 12:00 PM

如何修复KB5055528无法在Windows 11中安装?

Apr 10, 2025 pm 12:00 PM

Windows更新对于保持系统的最新情况,安全和高效,添加安全补丁,错误修复和新功能为Windows 11 US

Windows 11 KB5055528:新功能以及如果无法安装的话怎么办

Apr 16, 2025 pm 08:09 PM

Windows 11 KB5055528:新功能以及如果无法安装的话怎么办

Apr 16, 2025 pm 08:09 PM

Windows 11 KB5055528 (2025年4月8日发布) 更新详解及疑难解答 针对Windows 11 23H2用户,微软于2025年4月8日发布了KB5055528更新。本文将介绍此更新的改进之处,并提供安装失败时的解决方法。 KB5055528更新内容: 此更新为Windows 11 23H2用户带来了诸多改进和新功能: 文件资源管理器: 提升了文本缩放功能,并改进了文件打开/保存对话框和复制对话框的辅助功能。 设置页面: 新增“顶部卡片”功能,可快速查看处理器、内存、存储和G

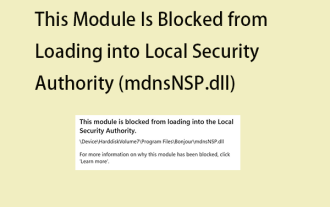

修复此模块不受加载到LSA的加载

Apr 02, 2025 pm 08:01 PM

修复此模块不受加载到LSA的加载

Apr 02, 2025 pm 08:01 PM

Windows 11 24H2升级后遇到“此模块阻止加载到本地安全机构 (mdnsNSP.dll)”错误?本文提供几种解决方法。 本地安全机构 (LSA) 保护是 Windows 的安全功能,有助于防止用于登录 Windows 的凭据被盗。许多用户在全新安装 Windows 11 24H2 并安装最新版 iTunes 后,都会收到以下错误消息: 此模块阻止加载到本地安全机构。 \Device\HarddiskVolume3\Program Files\Bonjour\mdnsNSP.dll 为了

工作!修复上古卷轴IV:遗忘重新制作的撞车

Apr 24, 2025 pm 08:06 PM

工作!修复上古卷轴IV:遗忘重新制作的撞车

Apr 24, 2025 pm 08:06 PM

对上古卷轴进行故障排除IV:遗忘重新制作发射和性能问题 遇到撞车事故,黑色屏幕或长期卷轴的加载问题IV:遗忘重新制作?本指南为常见技术问题提供了解决方案。