php实现模拟登陆正方教务系统

本文主要介绍通过php的curl库实现正方教务系统的登陆,由于正方教务系统每年可能会有一些更新,因此本文是针对2018年而言,所介绍一些模拟登陆正方的方法,希望能帮助到大家。

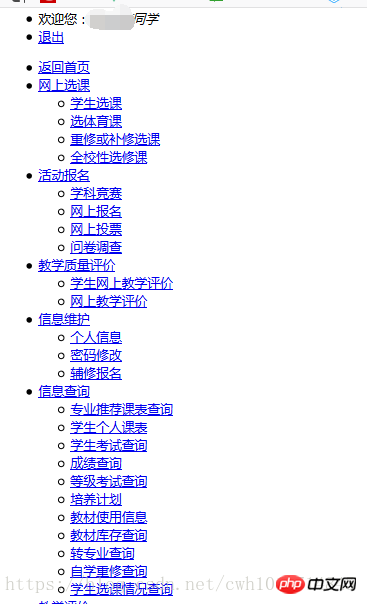

1.保存登陆界面的验证码和Cookie

内容如下

我们可以看到这样一个请求,从名字可以看出来这个就是页面的验证码,是访问登录界面的时候从正方服务器返回的。我参考其他大佬的博客说的是可以拦截验证码,不需要输,但是我测试几次发现并不行,因此我感觉正方应该是修复了这个bug,所以我们还是老实输个验证码吧。

还需要注意的是上图中有一个参数Cookie,这个cookie在每次访问页面的时候都会返回,但是只有在登陆成功以后这个cookie才会生效,因此我们需要保存这个cookie,因为我们在教务系统中进行的所有操作都会对这个cookie进行验证,也就相当于身份验证,因此这个cookie是必不可少的。

下面我用php本地保存cookie和验证码。

session_start(); $id=session_id(); $_SESSION['id']=$id; $cookie = dirname(__FILE__) . '/cookie/'.$_SESSION['id'].'.txt'; //cookie路径,将cookie写入一个文件中

$verify_code_url = "http://jwgl.hbpu.edu.cn/CheckCode.aspx"; //验证码地址

$curl = curl_init();

curl_setopt($curl, CURLOPT_URL, $verify_code_url);

curl_setopt($curl, CURLOPT_COOKIEJAR, $cookie); //保存cookie

curl_setopt($curl, CURLOPT_HEADER, 0);

curl_setopt($curl, CURLOPT_RETURNTRANSFER, 1); $img = curl_exec($curl); //执行curl

curl_close($curl); $fp = fopen("verifyCode.jpg","w"); //文件名

fwrite($fp,$img); //写入文件

fclose($fp);

echo "验证码取出完成,正在休眠,15秒内请把验证码填入code.txt并保存\n"; //停止运行15秒

sleep(15);熟悉php的同学应该可以看懂这段代码的意思。首先创建一个session,我们把每次获取到的cookie保存在文件夹内,通过访问域名来获取cookie和返回的验证码。验证码的手动填写就是我们创建一个code.txt文件,我们在文件夹内看到验证码图片以后手动在code.txt文件中写出来,十五秒以后我们就给正方服务器发送请求。

2.找到发请求的服务器以及需要的参数

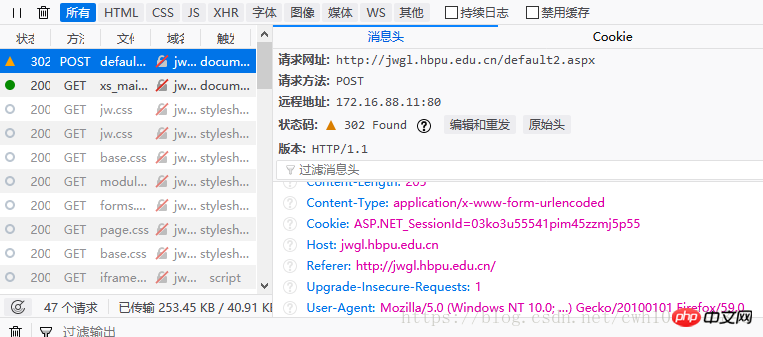

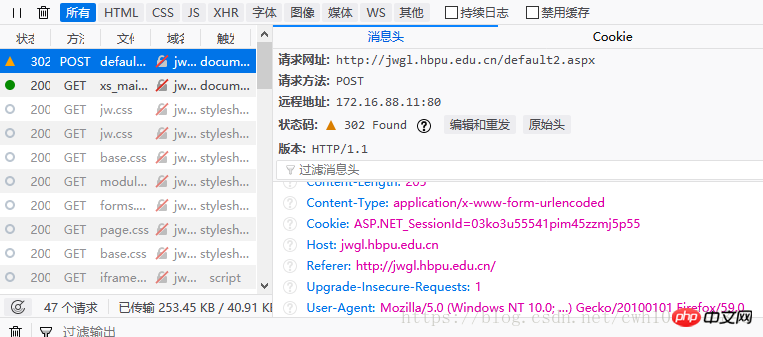

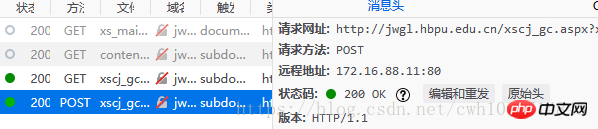

可以看到一个POST请求,其中我们在上图中要注意的一个消息头是Referer,这个消息头的作用是为了防止CSRF,至于CSRF,我将会在末尾阐述。下面看看POST参数:

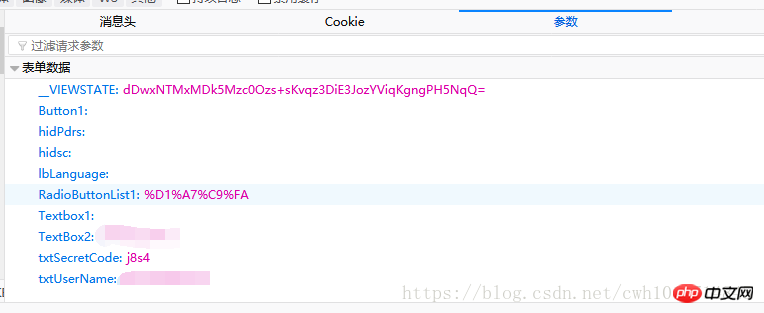

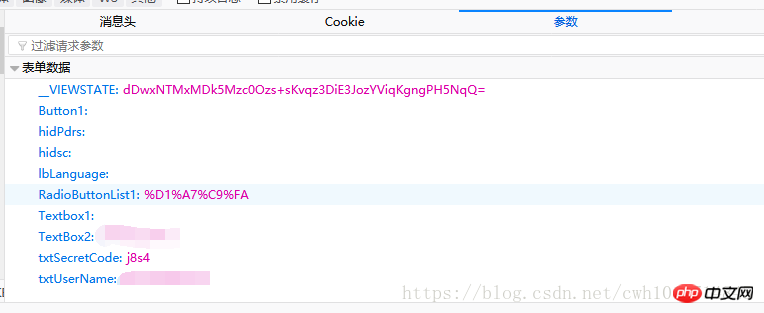

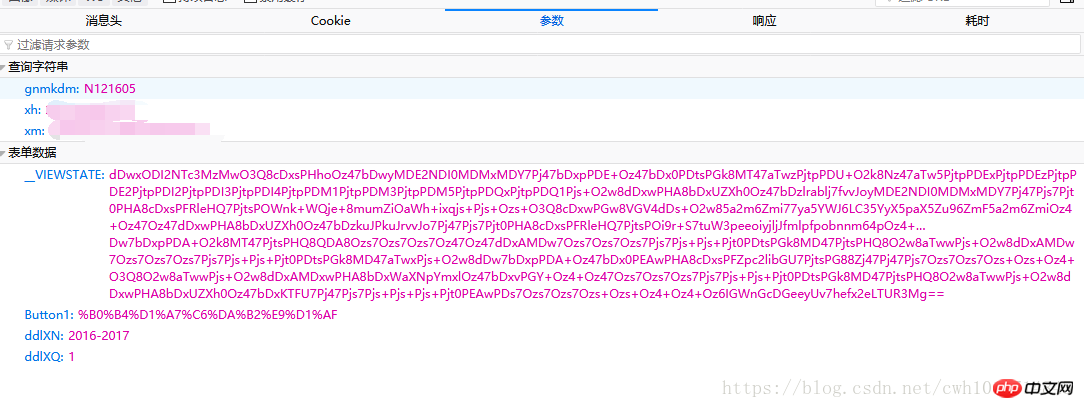

大部分参数大家应该猜得到,空内容的参数我就不多说了,需要说的一点是_VIEWSTATE和RadioButtonList1。

第一个参数是当前页面的状态,这个字符串是为了验证我们是从登陆界面过来的,这个参数在登录页面的源码里面,我们通过正则把它抠出来。

第二个参数是按钮的类型,内容是一个GBK编码,我这个类型是学生。

function login_post($url,$cookie,$post){

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_HEADER, 0);

curl_setopt($ch, CURLOPT_RETURNTRANSFER,1); //不自动输出数据,要echo才行

curl_setopt($ch, CURLOPT_FOLLOWLOCATION, 1); //重要,抓取跳转后数据

curl_setopt($ch, CURLOPT_COOKIEFILE, $cookie);

curl_setopt($ch, CURLOPT_REFERER, 'http://jwgl.hbpu.edu.cn/'); //重要,302跳转需要referer,可以在Request Headers找到

curl_setopt($ch, CURLOPT_POSTFIELDS,$post); //post提交数据

$result=curl_exec($ch);

curl_close($ch); return $result;

} $xh='';//此处手动输入学号,上线后通过$_POST得到

$pw='';//此处手动输入密码,上线后通过$_POST得到

$code = file_get_contents("code.txt");//把验证码输入到code.txt中后通过此方法取出验证码

$cookie = dirname(__FILE__) . '/cookie/'.$_SESSION['id'].'.txt';//取出cookie

$url="http://jwgl.hbpu.edu.cn/default2.aspx"; //教务处地址

$con1=login_post($url,$cookie,'');

preg_match_all('/<input type="hidden" name="__VIEWSTATE" value="([^<>]+)" \/>/', $con1, $view); //获取__VIEWSTATE字段并存到$view数组中

$post=array( '__VIEWSTATE'=>$view[1][0], 'txtUserName'=>$xh, 'TextBox2'=>$pw, 'txtSecretCode'=>$code, 'RadioButtonList1'=>'%D1%A7%C9%FA', //“学生”的gbk编码

'Button1'=>'', 'lbLanguage'=>'', 'hidPdrs'=>'', 'hidsc'=>''

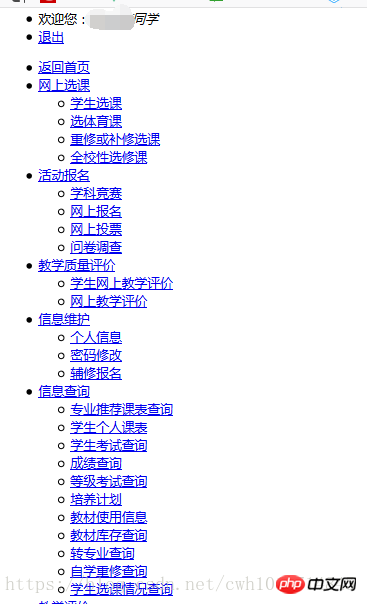

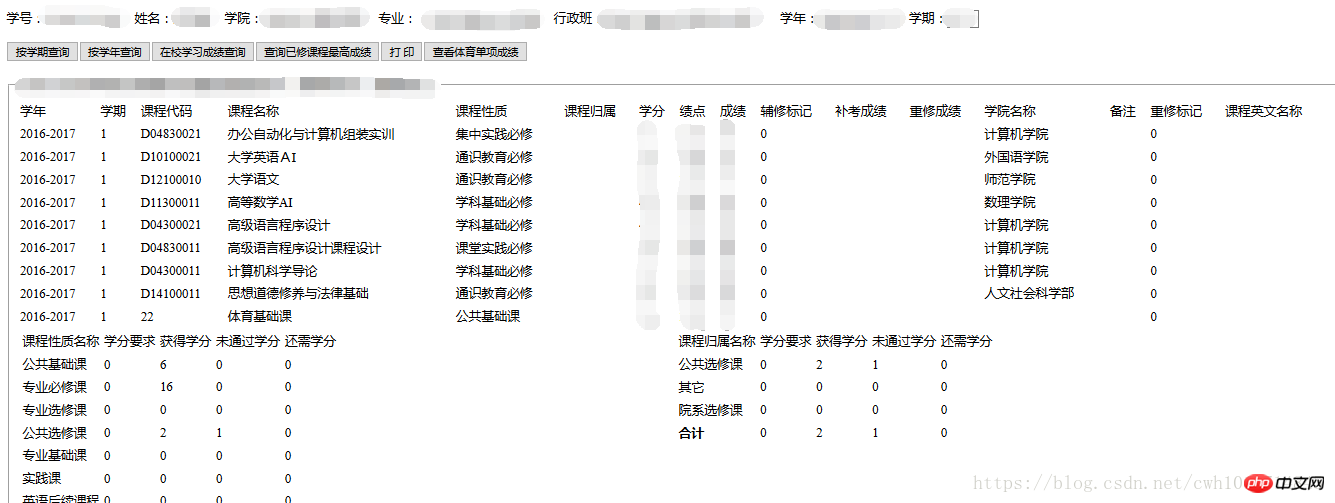

); $con2=login_post($url,$cookie,http_build_query($post)); //将数组连接成字符串到了这里我们就可以访问我们的php文件了,如果你的内容如下,那么恭喜你,你已经成功登陆了正方。

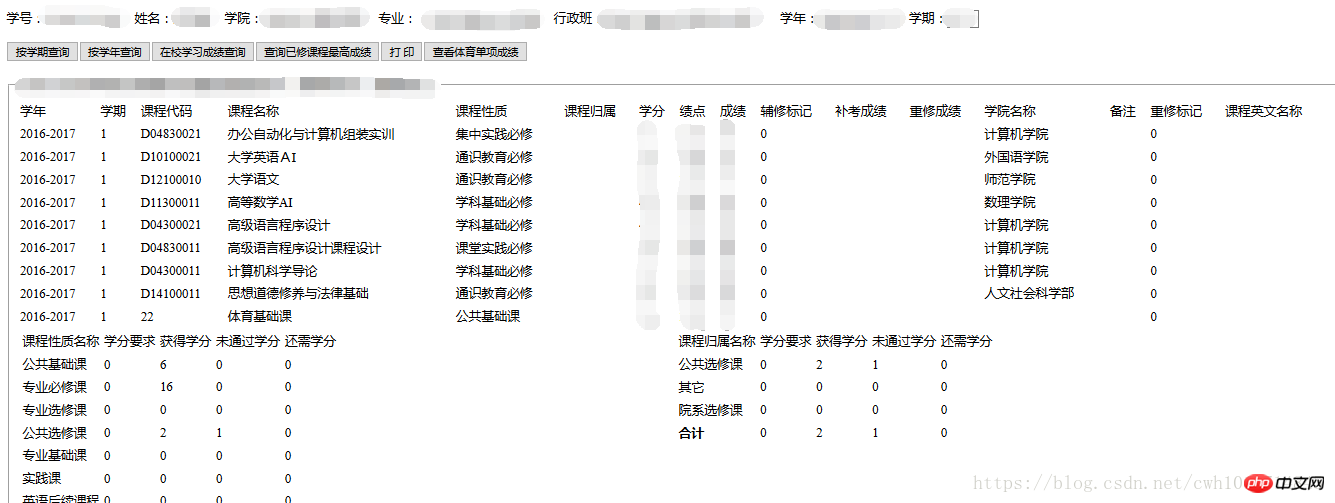

3.实现访问课表功能

前面已经说了,我们就算成功登陆了,也无法进行里面的功能操作,因为每一个板块都需要不同的参数,或者不同的请求地址,因此我这里介绍一下访问成绩的一个功能。

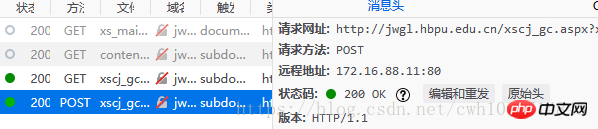

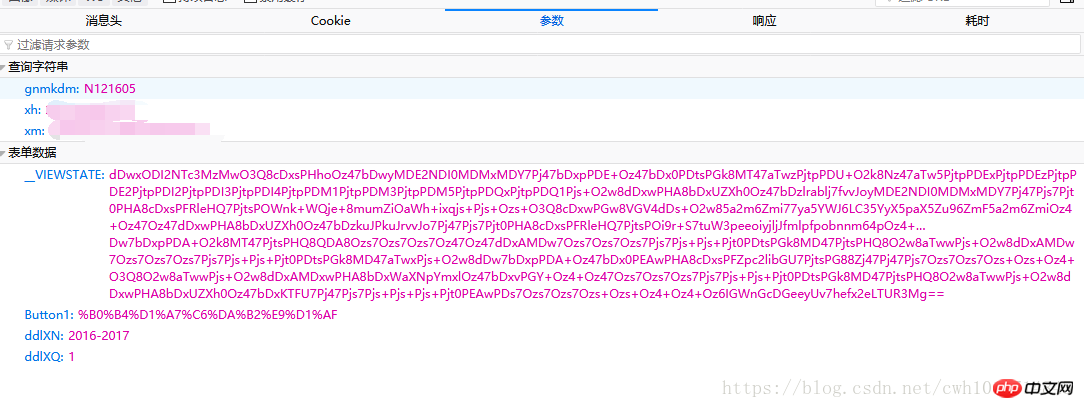

进入成绩查询板块,我们看看请求地址和参数。

参数如下:

这几个参数的话大家应该可以看得懂,唯一一个就是gnmkdm,这个参数的内容是一个随机生成的字符串,不是必须参数。其他几个前面基本上已经讲过了,_VEIWSTATE跟之前获取的方法一样。下面给代码。

preg_match_all('/<span id="xhxm">([^<>]+)/', $con2, $xm); //正则出的数据存到$xm数组中

$xm[1][0]=substr($xm[1][0],0,-4); //字符串截取,获得姓名

//拼接所需要访问的url,我们需要获取哪个url就去拼接完整的url,此处是获取成绩的url

//以后如果需要获取别的数据,就去官网找他的url,看需要哪些参数

$url2="http://jwgl.hbpu.edu.cn/xscj_gc.aspx?xh=".$xh."&xm=".$xm[1][0]; $viewstate=login_post($url2,$cookie,'');

preg_match_all('/<input type="hidden" name="__VIEWSTATE" value="([^<>]+)" \/>/', $viewstate, $vs); $state=$vs[1][0]; //$state存放一会post的__VIEWSTATE

//每个页面都有不同的参数请求,根据不同情况来发送不同的参数

$post=array( '__EVENTTARGET'=>'', '__EVENTARGUMENT'=>'', '__VIEWSTATE'=>$state, 'hidLanguage'=>'', 'ddlXN'=>'2016-2017', //当前学年

'ddlXQ'=>'1', //当前学期

'ddl_kcxz'=>'', 'Button1'=>'%B0%B4%D1%A7%C6%DA%B2%E9%D1%AF' //“学期成绩”的gbk编码,视情况而定

); $content=login_post($url2,$cookie,http_build_query($post)); echo $content;好了,代码给完了,如果你的页面显示如下,那么你就成功了。

4.总结

其实也就是登陆的时候麻烦一些,进去以后,必须要的两个参数Cookie和_VIEWSTATE,其他的参数就自己去每个POST请求看看,然后根据请求格式组合一下就行了,上面的代码跑起来不会报错,各位同学copy下来运行一下看看。但是过了几年看正方会不会修复漏洞,之前看其他博客时间间隔都太久了,因此自己写一篇18年的,如果还有不明白的地方各位可以私信我,或者评论区留言,欢迎讨论。

5.关于CSRF

所谓CSRF,就是跨站点伪造,也就是说别人盗用你的身份去对服务器发送请求,之前提到一个请求消息头Referer就是防御这个攻击,意思是说,我们如果要成功登陆正方教务系统,就要求我们必须通过登录界面的那个页面跳转过来,也就是说跳转之前的地址必须是http://jwgl.hbpu.edu.cn/。大家测试的时候用自己大学的教务系统,因为这个地址是我所在大学的教务系统,通过我的学号密码才能成功登陆。最后贴出一片关于CSRF攻击的博客,一个大佬写的。详细描述CSRF。(点击下面链接)

CSRF攻防

php模拟登陆正方教务系统(2018年)

本文主要介绍通过php的curl库实现正方教务系统的登陆,由于正方教务系统每年可能会有一些更新,因此本文是针对2018年而言,所介绍一些模拟登陆正方的方法。

1.保存登陆界面的验证码和Cookie

内容如下

我们可以看到这样一个请求,从名字可以看出来这个就是页面的验证码,是访问登录界面的时候从正方服务器返回的。我参考其他大佬的博客说的是可以拦截验证码,不需要输,但是我测试几次发现并不行,因此我感觉正方应该是修复了这个bug,所以我们还是老实输个验证码吧。

还需要注意的是上图中有一个参数Cookie,这个cookie在每次访问页面的时候都会返回,但是只有在登陆成功以后这个cookie才会生效,因此我们需要保存这个cookie,因为我们在教务系统中进行的所有操作都会对这个cookie进行验证,也就相当于身份验证,因此这个cookie是必不可少的。

下面我用php本地保存cookie和验证码。

session_start(); $id=session_id(); $_SESSION['id']=$id; $cookie = dirname(__FILE__) . '/cookie/'.$_SESSION['id'].'.txt'; //cookie路径,将cookie写入一个文件中

$verify_code_url = "http://jwgl.hbpu.edu.cn/CheckCode.aspx"; //验证码地址

$curl = curl_init();

curl_setopt($curl, CURLOPT_URL, $verify_code_url);

curl_setopt($curl, CURLOPT_COOKIEJAR, $cookie); //保存cookie

curl_setopt($curl, CURLOPT_HEADER, 0);

curl_setopt($curl, CURLOPT_RETURNTRANSFER, 1); $img = curl_exec($curl); //执行curl

curl_close($curl); $fp = fopen("verifyCode.jpg","w"); //文件名

fwrite($fp,$img); //写入文件

fclose($fp);

echo "验证码取出完成,正在休眠,15秒内请把验证码填入code.txt并保存\n"; //停止运行15秒

sleep(15);熟悉php的同学应该可以看懂这段代码的意思。首先创建一个session,我们把每次获取到的cookie保存在文件夹内,通过访问域名来获取cookie和返回的验证码。验证码的手动填写就是我们创建一个code.txt文件,我们在文件夹内看到验证码图片以后手动在code.txt文件中写出来,十五秒以后我们就给正方服务器发送请求。

2.找到发请求的服务器以及需要的参数

可以看到一个POST请求,其中我们在上图中要注意的一个消息头是Referer,这个消息头的作用是为了防止CSRF,至于CSRF,我将会在末尾阐述。下面看看POST参数:

大部分参数大家应该猜得到,空内容的参数我就不多说了,需要说的一点是_VIEWSTATE和RadioButtonList1。

第一个参数是当前页面的状态,这个字符串是为了验证我们是从登陆界面过来的,这个参数在登录页面的源码里面,我们通过正则把它抠出来。

第二个参数是按钮的类型,内容是一个GBK编码,我这个类型是学生。

function login_post($url,$cookie,$post){

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_HEADER, 0);

curl_setopt($ch, CURLOPT_RETURNTRANSFER,1); //不自动输出数据,要echo才行

curl_setopt($ch, CURLOPT_FOLLOWLOCATION, 1); //重要,抓取跳转后数据

curl_setopt($ch, CURLOPT_COOKIEFILE, $cookie);

curl_setopt($ch, CURLOPT_REFERER, 'http://jwgl.hbpu.edu.cn/'); //重要,302跳转需要referer,可以在Request Headers找到

curl_setopt($ch, CURLOPT_POSTFIELDS,$post); //post提交数据

$result=curl_exec($ch);

curl_close($ch); return $result;

} $xh='';//此处手动输入学号,上线后通过$_POST得到

$pw='';//此处手动输入密码,上线后通过$_POST得到

$code = file_get_contents("code.txt");//把验证码输入到code.txt中后通过此方法取出验证码

$cookie = dirname(__FILE__) . '/cookie/'.$_SESSION['id'].'.txt';//取出cookie

$url="http://jwgl.hbpu.edu.cn/default2.aspx"; //教务处地址

$con1=login_post($url,$cookie,'');

preg_match_all('/<input type="hidden" name="__VIEWSTATE" value="([^<>]+)" \/>/', $con1, $view); //获取__VIEWSTATE字段并存到$view数组中

$post=array( '__VIEWSTATE'=>$view[1][0], 'txtUserName'=>$xh, 'TextBox2'=>$pw, 'txtSecretCode'=>$code, 'RadioButtonList1'=>'%D1%A7%C9%FA', //“学生”的gbk编码

'Button1'=>'', 'lbLanguage'=>'', 'hidPdrs'=>'', 'hidsc'=>''

); $con2=login_post($url,$cookie,http_build_query($post)); //将数组连接成字符串到了这里我们就可以访问我们的php文件了,如果你的内容如下,那么恭喜你,你已经成功登陆了正方。

3.实现访问课表功能

前面已经说了,我们就算成功登陆了,也无法进行里面的功能操作,因为每一个板块都需要不同的参数,或者不同的请求地址,因此我这里介绍一下访问成绩的一个功能。

进入成绩查询板块,我们看看请求地址和参数。

参数如下:

这几个参数的话大家应该可以看得懂,唯一一个就是gnmkdm,这个参数的内容是一个随机生成的字符串,不是必须参数。其他几个前面基本上已经讲过了,_VEIWSTATE跟之前获取的方法一样。下面给代码。

preg_match_all('/<span id="xhxm">([^<>]+)/', $con2, $xm); //正则出的数据存到$xm数组中

$xm[1][0]=substr($xm[1][0],0,-4); //字符串截取,获得姓名

//拼接所需要访问的url,我们需要获取哪个url就去拼接完整的url,此处是获取成绩的url

//以后如果需要获取别的数据,就去官网找他的url,看需要哪些参数

$url2="http://jwgl.hbpu.edu.cn/xscj_gc.aspx?xh=".$xh."&xm=".$xm[1][0]; $viewstate=login_post($url2,$cookie,'');

preg_match_all('/<input type="hidden" name="__VIEWSTATE" value="([^<>]+)" \/>/', $viewstate, $vs); $state=$vs[1][0]; //$state存放一会post的__VIEWSTATE

//每个页面都有不同的参数请求,根据不同情况来发送不同的参数

$post=array( '__EVENTTARGET'=>'', '__EVENTARGUMENT'=>'', '__VIEWSTATE'=>$state, 'hidLanguage'=>'', 'ddlXN'=>'2016-2017', //当前学年

'ddlXQ'=>'1', //当前学期

'ddl_kcxz'=>'', 'Button1'=>'%B0%B4%D1%A7%C6%DA%B2%E9%D1%AF' //“学期成绩”的gbk编码,视情况而定

); $content=login_post($url2,$cookie,http_build_query($post)); echo $content;好了,代码给完了,如果你的页面显示如下,那么你就成功了。

4.总结

其实也就是登陆的时候麻烦一些,进去以后,必须要的两个参数Cookie和_VIEWSTATE,其他的参数就自己去每个POST请求看看,然后根据请求格式组合一下就行了,上面的代码跑起来不会报错,各位同学copy下来运行一下看看。但是过了几年看正方会不会修复漏洞,之前看其他博客时间间隔都太久了,因此自己写一篇18年的,如果还有不明白的地方各位可以私信我,或者评论区留言,欢迎讨论。

5.关于CSRF

所谓CSRF,就是跨站点伪造,也就是说别人盗用你的身份去对服务器发送请求,之前提到一个请求消息头Referer就是防御这个攻击,意思是说,我们如果要成功登陆正方教务系统,就要求我们必须通过登录界面的那个页面跳转过来,也就是说跳转之前的地址必须是http://jwgl.hbpu.edu.cn/。大家测试的时候用自己大学的教务系统,因为这个地址是我所在大学的教务系统,通过我的学号密码才能成功登陆。最后贴出一片关于CSRF攻击的博客,一个大佬写的。详细描述CSRF。(点击下面链接)

CSRF攻防。

相关推荐:

以上是php实现模拟登陆正方教务系统的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

适用于 Ubuntu 和 Debian 的 PHP 8.4 安装和升级指南

Dec 24, 2024 pm 04:42 PM

适用于 Ubuntu 和 Debian 的 PHP 8.4 安装和升级指南

Dec 24, 2024 pm 04:42 PM

PHP 8.4 带来了多项新功能、安全性改进和性能改进,同时弃用和删除了大量功能。 本指南介绍了如何在 Ubuntu、Debian 或其衍生版本上安装 PHP 8.4 或升级到 PHP 8.4

我后悔之前不知道的 7 个 PHP 函数

Nov 13, 2024 am 09:42 AM

我后悔之前不知道的 7 个 PHP 函数

Nov 13, 2024 am 09:42 AM

如果您是一位经验丰富的 PHP 开发人员,您可能会感觉您已经在那里并且已经完成了。您已经开发了大量的应用程序,调试了数百万行代码,并调整了一堆脚本来实现操作

如何设置 Visual Studio Code (VS Code) 进行 PHP 开发

Dec 20, 2024 am 11:31 AM

如何设置 Visual Studio Code (VS Code) 进行 PHP 开发

Dec 20, 2024 am 11:31 AM

Visual Studio Code,也称为 VS Code,是一个免费的源代码编辑器 - 或集成开发环境 (IDE) - 可用于所有主要操作系统。 VS Code 拥有针对多种编程语言的大量扩展,可以轻松编写

在PHP API中说明JSON Web令牌(JWT)及其用例。

Apr 05, 2025 am 12:04 AM

在PHP API中说明JSON Web令牌(JWT)及其用例。

Apr 05, 2025 am 12:04 AM

JWT是一种基于JSON的开放标准,用于在各方之间安全地传输信息,主要用于身份验证和信息交换。1.JWT由Header、Payload和Signature三部分组成。2.JWT的工作原理包括生成JWT、验证JWT和解析Payload三个步骤。3.在PHP中使用JWT进行身份验证时,可以生成和验证JWT,并在高级用法中包含用户角色和权限信息。4.常见错误包括签名验证失败、令牌过期和Payload过大,调试技巧包括使用调试工具和日志记录。5.性能优化和最佳实践包括使用合适的签名算法、合理设置有效期、

php程序在字符串中计数元音

Feb 07, 2025 pm 12:12 PM

php程序在字符串中计数元音

Feb 07, 2025 pm 12:12 PM

字符串是由字符组成的序列,包括字母、数字和符号。本教程将学习如何使用不同的方法在PHP中计算给定字符串中元音的数量。英语中的元音是a、e、i、o、u,它们可以是大写或小写。 什么是元音? 元音是代表特定语音的字母字符。英语中共有五个元音,包括大写和小写: a, e, i, o, u 示例 1 输入:字符串 = "Tutorialspoint" 输出:6 解释 字符串 "Tutorialspoint" 中的元音是 u、o、i、a、o、i。总共有 6 个元

您如何在PHP中解析和处理HTML/XML?

Feb 07, 2025 am 11:57 AM

您如何在PHP中解析和处理HTML/XML?

Feb 07, 2025 am 11:57 AM

本教程演示了如何使用PHP有效地处理XML文档。 XML(可扩展的标记语言)是一种用于人类可读性和机器解析的多功能文本标记语言。它通常用于数据存储

解释PHP中的晚期静态绑定(静态::)。

Apr 03, 2025 am 12:04 AM

解释PHP中的晚期静态绑定(静态::)。

Apr 03, 2025 am 12:04 AM

静态绑定(static::)在PHP中实现晚期静态绑定(LSB),允许在静态上下文中引用调用类而非定义类。1)解析过程在运行时进行,2)在继承关系中向上查找调用类,3)可能带来性能开销。

什么是PHP魔术方法(__ -construct,__destruct,__call,__get,__ set等)并提供用例?

Apr 03, 2025 am 12:03 AM

什么是PHP魔术方法(__ -construct,__destruct,__call,__get,__ set等)并提供用例?

Apr 03, 2025 am 12:03 AM

PHP的魔法方法有哪些?PHP的魔法方法包括:1.\_\_construct,用于初始化对象;2.\_\_destruct,用于清理资源;3.\_\_call,处理不存在的方法调用;4.\_\_get,实现动态属性访问;5.\_\_set,实现动态属性设置。这些方法在特定情况下自动调用,提升代码的灵活性和效率。