【docker gdb】调试 PHP 源码,看 strval 函数 C 实现

php strval 函数的作用很简单,就是你给他一个值,他给你返回字符串类型。

算是一个比较简单的函数了,我们来通过 gdb 来一探究竟。

通过本文,你可以窥探下

● gdb 的简单使用

● gdb gui 模式初探

● 看看平时写的 PHP 代码在 C 语言里的样子

● 对使用 gdb 调试 php 代码有个初步了解

● 对了,文末有一些截图,不要错过

采购食材

● 电脑一台

● docker 和 docker-compose

gdb 也好, PHP 也好,都打包成 docker 镜像啦,开袋即食,甚好。

备菜环节

1、使用 docker 拉取环境

# 拉取准备好的环境 git clone https://github.com/rovast/docker-examples.git # 进入项目 cd docker-examples/gdb-php-src/ # 启动,会经历一个漫长又不太漫长的等待,看你网速 docker-compose up -d

关于容器内的环境,大家可以看看 dockerfile

其实很简单,就是基于 gcc 官方镜像构建,然后增加了 vim gdb,并且下载了 php7.0.0 的源码,按照 debug 参数进行编译

显示如下

Creating network "gdb-php-src_default" with the default driver Creating gdb-php-src ... done

2、进入容器

docker exec -it gdb-php-src bash ### 显示下面的东西,表示你已经进入到容器内了 #### root@71a98d1bc1a6:/home#

我们看看容器内的环境(php 以及 gdb)

### 我们在容器内看看环境 root@71a98d1bc1a6:/home# ls php-7.0.0 start.md root@71a98d1bc1a6:/home# gdb -v GNU gdb (Debian 7.12-6) 7.12.0.20161007-git Copyright (C) 2016 Free Software Foundation, Inc. License GPLv3+: GNU GPL version 3 or later <http://gnu.org/licenses/gpl.html> This is free software: you are free to change and redistribute it. There is NO WARRANTY, to the extent permitted by law. Type "show copying" and "show warranty" for details. This GDB was configured as "x86_64-linux-gnu". Type "show configuration" for configuration details. For bug reporting instructions, please see: <http://www.gnu.org/software/gdb/bugs/>. Find the GDB manual and other documentation resources online at: <http://www.gnu.org/software/gdb/documentation/>. For help, type "help". Type "apropos word" to search for commands related to "word". root@71a98d1bc1a6:/home# php -v PHP 7.0.0 (cli) (built: Apr 17 2019 13:33:30) ( NTS DEBUG ) Copyright (c) 1997-2015 The PHP Group Zend Engine v3.0.0, Copyright (c) 1998-2015 Zend Technologies root@71a98d1bc1a6:/home#

开火(请在容器内操作)

1、新建测试文件

root@71a98d1bc1a6:/home# vi test.php

输入以下内容

<?php strval(1234);

这个文件干的事情就比较简单了,就是把 -1234 [整形] 转换为 -1234 [字符串]

2、开始调试,进入 gdb

接下来车速较快,各位按步骤跟上

输入 gdb php,开始调试

root@71a98d1bc1a6:/home# gdb php GNU gdb (Debian 7.12-6) 7.12.0.20161007-git Copyright (C) 2016 Free Software Foundation, Inc. License GPLv3+: GNU GPL version 3 or later <http://gnu.org/licenses/gpl.html> This is free software: you are free to change and redistribute it. There is NO WARRANTY, to the extent permitted by law. Type "show copying" and "show warranty" for details. This GDB was configured as "x86_64-linux-gnu". Type "show configuration" for configuration details. For bug reporting instructions, please see: <http://www.gnu.org/software/gdb/bugs/>. Find the GDB manual and other documentation resources online at: <http://www.gnu.org/software/gdb/documentation/>. For help, type "help". Type "apropos word" to search for commands related to "word"... Reading symbols from php...done. (gdb)

3、打一些断点(敲命令时可以用 tab 补全)

(gdb) b zend_long_to_str Breakpoint 1 at 0x810423: file /home/php-7.0.0/Zend/zend_operators.c, line 2743. (gdb) b zend_print_ulong_to_buf Breakpoint 2 at 0x5f387b: zend_print_ulong_to_buf. (13 locations) (gdb)

这里在关键函数 zend_long_to_str 和 zend_print_ulong_to_buf 打了断点。

b 在 gdb 中是 breakpoint 缩写,后面可以加函数名,或者当前文件的行号都是可以的

4、执行,查看断点值

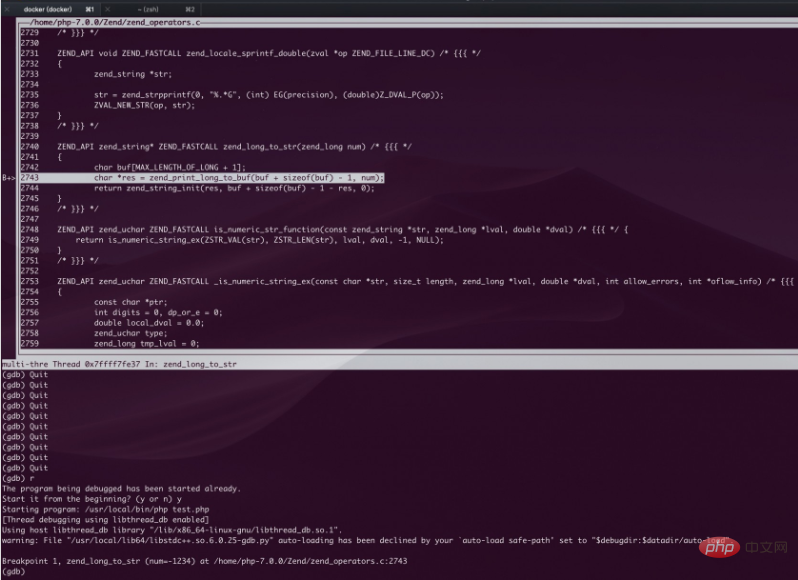

(gdb) r test.php # 执行我们刚才的那个 PHP 文件 Starting program: /usr/local/bin/php test.php [Thread debugging using libthread_db enabled] Using host libthread_db library "/lib/x86_64-linux-gnu/libthread_db.so.1". warning: File "/usr/local/lib64/libstdc++.so.6.0.25-gdb.py" auto-loading has been declined by your `auto-load safe-path' set to "$debugdir:$datadir/auto-load". To enable execution of this file add add-auto-load-safe-path /usr/local/lib64/libstdc++.so.6.0.25-gdb.py line to your configuration file "/root/.gdbinit". To completely disable this security protection add set auto-load safe-path / line to your configuration file "/root/.gdbinit". For more information about this security protection see the "Auto-loading safe path" section in the GDB manual. E.g., run from the shell: info "(gdb)Auto-loading safe path" Breakpoint 1, zend_long_to_str (num=-1234) at /home/php-7.0.0/Zend/zend_operators.c:2743 2743 char *res = zend_print_long_to_buf(buf + sizeof(buf) - 1, num); (gdb)

看的好像不明了嘛, ctrl + x 后再按 a 进入 gui 模式看看

┌──/home/php-7.0.0/Zend/zend_operators.c────────────────────────────────────────────────────────────────────────────────────────────────┐

│2731 ZEND_API void ZEND_FASTCALL zend_locale_sprintf_double(zval *op ZEND_FILE_LINE_DC) /* {{{ */ │

│2732 { │

│2733 zend_string *str; │

│2734 │

│2735 str = zend_strpprintf(0, "%.*G", (int) EG(precision), (double)Z_DVAL_P(op)); │

│2736 ZVAL_NEW_STR(op, str); │

│2737 } │

│2738 /* }}} */ │

│2739 │

│2740 ZEND_API zend_string* ZEND_FASTCALL zend_long_to_str(zend_long num) /* {{{ */ │

│2741 { │

│2742 char buf[MAX_LENGTH_OF_LONG + 1]; │

B+>│2743 char *res = zend_print_long_to_buf(buf + sizeof(buf) - 1, num); │

│2744 return zend_string_init(res, buf + sizeof(buf) - 1 - res, 0); │

│2745 } │

│2746 /* }}} */ │

│2747 │

│2748 ZEND_API zend_uchar ZEND_FASTCALL is_numeric_str_function(const zend_string *str, zend_long *lval, double *dval) /* {{{ */ { │

│2749 return is_numeric_string_ex(ZSTR_VAL(str), ZSTR_LEN(str), lval, dval, -1, NULL); │

│2750 } │

│2751 /* }}} */ │

│2752 │

│2753 ZEND_API zend_uchar ZEND_FASTCALL _is_numeric_string_ex(const char *str, size_t length, zend_long *lval, double *dval, int allo│

│2754 { │

│2755 const char *ptr; │

│2756 int digits = 0, dp_or_e = 0; │

│2757 double local_dval = 0.0; │

└───────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────┘

multi-thre Thread 0x7ffff7fe37 In: zend_long_to_str L2743 PC: 0x810423

(gdb)有点意思了,函数在 2743 行断住了,我们来看看 num 的值

(gdb) p num $1 = -1234 (gdb)

对嘛,这个就是我们要处理的值,我们全速运行到 zend_print_long_to_buf 里看看

(gdb) c Continuing.

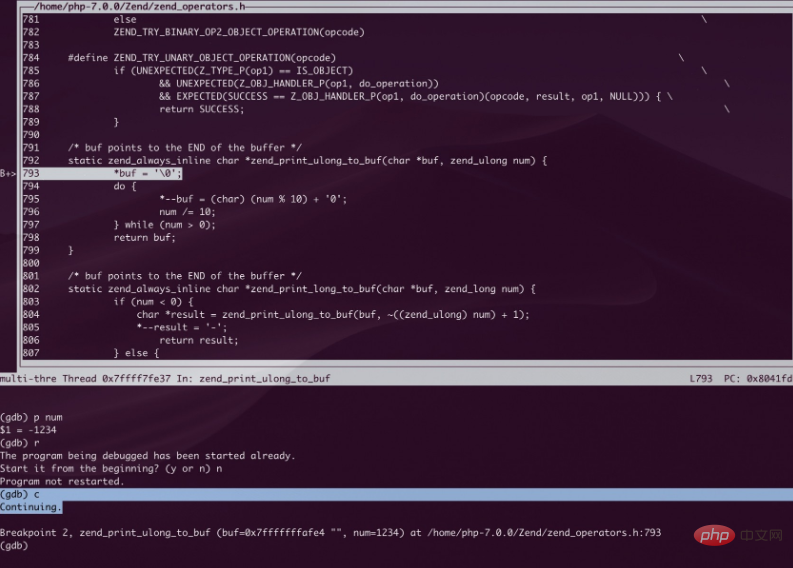

显示如下

(gdb) c

┌──/home/php-7.0.0/Zend/zend_operators.h────────────────────────────────────────────────────────────────────────────────────────────────┐

│781 else \ │

│782 ZEND_TRY_BINARY_OP2_OBJECT_OPERATION(opcode) │

│783 │

│784 #define ZEND_TRY_UNARY_OBJECT_OPERATION(opcode) \ │

│785 if (UNEXPECTED(Z_TYPE_P(op1) == IS_OBJECT) \ │

│786 && UNEXPECTED(Z_OBJ_HANDLER_P(op1, do_operation)) \ │

│787 && EXPECTED(SUCCESS == Z_OBJ_HANDLER_P(op1, do_operation)(opcode, result, op1, NULL))) { \ │

│788 return SUCCESS; \ │

│789 } │

│790 │

│791 /* buf points to the END of the buffer */ │

│792 static zend_always_inline char *zend_print_ulong_to_buf(char *buf, zend_ulong num) { │

B+>│793 *buf = '\0'; │

│794 do { │

│795 *--buf = (char) (num % 10) + '0'; │

│796 num /= 10; │

│797 } while (num > 0); │

│798 return buf; │

│799 } │

│800 │

│801 /* buf points to the END of the buffer */ │

│802 static zend_always_inline char *zend_print_long_to_buf(char *buf, zend_long num) { │

│803 if (num < 0) { │

│804 char *result = zend_print_ulong_to_buf(buf, ~((zend_ulong) num) + 1); │

│805 *--result = '-'; │

│806 return result; │

│807 } else { │

└───────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────┘

multi-thre Thread 0x7ffff7fe37 In: zend_print_ulong_to_buf L793 PC: 0x8041fd接下来,我们来进行一些单步调试,看看内存里的值

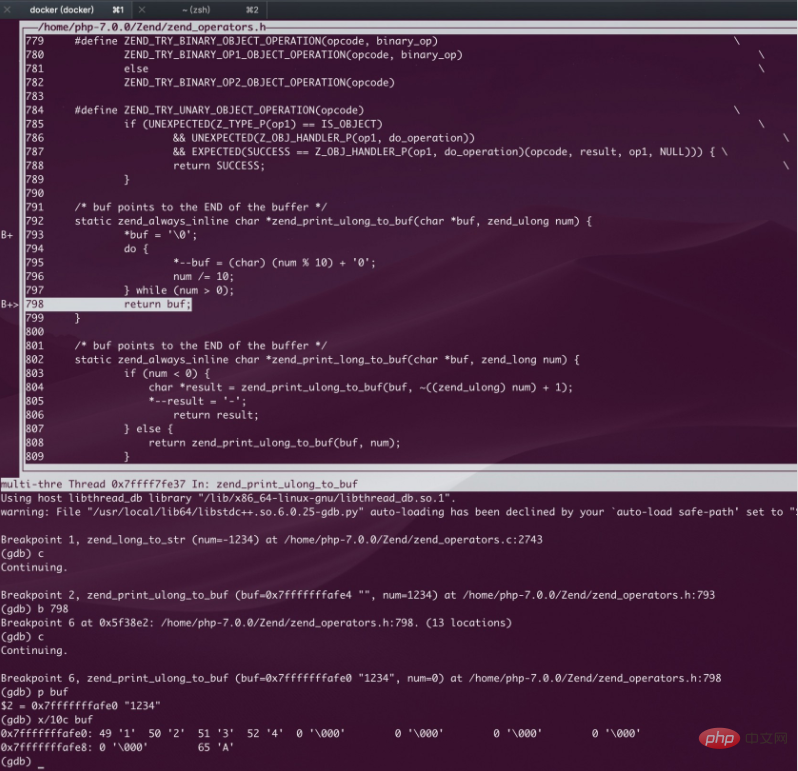

Breakpoint 1, zend_long_to_str (num=-1234) at /home/php-7.0.0/Zend/zend_operators.c:2743 (gdb) c #-------------> 表示继续执行 Continuing. Breakpoint 2, zend_print_ulong_to_buf (buf=0x7fffffffafe4 "", num=1234) at /home/php-7.0.0/Zend/zend_operators.h:793 (gdb) b 798 #-------------> 798行打个断点 Breakpoint 6 at 0x5f38e2: /home/php-7.0.0/Zend/zend_operators.h:798. (13 locations) (gdb) c Continuing. Breakpoint 6, zend_print_ulong_to_buf (buf=0x7fffffffafe0 "1234", num=0) at /home/php-7.0.0/Zend/zend_operators.h:798 (gdb) p buf #-------------> 查看 buf 的值 $2 = 0x7fffffffafe0 "1234" (gdb) x/10c buf #-------------> 查看 buf 位置开始,连续 10 个以 char 为单位的内存值 0x7fffffffafe0: 49 '1' 50 '2' 51 '3' 52 '4' 0 '\000' 0 '\000' 0 '\000' 0 '\000' 0x7fffffffafe8: 0 '\000' 65 'A' (gdb)

我们看到,函数返回的 buf 是字符串类型的 '1234'

我们看看函数 zend_print_ulong_to_buf,其实就是从高位到低位,按个取模(除以 10,取整数部分),然后塞到 buf 缓冲区。

比较有意思的是,buf 初始化的时候指向的是缓冲区的末尾,所以填充的时候高位在最后,然后逐步往前填充低位。

最后结束的时候,buf 就是我们需要的字符串类容了

消化

其实,本文就是使用 gdb 调试了 PHP 代码,仅此而已。

更多的是给大家提供了一个直接上手玩玩的机会,你所需要的只是个 docker,然后动动手调试,很有意思。

动手试试吧,甚至,去看 C 源码吧!

附录

手摸手带你看 strval 函数 C 实现

以上是【docker gdb】调试 PHP 源码,看 strval 函数 C 实现的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

php中的卷曲:如何在REST API中使用PHP卷曲扩展

Mar 14, 2025 am 11:42 AM

php中的卷曲:如何在REST API中使用PHP卷曲扩展

Mar 14, 2025 am 11:42 AM

PHP客户端URL(curl)扩展是开发人员的强大工具,可以与远程服务器和REST API无缝交互。通过利用Libcurl(备受尊敬的多协议文件传输库),PHP curl促进了有效的执行

在Codecanyon上的12个最佳PHP聊天脚本

Mar 13, 2025 pm 12:08 PM

在Codecanyon上的12个最佳PHP聊天脚本

Mar 13, 2025 pm 12:08 PM

您是否想为客户最紧迫的问题提供实时的即时解决方案? 实时聊天使您可以与客户进行实时对话,并立即解决他们的问题。它允许您为您的自定义提供更快的服务

解释PHP中晚期静态结合的概念。

Mar 21, 2025 pm 01:33 PM

解释PHP中晚期静态结合的概念。

Mar 21, 2025 pm 01:33 PM

文章讨论了PHP 5.3中引入的PHP中的晚期静态结合(LSB),从而允许静态方法的运行时分辨率调用以获得更灵活的继承。 LSB的实用应用和潜在的触摸

在PHP API中说明JSON Web令牌(JWT)及其用例。

Apr 05, 2025 am 12:04 AM

在PHP API中说明JSON Web令牌(JWT)及其用例。

Apr 05, 2025 am 12:04 AM

JWT是一种基于JSON的开放标准,用于在各方之间安全地传输信息,主要用于身份验证和信息交换。1.JWT由Header、Payload和Signature三部分组成。2.JWT的工作原理包括生成JWT、验证JWT和解析Payload三个步骤。3.在PHP中使用JWT进行身份验证时,可以生成和验证JWT,并在高级用法中包含用户角色和权限信息。4.常见错误包括签名验证失败、令牌过期和Payload过大,调试技巧包括使用调试工具和日志记录。5.性能优化和最佳实践包括使用合适的签名算法、合理设置有效期、

如何用PHP的cURL库发送包含JSON数据的POST请求?

Apr 01, 2025 pm 03:12 PM

如何用PHP的cURL库发送包含JSON数据的POST请求?

Apr 01, 2025 pm 03:12 PM

使用PHP的cURL库发送JSON数据在PHP开发中,经常需要与外部API进行交互,其中一种常见的方式是使用cURL库发送POST�...