简易实现HTTPS之自签名证书

【相关学习推荐:php编程(视频)】

自写证书往往用于学习或者测试环境,如果项目商业化运行,应当购买权威第三方 CA 机构颁发的证书。

Apache 中部署 HTTPS

创建目录 /etc/httpd/ca ,执行命令

# 非对称加密 rsa 算法生成2048 比特位的私钥 openssl genrsa -out server.key 2048

生成 csr 证书签名请求文件

# 指定私钥 server.key 生成新的 server.csr 文件 openssl req -new -key server.key -out server.csr

填写注册信息,这一栏填写自己的域名或者 IP 地址。

Common Name (eg, your name or your server's hostname) []:lamp.test.com

将新生成的私钥和证书拷贝至 ssl 配置目录。

cp server.key /etc/pki/tls/private/cp server.crt /etc/pki/tls/certs/

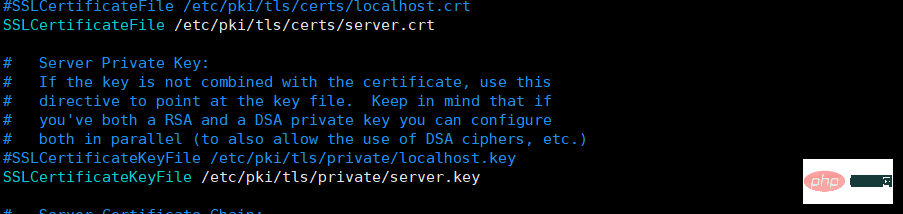

更改 ssl.conf 配置文件

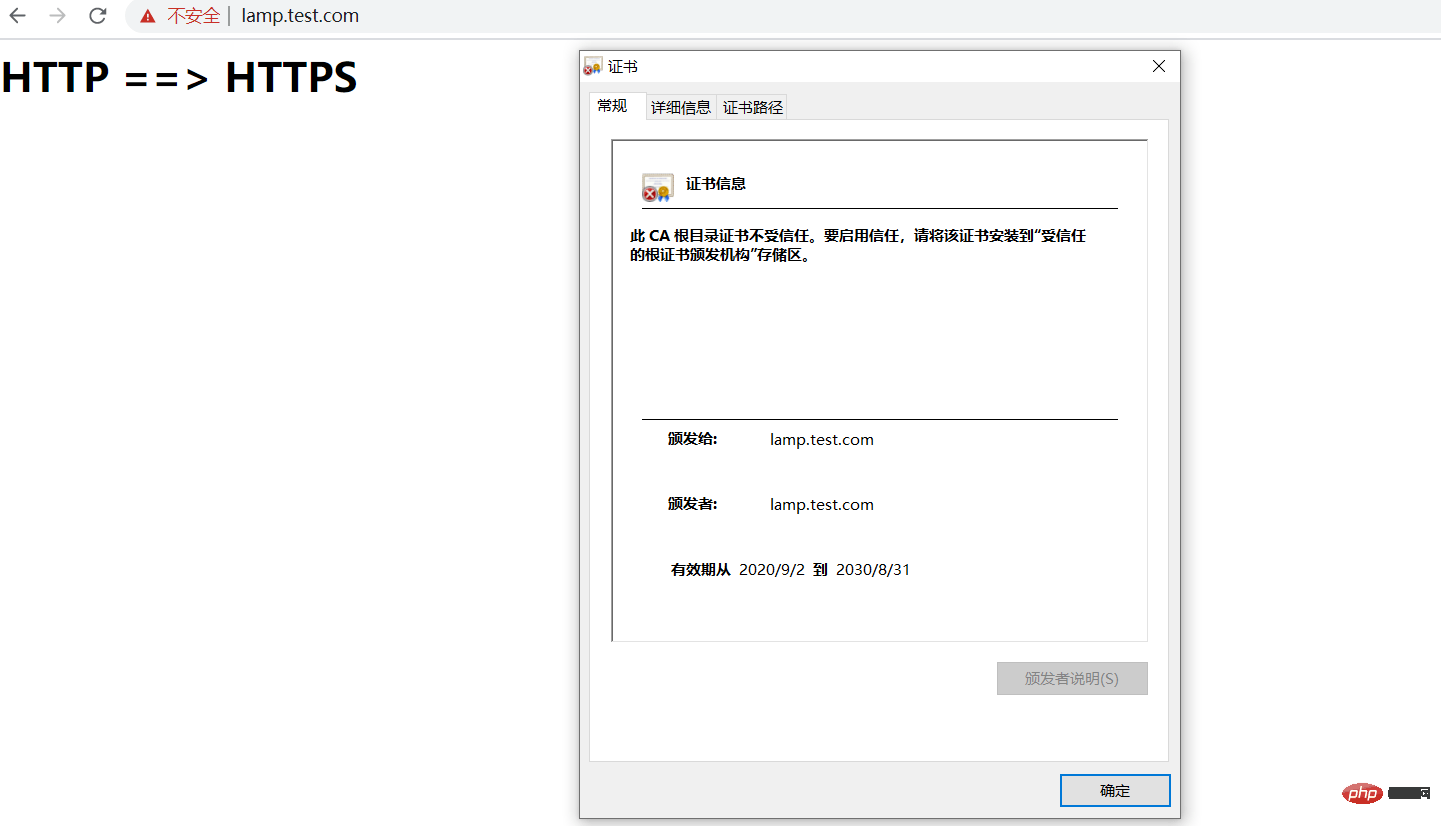

访问 https://lamp.test.com

证书有效期由之前的 1 年 变成了 10 年。

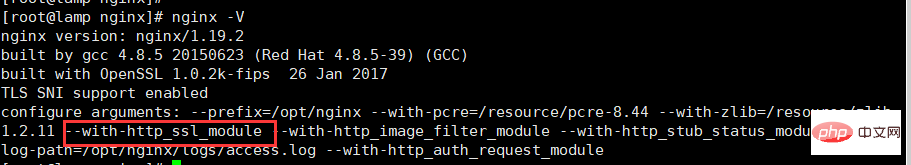

Nginx 中部署 HTTPS

首先查看本机 nginx 是否安装 http_ssl_module 模块,如果没有就源码重装 nginx ,使用参数 --with-http_ssl_module 。

nginx -V

进入 /etc/ssl 目录,执行命令

# 使用 des3 算法 生成 4096 比特位服务器私钥 openssl genrsa -des3 -out server.key 4096# 生成证书签名请求文件 openssl req -new -key server.key -out server.csr # 生成 4096 位 ca 私钥 openssl genrsa -des3 -out ca.key 4096# 去除服务器私钥避免以后每次载入文件需要输入密码 openssl rsa -in server.key -out server.key # 以 x509 证书格式标准生成 10 年的 crt ,注意填写域名或者 IP 地址 openssl req -new -x509 -key ca.key -out ca.crt -days 3650# 请求有效期为 3650 天 传入文件为server.csr 指定 CA 文件为 ca.crt 指定私钥文件为ca.key 并自动创建 CA 序列文件 输出证书文件 server.crt 至此签名成功 openssl x509 -req -days 365 -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt

修改 nginx 配置文件

listen 80;# 监听 443 端口 listen 443 ssl;server_name lnmp.test.com;# 配置服务器证书 ssl_certificate /etc/ssl/server.crt;# 配置服务器私钥 ssl_certificate_key /etc/ssl/server.key;

重启 nginx

nginx -t nginx -s reload

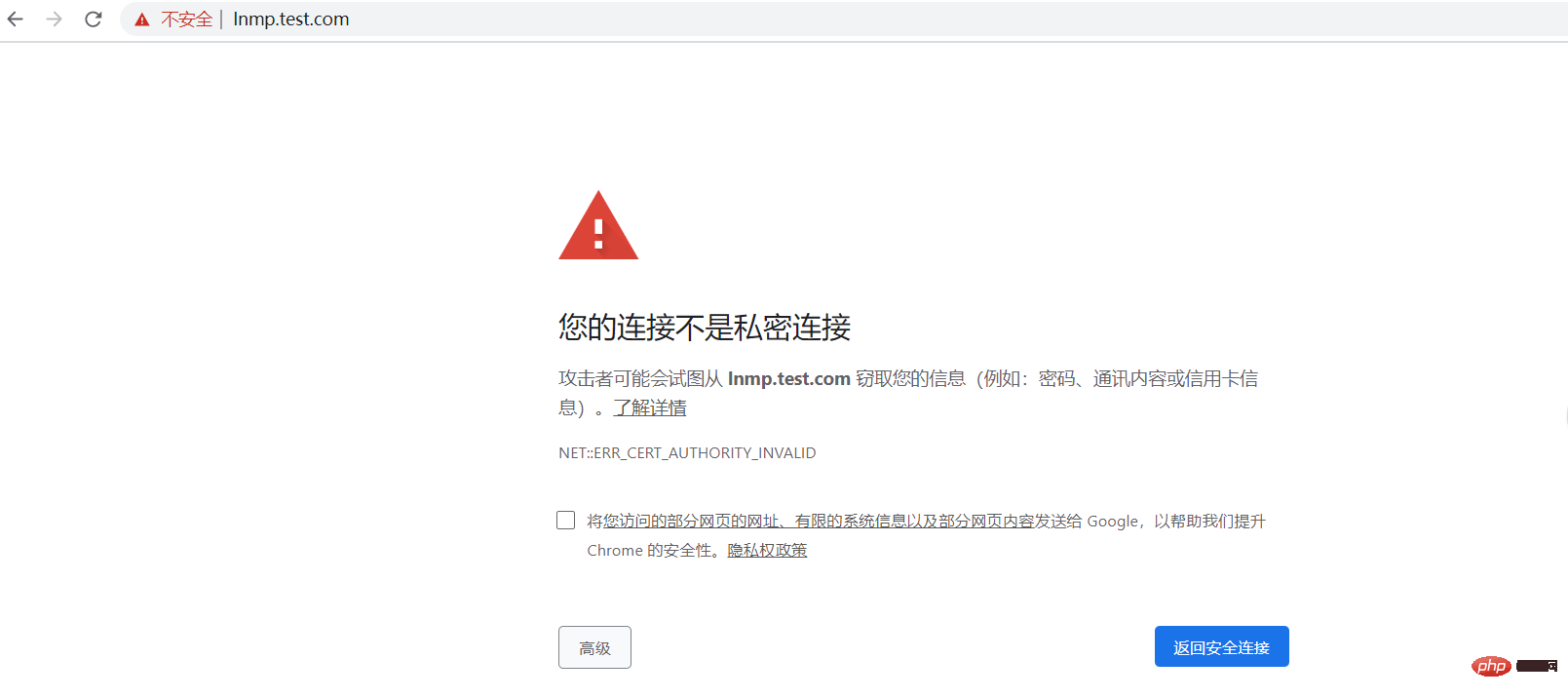

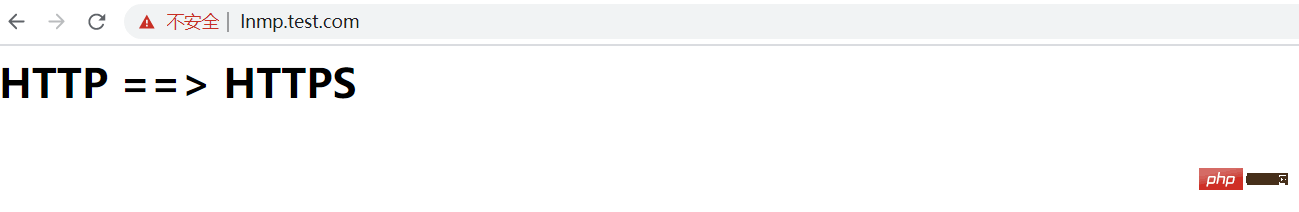

访问 lnmp.test.com

成功实现 nginx 简易部署 HTTPS 。

想了解更多编程学习,敬请关注php培训栏目!

以上是简易实现HTTPS之自签名证书的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

7657

7657

15

15

1393

1393

52

52

91

91

11

11

73

73

19

19

37

37

111

111

如何使用Nginx Proxy Manager实现HTTPS协议下的反向代理

Sep 26, 2023 am 08:40 AM

如何使用Nginx Proxy Manager实现HTTPS协议下的反向代理

Sep 26, 2023 am 08:40 AM

如何使用NginxProxyManager实现HTTPS协议下的反向代理近年来,随着互联网的普及和应用场景的多样化,网站和应用程序的访问方式变得越来越复杂。为了提高网站的访问效率和安全性,很多网站开始采用反向代理来处理用户的请求。而针对HTTPS协议的反向代理,在保护用户隐私和确保通信安全性方面扮演着重要的角色。本文将介绍如何使用NginxProxy

如何使用Nginx Proxy Manager实现HTTP到HTTPS的自动跳转

Sep 26, 2023 am 11:19 AM

如何使用Nginx Proxy Manager实现HTTP到HTTPS的自动跳转

Sep 26, 2023 am 11:19 AM

如何使用NginxProxyManager实现HTTP到HTTPS的自动跳转随着互联网的发展,越来越多的网站开始采用HTTPS协议来加密传输数据,以提高数据的安全性和用户的隐私保护。由于HTTPS协议需要SSL证书的支持,因此在部署HTTPS协议时需要有一定的技术支持。Nginx是一款强大且常用的HTTP服务器和反向代理服务器,而NginxProxy

Nginx与SSL:配置HTTPS保护Web服务器

Jun 09, 2023 pm 09:24 PM

Nginx与SSL:配置HTTPS保护Web服务器

Jun 09, 2023 pm 09:24 PM

Nginx是一个高性能的Web服务器软件,同时也是一款强大的反向代理服务器和负载均衡器。随着互联网的迅速发展,越来越多的网站开始采用SSL协议保护敏感用户数据,而Nginx也提供了强大的SSL支持,使得Web服务器的安全性能更进一步。本文将介绍如何配置Nginx以支持SSL协议,并保护Web服务器的安全性能。什么是SSL协议?SSL(SecureSocke

https工作流程是什么样的

Apr 07, 2024 am 09:27 AM

https工作流程是什么样的

Apr 07, 2024 am 09:27 AM

https工作流程包括客户端发起请求、服务器响应、SSL/TLS握手、数据传输和客户端渲染等步骤,通过这些步骤可以确保数据在传输过程中的安全性和完整性。

tomcat如何配置https

Jan 05, 2024 pm 05:15 PM

tomcat如何配置https

Jan 05, 2024 pm 05:15 PM

配置步骤:1、获取SSL证书;2、配置SSL证书;3、编辑Tomcat配置文件;4、重启Tomcat。详细介绍:1、需要获取SSL证书,可以自签名证书,也可以从认证机构(如Let’s Encrypt)获得有效的SSL证书;2、将获得的SSL证书和私钥文件放置在服务器上,确保这些文件位于安全的位置,只有具有足够权限的用户可以访问;3、编辑Tomcat配置文件等等。

Java API 开发中使用 Https 进行数据传输

Jun 18, 2023 pm 10:43 PM

Java API 开发中使用 Https 进行数据传输

Jun 18, 2023 pm 10:43 PM

随着科技的发展,网络通信已经成为了现代社会信息传输的重要工具之一。但同时,网络上的信息传输面临着被恶意攻击和窃取的风险,因此安全性显得尤为重要。基于此,HTTPS协议就应运而生。它是在HTTP协议上加入SSL/TLS加密的方式来保证网络传输安全性的一种协议。Java作为一门广泛应用于网络开发的语言,自然也提供了丰富的API来支持HTTPS协议。本文将

解决方案:urllib3 ProxySchemeUnknown(proxy.scheme)

Feb 29, 2024 pm 07:01 PM

解决方案:urllib3 ProxySchemeUnknown(proxy.scheme)

Feb 29, 2024 pm 07:01 PM

报错的原因urllib3的ProxySchemeUnknown(proxy.scheme)错误通常是由于使用了不支持的代理协议导致的。在这种情况下,urllib3不能识别代理服务器的协议类型,因此无法使用代理进行网络连接。要解决这个问题,您需要确保使用支持的代理协议,例如Http或https.如何解决要解决这个问题,您需要确保使用支持的代理协议,例如HTTP或HTTPS。您可以通过设置urllib3的代理参数来解决这个问题。如果是使用http代理,代码示例如下:importurllib3http

Nginx防火墙如何保障HTTPS安全通信

Jun 10, 2023 am 10:16 AM

Nginx防火墙如何保障HTTPS安全通信

Jun 10, 2023 am 10:16 AM

在当今互联网时代,安全通信已经成为了不可或缺的一部分。尤其是在HTTPS通信中,如何保障其安全性尤为重要。而Nginx作为流行的Web服务器和反向代理服务器,其防火墙也可以在保障HTTPS安全通信中发挥重要作用。本文将就Nginx防火墙从以下几个方面进行讨论。TLS/SSL加密HTTPS通信的安全保障主要是基于TLS/SSL加密技术,其能够防止数据在传输过程