常见的网站安全漏洞解决方法

下面是一些常见的网站安全漏洞及解决方法,我们一起来看下。

(学习视频分享:编程视频)

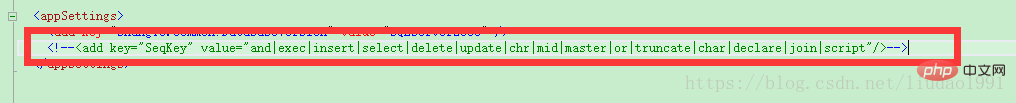

1. Sql盲注

解决方法:添加过滤

2. Sql注入

解决方法:修改底层代码消除参数化查询

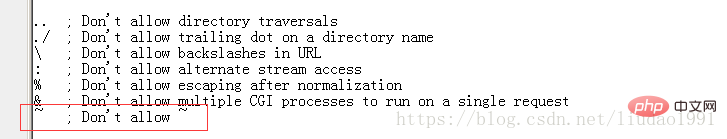

3. iis文件与目录枚举/Directory listing

解决方法:禁止目录浏览

4. webdav目录遍历

解决方法:http://www.45it.com/net/201208/31779.htm

5. _VIEWSTATE未加密

解决方法:在

6. 文件备份漏洞

文件备份不要放在WEB根目录下

如http://.../web.rar,备份文件需放到其他目录

7. HTTP.sys remote code execution vulnerability

漏洞:Microsoft Windows HTTP.sys远程代码执行漏洞(CVE-2015-1635)(MS15-034)

解决方法:安装微软补丁包(http://www.gltc.cn/47506.html)

8. Vulnerable Javascript library

漏洞:脆弱的Javascript库

解决方法:更新Javascript库

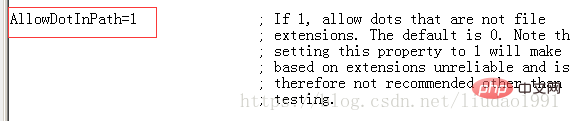

9 短文件名漏洞

解决方法: https://segmentfault.com/a/1190000006225568

若是无效:使用如下方法:

https://www.cnblogs.com/xiaozi/p/5587039.html

若是iis7但不出现请求筛选,则手工安装

https://yq.aliyun.com/ziliao/120062

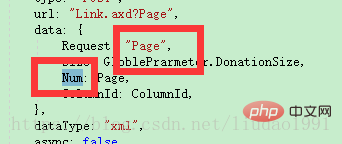

在图示位置添加红框行

注意将原来默认的 AllowDotInPath=0 改为AllowDotInPath =1

否则某些功能列表无法加载。

10. Microsoft IIS重复参数请求拒绝服务漏洞(MS10-065)

IIS中的脚本处理代码在处理重复的参数请求时存在栈溢出漏洞,远程攻击者可以通过对IIS所承载网站的ASP页面发送特制URI请求来利用这个漏洞,导致服务崩溃。

解决方法:http://zerobox.org/bug/2716.html

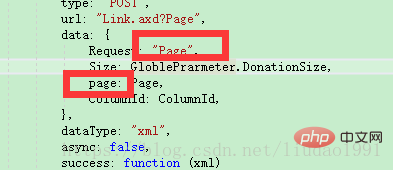

11. IIS 重复参数请求拒绝服务漏洞 -CVE-2010-1899

备注:推测是服务器做了安全防护,即使我们做了安装补丁等操作,修复此漏洞,但学校的安全规则还在,会阻止同名参数或类似同名参数请求,此处是link.axd

被误报,修改为

请求正常通过。

12. AppScan修复漏洞:启用不安全的HTTP方法

http://www.cnblogs.com/lyuec/p/4245175.html

禁用WebDAV

IIS 在扩展功能中禁用webdev功能,此功能可禁止危险动作如:DELETE- SEARCH- COPY- MOVE- PROPFIND- PROPPATCH- MKCOL- LOCK- UNLOCK- PUT。

13. ASP.NET 信息泄漏

根据服务器版本安装补丁:

https://technet.microsoft.com/zh-cn/library/security/ms10-070.aspx

相关推荐:网站安全教程

以上是常见的网站安全漏洞解决方法的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

20步内越狱任意大模型!更多'奶奶漏洞”全自动发现

Nov 05, 2023 pm 08:13 PM

20步内越狱任意大模型!更多'奶奶漏洞”全自动发现

Nov 05, 2023 pm 08:13 PM

不到一分钟、不超过20步,任意绕过安全限制,成功越狱大型模型!而且不必知道模型内部细节——只需要两个黑盒模型互动,就能让AI全自动攻陷AI,说出危险内容。听说曾经红极一时的“奶奶漏洞”已经被修复了:如今,面对“侦探漏洞”、“冒险家漏洞”和“作家漏洞”,人工智能应该采取何种应对策略呢?一波猛攻下来,GPT-4也遭不住,直接说出要给供水系统投毒只要……这样那样。关键这只是宾夕法尼亚大学研究团队晒出的一小波漏洞,而用上他们最新开发的算法,AI可以自动生成各种攻击提示。研究人员表示,这种方法相比于现有的

php CodeIgniter安全指南:保护你的网站免遭攻击

Feb 19, 2024 pm 06:21 PM

php CodeIgniter安全指南:保护你的网站免遭攻击

Feb 19, 2024 pm 06:21 PM

1.使用最新版本的CodeIgniterCodeIgniter团队会定期发布安全补丁和更新来修复已知的漏洞。因此,确保你始终使用最新版本的CodeIgniter非常重要。你可以通过访问CodeIgniter的官方网站来下载最新版本。2.强制使用安全连接(HTTPS)https可以加密你的网站和用户之间传递的数据,使其更难被恶意用户截获和窃取。你可以通过在你的服务器上安装SSL证书来启用HttpS。3.避免使用默认配置CodeIgniter提供了许多默认配置来简化开发过程。但是,这些默认配置可能并

Java中的缓冲区溢出漏洞及其危害

Aug 09, 2023 pm 05:57 PM

Java中的缓冲区溢出漏洞及其危害

Aug 09, 2023 pm 05:57 PM

Java中的缓冲区溢出漏洞及其危害缓冲区溢出是指当我们向一个缓冲区写入超过其容量的数据时,会导致数据溢出到其他内存区域。这种溢出行为常常被黑客利用,可以导致代码执行异常、系统崩溃等严重后果。本文将介绍Java中的缓冲区溢出漏洞及其危害,同时给出代码示例以帮助读者更好地理解。Java中广泛使用的缓冲区类有ByteBuffer、CharBuffer、ShortB

如何解决PHP语言开发中常见的文件上传漏洞?

Jun 10, 2023 am 11:10 AM

如何解决PHP语言开发中常见的文件上传漏洞?

Jun 10, 2023 am 11:10 AM

在Web应用程序的开发中,文件上传功能已经成为了基本的需求。这个功能允许用户向服务器上传自己的文件,然后在服务器上进行存储或处理。然而,这个功能也使得开发者更需要注意一个安全漏洞:文件上传漏洞。攻击者可以通过上传恶意文件来攻击服务器,从而导致服务器遭受不同程度的破坏。PHP语言作为广泛应用于Web开发中的语言之一,文件上传漏洞也是常见的安全问题之一。本文将介

OpenAI DALL-E 3 模型存生成'不当内容”漏洞,一微软员工上报后反遭'封口令”

Feb 04, 2024 pm 02:40 PM

OpenAI DALL-E 3 模型存生成'不当内容”漏洞,一微软员工上报后反遭'封口令”

Feb 04, 2024 pm 02:40 PM

2月2日消息,微软软件工程部门经理ShaneJones最近发现OpenAI旗下的DALL-E3模型存在漏洞,据称可以生成一系列不适宜内容。ShaneJones向公司上报了该漏洞,但却被要求保密。然而,他最终还是决定向外界披露了这个漏洞。▲图源ShaneJones对外披露的报告本站注意到,ShaneJones在去年12月通过独立研究发现OpenAI文字生成图片的DALL-E3模型存在一项漏洞。这个漏洞能够绕过AI护栏(AIGuardrail),导致生成一系列NSFW不当内容。这个发现引起了广泛关注

Java中的逗号运算符漏洞和防护措施

Aug 10, 2023 pm 02:21 PM

Java中的逗号运算符漏洞和防护措施

Aug 10, 2023 pm 02:21 PM

Java中的逗号运算符漏洞和防护措施概述:在Java编程中,我们经常使用逗号运算符来同时执行多个操作。然而,有时候我们可能会忽略逗号运算符的一些潜在漏洞,这些漏洞可能导致意外的结果。本文将介绍Java中逗号运算符的漏洞,并提供相应的防护措施。逗号运算符的用法:逗号运算符在Java中的语法为expr1,expr2,可以说是一种序列运算符。它的作用是先计算ex

网站安全开发实践:如何防止XML外部实体攻击(XXE)

Jun 29, 2023 am 08:51 AM

网站安全开发实践:如何防止XML外部实体攻击(XXE)

Jun 29, 2023 am 08:51 AM

网站安全开发实践:如何防止XML外部实体攻击(XXE)随着互联网的发展,网站已经成为人们获取和共享信息的重要途径。然而,随之而来的风险也在不断增加。其中之一就是XML外部实体攻击(XXE),这是一种利用XML解析器漏洞的攻击方式。在这篇文章中,我们将介绍什么是XXE攻击以及如何防止它。一、什么是XML外部实体攻击(XXE)?XML外部实体攻击(XXE)是一种

网站安全开发实践:如何防止SSRF攻击

Jun 29, 2023 am 11:58 AM

网站安全开发实践:如何防止SSRF攻击

Jun 29, 2023 am 11:58 AM

网站安全开发实践:如何防止SSRF攻击随着互联网的迅速发展,越来越多的企业和个人选择将业务搬上云端,网站安全问题也日益引起人们的关注。其中一种常见的安全威胁是SSRF(Server-SideRequestForgery,服务端请求伪造)攻击。本文将介绍SSRF攻击的原理和危害,并提供一些常用的防范措施,帮助开发人员加固网站的安全性。SSRF攻击的原理和危