研究表明强化学习模型容易受到成员推理攻击

译者 | 李睿

审校 | 孙淑娟

随着机器学习成为人们每天都在使用的很多应用程序的一部分,人们越来越关注如何识别和解决机器学习模型的安全和隐私方面的威胁。

然而,不同机器学习范式面临的安全威胁各不相同,机器学习安全的某些领域仍未得到充分研究。尤其是强化学习算法的安全性近年来并未受到太多关注。

加拿大的麦吉尔大学、机器学习实验室(MILA)和滑铁卢大学的研究人员开展了一项新研究,主要侧重于深度强化学习算法的隐私威胁。研究人员提出了一个框架,用于测试强化学习模型对成员推理攻击的脆弱性。

研究结果表明,攻击者可以对深度强化学习(RL)系统进行有效攻击,并可能获得用于训练模型的敏感信息。他们的研究成果意义重大,因为强化学习技术目前正在进入工业和消费者应用领域。

成员推理攻击

成员推理攻击可以观察目标机器学习模型的行为,并预测用于训练它的示例。

每个机器学习模型都在一组示例上进行训练。在某些情况下,训练示例包括敏感信息,例如健康或财务数据或其他个人身份信息。

成员推理攻击是一系列试图强制机器学习模型泄露其训练集数据的技术。虽然对抗性示例(针对机器学习的更广为人知的攻击类型)专注于改变机器学习模型的行为,并被视为安全威胁,但成员推理攻击侧重于从模型中提取信息,并且更多的是隐私威胁。

成员推理攻击已经在有监督的机器学习算法中进行了深入研究,其中模型是在标记示例上进行训练的。

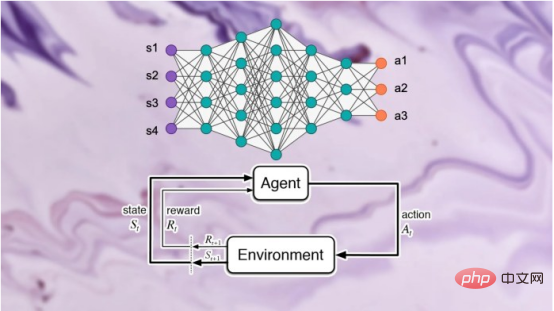

与监督学习不同的是,深度强化学习系统不使用标记示例。强化学习(RL)代理从它与环境的交互中获得奖励或惩罚。它通过这些互动和强化信号逐渐学习和发展自己的行为。

该论文的作者在书面评论说,“强化学习中的奖励不一定代表标签;因此,它们不能充当其他学习范式中成员推理攻击设计中经常使用的预测标签。”

研究人员在他们的论文中写道,“目前还没有关于直接用于训练深度强化学习代理的数据的潜在成员泄漏的研究。”

而缺乏这种研究的部分原因是强化学习在现实世界中的应用有限。

研究论文的作者说,“尽管深度强化学习领域取得了重大进展,例如Alpha Go、Alpha Fold和GT Sophy,但深度强化学习模型仍未在工业规模上得到广泛采用。另一方面,数据隐私是一个应用非常广泛的研究领域,深度强化学习模型在实际工业应用中的缺乏极大地延迟了这一基础和重要研究领域的研究,导致对强化学习系统的攻击的研究不足。”

随着在现实世界场景中工业规模应用强化学习算法的需求不断增长,从对抗性和算法的角度对解决强化学习算法隐私方面的框架的关注和严格要求变得越来越明显和相关。

深度强化学习中成员推断的挑战

研究论文的作者说,“我们在开发第一代保护隐私的深度强化学习算法方面所做出的努力,使我们意识到从隐私的角度来看,传统机器学习算法和强化学习算法之间存在根本的结构差异。”

研究人员发现,更关键的是,考虑到潜在的隐私后果,深度强化学习与其他学习范式之间的根本差异在为实际应用部署深度强化学习模型方面提出了严峻挑战。

他们说,“基于这一认识,对我们来说最大的问题是:深度强化学习算法对隐私攻击(如成员推断攻击)的脆弱性有多大?现有的成员推理攻击攻击模型是专门为其他学习范式设计的,因此深度强化学习算法对这类攻击的脆弱程度在很大程度上是未知的。鉴于在世界范围内部署对隐私的严重影响,这种对未知事物的好奇心以及提高研究和工业界意识的必要性是这项研究的主要动机。”

在训练过程中,强化学习模型经历了多个阶段,每个阶段都由动作和状态的轨迹或序列组成。因此,一个成功的用于强化学习的成员推理攻击算法必须学习用于训练模型的数据点和轨迹。一方面,这使得针对强化学习系统设计成员推理算法变得更加困难;而另一方面,也使得难以评估强化学习模型对此类攻击的鲁棒性。

作者说,“与其他类型的机器学习相比,在强化学习中成员推理攻击(MIA)很困难,因为在训练过程中使用的数据点具有顺序和时间相关的性质。训练和预测数据点之间的多对多关系从根本上不同于其他学习范式。”

强化学习和其他机器学习范式之间的根本区别,使得在设计和评估用于深度强化学习的成员推理攻击时以新的方式思考至关重要。

设计针对强化学习系统的成员推理攻击

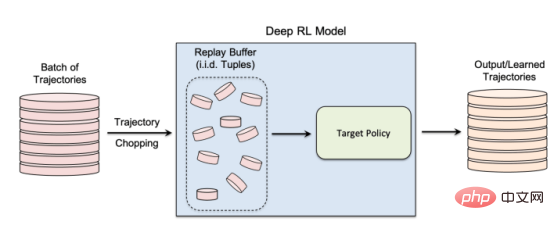

在他们的研究中,研究人员专注于非策略强化学习算法,其中数据收集和模型训练过程是分开的。强化学习使用“重放缓冲区”来解相关输入轨迹,并使强化学习代理可以从同一组数据中探索许多不同的轨迹。

非策略强化学习对于许多实际应用程序尤其重要,在这些应用程序中,训练数据预先存在并提供给正在训练强化学习模型的机器学习团队。非策略强化学习对于创建成员推理攻击模型也至关重要。

非策略强化学习使用“重放缓冲区”在模型训练期间重用先前收集的数据

作者说,“探索和开发阶段在真正的非策略强化学习模型中是分离的。因此,目标策略不会影响训练轨迹。这种设置特别适合在黑盒环境中设计成员推理攻击框架时,因为攻击者既不知道目标模型的内部结构,也不知道用于收集训练轨迹的探索策略。”

在黑盒成员推理攻击中,攻击者只能观察训练好的强化学习模型的行为。在这种特殊情况下,攻击者假设目标模型已经从一组私有数据生成的轨迹上进行了训练,这就是非策略强化学习的工作原理。

在研究中,研究人员选择了“批量约束深度Q学习”(BCQ),这是一种先进的非策略强化学习算法,在控制任务中表现出卓越的性能。然而他们表示,他们的成员推理攻击技术可以扩展到其他非策略强化学习模型。

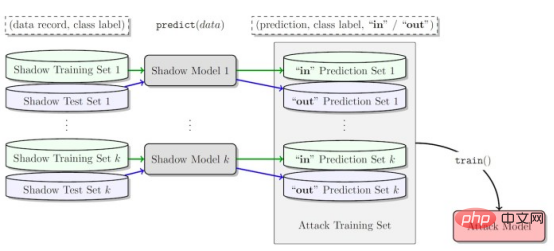

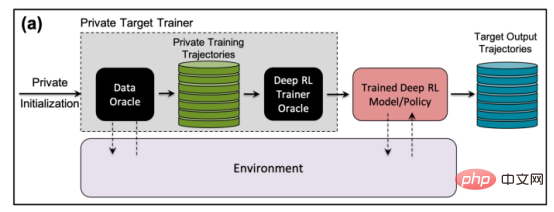

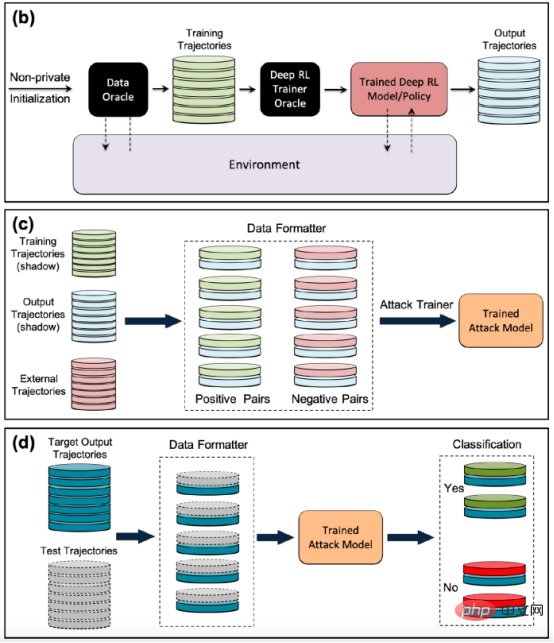

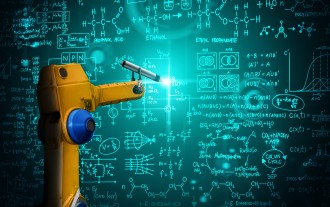

攻击者进行成员推理攻击的一种方法是开发“影子模型”。这是一个分类器机器学习模型,它已经在来自与目标模型的训练数据和其他地方的相同分布的数据混合上进行了训练。在训练之后,影子模型可以区分属于目标机器学习模型训练集的数据点和模型以前未见过的新数据。由于目标模型训练的顺序性,为强化学习代理创建影子模型很棘手。研究人员通过几个步骤实现了这一点。

首先,他们为强化学习模型训练器提供一组新的非私有数据轨迹,并观察目标模型生成的轨迹。然后,攻击训练器使用训练和输出轨迹来训练机器学习分类器,以检测在目标强化学习模型训练中使用的输入轨迹。最后,为分类器提供了新的轨迹,将其分类为训练成员或新的数据示例。

针对强化学习模型训练成员推理攻击的影子模型

针对强化学习系统测试成员推理攻击

研究人员以不同的模式测试了他们的成员推理攻击,其中包括不同的轨迹长度、单轨迹与多轨迹,以及相关轨迹与去相关轨迹。

研究人员在他们的论文中指出:“研究结果表明,我们提出的攻击框架在推断强化学习模型训练数据点方面非常有效……获得的结果表明,采用深度强化学习时存在很高的隐私风险。”

他们的研究结果表明,具有多条轨迹的攻击比单一轨迹的攻击更有效,并且随着轨迹变长并相互关联,攻击的准确性也会提高。

作者说,“自然设置当然是个体模型,攻击者有兴趣在用于训练目标强化学习策略的训练集中识别特定个体的存在(在强化学习中设置整个轨迹)。然而,成员推理攻击(MIA)在集体模式下的更好表现表明,除了由训练策略的特征捕获的时间相关性之外,攻击者还可以利用目标策略的训练轨迹之间的互相关性。”

研究人员表示,这也意味着攻击者需要更复杂的学习架构和更复杂的超参数调整,以利用训练轨迹之间的互相关和轨迹内的时间相关性。

研究人员说,“了解这些不同的攻击模式,可以让我们更深入地了解对数据安全和隐私的影响,因为它可以让我们更好地了解可能发生攻击的不同角度以及对隐私泄露的影响程度。”

现实世界中针对强化学习系统的成员推理攻击

研究人员测试了他们对基于Open AIGym和MuJoCo物理引擎的三项任务训练的强化学习模型的攻击。

研究人员说,“我们目前的实验涵盖了三个高维运动任务,Hopper、Half-Cheetah和Ant,这些任务都属于机器人模拟任务,主要推动将实验扩展到现实世界的机器人学习任务。”

该论文的研究人员表示,另一个应用成员推断攻击的令人兴奋的方向是对话系统,例如亚马逊Alexa、苹果Siri和谷歌助理。在这些应用程序中,数据点由聊天机器人和最终用户之间的完整交互轨迹呈现。在这一设置中,聊天机器人是经过训练的强化学习策略,用户与机器人的交互形成输入轨迹。

作者说,“在这种情况下,集体模式就是自然环境。换句话说,当且仅当攻击者正确推断出代表训练集中用户的一批轨迹时,攻击者才能推断出用户在训练集中的存在。”

该团队正在探索此类攻击可能影响强化学习系统的其他实际应用程序。他们可能还会研究这些攻击如何应用于其他环境中的强化学习。

作者说,“这一研究领域的一个有趣扩展是在白盒环境中针对深度强化学习模型研究成员推理攻击,其中目标策略的内部结构也为攻击者所知。”

研究人员希望他们的研究能够阐明现实世界中强化学习应用程序的安全和隐私问题,并提高机器学习社区的意识,以便在该领域开展更多研究。

原文标题:Reinforcement learning models are prone to membership inference attacks,作者:Ben Dickson

以上是研究表明强化学习模型容易受到成员推理攻击的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

使用C++实现机器学习算法:常见挑战及解决方案

Jun 03, 2024 pm 01:25 PM

使用C++实现机器学习算法:常见挑战及解决方案

Jun 03, 2024 pm 01:25 PM

C++中机器学习算法面临的常见挑战包括内存管理、多线程、性能优化和可维护性。解决方案包括使用智能指针、现代线程库、SIMD指令和第三方库,并遵循代码风格指南和使用自动化工具。实践案例展示了如何利用Eigen库实现线性回归算法,有效地管理内存和使用高性能矩阵操作。

可解释性人工智能:解释复杂的AI/ML模型

Jun 03, 2024 pm 10:08 PM

可解释性人工智能:解释复杂的AI/ML模型

Jun 03, 2024 pm 10:08 PM

译者|李睿审校|重楼人工智能(AI)和机器学习(ML)模型如今变得越来越复杂,这些模型产生的输出是黑盒——无法向利益相关方解释。可解释性人工智能(XAI)致力于通过让利益相关方理解这些模型的工作方式来解决这一问题,确保他们理解这些模型实际上是如何做出决策的,并确保人工智能系统中的透明度、信任度和问责制来解决这个问题。本文探讨了各种可解释性人工智能(XAI)技术,以阐明它们的基本原理。可解释性人工智能至关重要的几个原因信任度和透明度:为了让人工智能系统被广泛接受和信任,用户需要了解决策是如何做出的

你所不知道的机器学习五大学派

Jun 05, 2024 pm 08:51 PM

你所不知道的机器学习五大学派

Jun 05, 2024 pm 08:51 PM

机器学习是人工智能的重要分支,它赋予计算机从数据中学习的能力,并能够在无需明确编程的情况下改进自身能力。机器学习在各个领域都有着广泛的应用,从图像识别和自然语言处理到推荐系统和欺诈检测,它正在改变我们的生活方式。机器学习领域存在着多种不同的方法和理论,其中最具影响力的五种方法被称为“机器学习五大派”。这五大派分别为符号派、联结派、进化派、贝叶斯派和类推学派。1.符号学派符号学(Symbolism),又称为符号主义,强调利用符号进行逻辑推理和表达知识。该学派认为学习是一种逆向演绎的过程,通过已有的

改进的检测算法:用于高分辨率光学遥感图像目标检测

Jun 06, 2024 pm 12:33 PM

改进的检测算法:用于高分辨率光学遥感图像目标检测

Jun 06, 2024 pm 12:33 PM

01前景概要目前,难以在检测效率和检测结果之间取得适当的平衡。我们就研究出了一种用于高分辨率光学遥感图像中目标检测的增强YOLOv5算法,利用多层特征金字塔、多检测头策略和混合注意力模块来提高光学遥感图像的目标检测网络的效果。根据SIMD数据集,新算法的mAP比YOLOv5好2.2%,比YOLOX好8.48%,在检测结果和速度之间实现了更好的平衡。02背景&动机随着远感技术的快速发展,高分辨率光学远感图像已被用于描述地球表面的许多物体,包括飞机、汽车、建筑物等。目标检测在远感图像的解释中

C++技术中的机器学习:使用C++实现常见机器学习算法的指南

Jun 03, 2024 pm 07:33 PM

C++技术中的机器学习:使用C++实现常见机器学习算法的指南

Jun 03, 2024 pm 07:33 PM

在C++中,机器学习算法的实施方式包括:线性回归:用于预测连续变量,步骤包括加载数据、计算权重和偏差、更新参数和预测。逻辑回归:用于预测离散变量,流程与线性回归类似,但使用sigmoid函数进行预测。支持向量机:一种强大的分类和回归算法,涉及计算支持向量和预测标签。

java框架安全架构设计应如何与业务需求相平衡?

Jun 04, 2024 pm 02:53 PM

java框架安全架构设计应如何与业务需求相平衡?

Jun 04, 2024 pm 02:53 PM

通过平衡安全需求和业务需求,Java框架设计可实现安全:识别关键业务需求,优先考虑相关安全要求。制定弹性安全策略,分层应对威胁,定期调整。考虑架构灵活性,支持业务演变,抽象安全功能。优先考虑效率和可用性,优化安全措施,提高可见性。

开创性CVM算法破解40多年计数难题!计算机科学家掷硬币算出「哈姆雷特」独特单词

Jun 07, 2024 pm 03:44 PM

开创性CVM算法破解40多年计数难题!计算机科学家掷硬币算出「哈姆雷特」独特单词

Jun 07, 2024 pm 03:44 PM

计数,听起来简单,却在实际执行很有难度。想象一下,你被送到一片原始热带雨林,进行野生动物普查。每当看到一只动物,拍一张照片。数码相机只是记录追踪动物总数,但你对独特动物的数量感兴趣,却没有统计。那么,若想获取这一独特动物数量,最好的方法是什么?这时,你一定会说,从现在开始计数,最后再从照片中将每一种新物种与名单进行比较。然而,这种常见的计数方法,有时并不适用于高达数十亿条目的信息量。来自印度统计研究所、UNL、新加坡国立大学的计算机科学家提出了一种新算法——CVM。它可以近似计算长列表中,不同条

golang框架哪个最适合机器学习应用?

Jun 04, 2024 pm 03:59 PM

golang框架哪个最适合机器学习应用?

Jun 04, 2024 pm 03:59 PM

在机器学习应用中,最合适的GoLang框架取决于应用需求:TensorFlowLite:轻量级模型推理,适用于移动设备。Keras:用户友好,易于构建和训练神经网络模型。PyTorch:灵活,支持定制模型和快速训练时间。MXNet:可扩展,适用于处理大数据集。XGBoost:快速,可扩展,适用于结构化数据分类任务。