AI遇上6G—机遇和挑战

背景介绍

6G 技术简介

随着 5G 网络预期的数字化转型的发展,6G 通信时代设想了2030 年后人类将如何与数字虚拟世界互动,以应对2030 年后的通信和网络挑战。虽然传统应用(如多媒体流媒体)仍将存在,但文章设想了6G 系统的新应用领域,如多传感器扩展现实(XR)应用、连接机器人和自主系统(CRAS)和无线脑机交互(BCI)[1]。全息远程呈现、eHealth(包括体内网络)是需要极高数据速率、超低延迟和超可靠性的其他 6G 用例[2]。

6G 将无线网络从连接的事物革命为“连接的智能”[1],[2]。因此,人工智能成为网络不可或缺的一部分。分布式异构网络需要无处不在的人工智能服务,以确保实现 6G 目标。智能无线通信、网络闭环优化、6G 大数据分析强调在 6G 网络的各个方面使用人工智能。

2030 年以后,无线应用将需要更高的数据速率(高达 1 Tb/s)、极低的端到端延迟(

对于 6G 安全的威胁

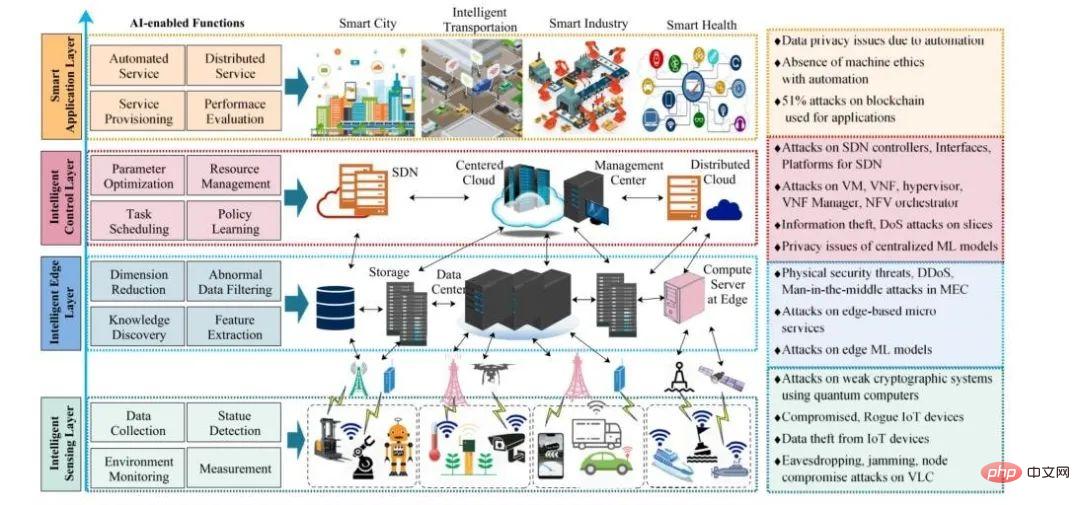

本节还讨论了 6G 中使用的架构变化和新技术带来的安全问题。图 1 说明了对 6G 体系结构不同层的可能攻击,概述了本文如何呈现 6G 的安全威胁图景。

图 1 智能 6G 架构[6]以及 6G 安全和隐私问题

5G 中的网络软件化技术,如软件定义网络(SDN)、网络功能虚拟化(NFV)、多址边缘计算(MEC)和网络切片仍然适用于6G 系统;因此,他们的安全问题仍然存在于 6G 中。SDN 相关的突出安全问题是对 SDN 控制器的攻击、对北向和南向接口的攻击、用于部署 SDN 控制器/应用程序的平台的固有漏洞[7]。NFV 相关的安全问题是针对虚拟机(VM)、虚拟网络功能(VNF)、管理程序、VNF 管理器和 NFV 协调器的攻击[8]。由于 6G 系统的大规模分布式性质,6G 中的 MEC 受到物理安全威胁、分布式拒绝服务(DDoS)和中间人攻击。网络切片的潜在攻击是 DoS 攻击,通过受损切片窃取信息。对网络软件化技术的攻击使 6G 网络无法实现承诺的动态性和完全自动化。

6G 设想实现万物互联(IOE),这是一个由数十亿个异构设备组成的集合。依赖 SIM 卡的基本设备安全模型并不是 6G 中 IOE 的实际部署,尤其是对于小尺寸设备,如体内传感器。在如此庞大的网络中,密钥分发和管理功能效率很低。资源受限的物联网设备无法提供复杂的密码来维护强大的安全,使其成为攻击者的主要目标。这些设备可能被破坏,并可能被用于发起攻击。超连接的 IOE 为 6G 应用程序提供数据收集带来了隐私问题。利用资源受限的物联网设备进行数据盗窃将影响数据隐私、位置隐私和身份隐私。

现有5G 网络部署通常为行业、医疗保健、教育等垂直行业提供服务。6G 通过允许更小的网络(如体内网络、成群的无人机、电池寿命更长的环境传感器网络)进一步扩展了这一概念[4]。这些本地网络作为独立网络运行,并在需要时与广域连接互通。与定义明确的本地 5G 网络不同,许多利益相关者实施具有不同嵌入式安全级别的本地 6G 网络。具有最低安全性的本地 6G 网络为入侵者提供了发起攻击的机会。然后渗透到信任受损网络的网络中。

6G 架构的安全性

6G 中更密集的蜂窝部署、网状网络、多连接和设备到设备(D2D)通信将成为常态。恶意方更有可能利用更脆弱的设备攻击分布式网络,每个设备都具有网状连接,从而增加威胁面。子网络的定义需要改变安全策略。广域网为每个子网内的大量设备提供安全性是远远不切实际的。在6G 中,区分子网级通信安全和子网到广域网安全的分级安全机制将是更好的方法。6G 网络将与零接触网络和服务管理(ZSM)架构等框架共存,以缩短服务上市时间、降低运营成本并减少人为错误。配备自我学习功能的全自动化使攻击在闭环中传播,数据隐私保护也极具挑战性,这是因为在零接触网络中,需要自动化和较少的人工干预。

6G 技术的安全性

6G 依靠人工智能实现完全自主的网络。因此,对 AI 系统,特别是机器学习(ML)系统的攻击将影响 6G。中毒攻击、数据注入、数据操纵、逻辑破坏、模型逃避、模型反转、模型提取和成员推断攻击是针对 ML 系统的潜在安全威胁。更多功能的集合使 AI 系统的性能更好。对收集的数据的攻击,以及对私人数据的无意使用,都会导致隐私问题,因为用户通常看不到数据处理。区块链也是释放 6G 系统潜力的关键技术。区块链适用于大规模分布式 6G 网络中的分散资源管理、频谱共享和服务管理。51%的攻击在量子计算机上是可行的,以破坏区块链的稳定。由于区块链网络公开存储数据,隐私保护具有挑战性。当前的 5G 标准不涉及量子计算带来的安全问题;相反,它依赖于传统密码学,如椭圆曲线密码(ECC)。由于 6G 时代标志着量子计算机的出现,目前基于非对称密钥加密的安全机制很容易受到基于量子计算机的攻击。因此,如果没有量子安全密码算法的设计,利用非对称密钥加密技术实现的安全 5G 通信可能不再适用于后量子安全。

AI 对 6G 安全的重要作用

使用 AI 缓解 6G 架构的安全问题

与目前集中的基于云的人工智能系统相比,6G 将主要依靠边缘智能。分布式性质使得能够在大规模设备和数据系统中执行基于边缘的联合学习以实现网络安全,确保通信效率。6G 架构设想了互联智能,并在网络层次结构的不同级别使用 AI。微小细胞级别的 AI 有可能在最低级别阻止云服务器上的 DoS 攻击。网状网络中设备的多连通性允许多个基站使用AI 分类算法评估设备的行为,并使用加权平均方案共同决定真实性。基于行为的方法减少了由于微小小区和多址技术导致频繁切换而导致的频繁密钥交换的开销。依据联邦学习,子网级和广域网级可以有不同级别的授权。只有在需要外部通信时,才能在外部共享在子网络级别内获得的信任分数。基于学习的入侵检测方法,可能是防止 CPMS 和 UPMS 攻击的良好候选方法,因为边缘已经拥有智能服务提供的数据。ZSM 等框架配备了领域分析和领域智能服务,用于网络的零接触管理,主要基于人工智能。AI 模型评估、API 安全 AI 引擎是增强ZSM 参考架构安全性的关键安全功能组件。

使用 AI 缓解 6G 技术的安全问题

使用 AI 的预测分析可以在攻击发生之前进行预判,例如 51%的区块链攻击。

量子计算机可能威胁到非对称密钥加密。然而,它们同样可以为 AI/ML 算法提供指数级的速度,以更快地执行任务并实现以前不可能的任务。因此,用于网络安全的量子机器学习是抵御基于量子计算机的攻击的潜在防御技术。基于强化学习(RL)的智能波束形成技术提供了针对 VLC 系统中窃听器攻击的最佳波束形成策略。干扰类似于 DoS 攻击。因此,配备 AI 的基于异常的检测系统是检测干扰攻击的可能解决方案。基于 AI 的认证和授权系统也适用于防止节点泄露攻击。

将 AI 用于 6G 隐私保护

6G 中具有微型蜂窝的多连接网状网络允许设备通过多个基站同时通信。基于边缘的 ML 模型可用于隐私保护路由的动态检测,对设备进行排名,并允许设备基于排名通过隐私保护路由传输数据。与基于云的集中学习相比,联邦学习将数据保持在用户附近,以增强数据隐私和位置隐私。6G 子网络级 AI 允许在子网络内保护隐私,并仅共享外部学习到的信息,以将隐私风险降至最低。将数据限制在网络内适用于体内网络等应用。随着 6G 中的大量应用程序以及为智能模型提供数据的大量收集,用户会在不同的应用程序上选择不同的隐私级别。基于 AI 的面向服务的隐私保护策略更新是支持全自动化 6G 网络的潜在解决方案。

参考文献

[1] W.Saad, M.Bennis, and M.Chen, “ A Vision of 6G Wireless Systems: Applications, Trends, Technologies, and Open Research Problems, ” IEEE Network, vol. 34, no. 3, pp. 134–142, 2019

[2] C. de Alwis, A. Kalla, Q. V. Pham, P. Kumar, K. Dev, W. J. Hwang, and M. Liyanage, “ Survey on 6G Frontiers: Trends, Applications, Requirements, Technologies and Future Research”IEEE Open Journal of the Communications Society, pp. 1–1, 2021.

[3]J. Lin , W. Yu , N. Zhang , X. Yang , H. Zhang , W. Zhao , A survey on internet of things: architecture, enabling technologies, security and privacy, and applications, IEEE Internet Things J. 4 (5) (2017) 1 125–1 142 .

[4]T. Shinzaki , I. Morikawa , Y. Yamaoka , Y. Sakemi , IoT security for utilization of big data: Mutual authentication technology and anonymization technology for positional data, Fujitsu Sci. Tech. J. 52 (4) (2016) 52–60 .

[5]M. Ylianttila, R. Kantola, A. Gurtov, L. Mucchi, I. Oppermann, Z. Yan, T. H. Nguyen, F. Liu, T. Hewa, M. Liyanage et al., “ 6G White Paper: Research Challenges for Trust, Security and Privacy,” arXiv preprint arXiv:2004.11665, 2020.

[6]K. B. Letaief, W. Chen, Y. Shi, J. Zhang, and Y.-J. A. Zhang, “The Roadmap to 6G: AI Empowered Wireless Networks,” IEEE Communi cations Magazine, vol. 57, no. 8, pp. 84–90, 2019.

[7]I. Ahmad, T. Kumar, M. Liyanage, J. Okwuibe, M. Ylianttila, and A. Gurtov, “Overview of 5G Security Challenges and Solutions,” IEEE Communications Standards Magazine, vol. 2, no. 1, pp. 36–43, 2018.

[8]R. Khan, P. Kumar, D. N. K. Jayakody, and M. Liyanage, “A survey on security and privacy of 5g technologies: Potential solutions, recent advancements, and future directions,” IEEE Communications Surveys & Tutorials, vol. 22, no. 1, pp.196–248, 2019.

以上是AI遇上6G—机遇和挑战的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

比特币值多少美金

Apr 28, 2025 pm 07:42 PM

比特币值多少美金

Apr 28, 2025 pm 07:42 PM

比特币的价格在20,000到30,000美元之间。1. 比特币自2009年以来价格波动剧烈,2017年达到近20,000美元,2021年达到近60,000美元。2. 价格受市场需求、供应量、宏观经济环境等因素影响。3. 通过交易所、移动应用和网站可获取实时价格。4. 比特币价格波动性大,受市场情绪和外部因素驱动。5. 与传统金融市场有一定关系,受全球股市、美元强弱等影响。6. 长期趋势看涨,但需谨慎评估风险。

全球币圈十大交易所有哪些 排名前十的货币交易平台最新版

Apr 28, 2025 pm 08:09 PM

全球币圈十大交易所有哪些 排名前十的货币交易平台最新版

Apr 28, 2025 pm 08:09 PM

全球十大加密货币交易平台包括Binance、OKX、Gate.io、Coinbase、Kraken、Huobi Global、Bitfinex、Bittrex、KuCoin和Poloniex,均提供多种交易方式和强大的安全措施。

排名前十的虚拟币交易app有哪 最新数字货币交易所排行榜

Apr 28, 2025 pm 08:03 PM

排名前十的虚拟币交易app有哪 最新数字货币交易所排行榜

Apr 28, 2025 pm 08:03 PM

Binance、OKX、gate.io等十大数字货币交易所完善系统、高效多元化交易和严密安全措施严重推崇。

全球币圈十大交易所有哪些 排名前十的货币交易平台2025

Apr 28, 2025 pm 08:12 PM

全球币圈十大交易所有哪些 排名前十的货币交易平台2025

Apr 28, 2025 pm 08:12 PM

2025年全球十大加密货币交易所包括Binance、OKX、Gate.io、Coinbase、Kraken、Huobi、Bitfinex、KuCoin、Bittrex和Poloniex,均以高交易量和安全性着称。

解密Gate.io战略升级:MeMebox 2.0如何重新定义加密资产管理?

Apr 28, 2025 pm 03:33 PM

解密Gate.io战略升级:MeMebox 2.0如何重新定义加密资产管理?

Apr 28, 2025 pm 03:33 PM

MeMebox 2.0通过创新架构和性能突破重新定义了加密资产管理。1) 它解决了资产孤岛、收益衰减和安全与便利悖论三大痛点。2) 通过智能资产枢纽、动态风险管理和收益增强引擎,提升了跨链转账速度、平均收益率和安全事件响应速度。3) 为用户提供资产可视化、策略自动化和治理一体化,实现了用户价值重构。4) 通过生态协同和合规化创新,增强了平台的整体效能。5) 未来将推出智能合约保险池、预测市场集成和AI驱动资产配置,继续引领行业发展。

靠谱的数字货币交易平台推荐 全球十大数字货币交易所排行榜2025

Apr 28, 2025 pm 04:30 PM

靠谱的数字货币交易平台推荐 全球十大数字货币交易所排行榜2025

Apr 28, 2025 pm 04:30 PM

靠谱的数字货币交易平台推荐:1. OKX,2. Binance,3. Coinbase,4. Kraken,5. Huobi,6. KuCoin,7. Bitfinex,8. Gemini,9. Bitstamp,10. Poloniex,这些平台均以其安全性、用户体验和多样化的功能着称,适合不同层次的用户进行数字货币交易

排名靠前的货币交易平台有哪些 最新虚拟币交易所排名榜前10

Apr 28, 2025 pm 08:06 PM

排名靠前的货币交易平台有哪些 最新虚拟币交易所排名榜前10

Apr 28, 2025 pm 08:06 PM

目前排名前十的虚拟币交易所:1.币安,2. OKX,3. Gate.io,4。币库,5。海妖,6。火币全球站,7.拜比特,8.库币,9.比特币,10。比特戳。

怎样在C 中测量线程性能?

Apr 28, 2025 pm 10:21 PM

怎样在C 中测量线程性能?

Apr 28, 2025 pm 10:21 PM

在C 中测量线程性能可以使用标准库中的计时工具、性能分析工具和自定义计时器。1.使用库测量执行时间。2.使用gprof进行性能分析,步骤包括编译时添加-pg选项、运行程序生成gmon.out文件、生成性能报告。3.使用Valgrind的Callgrind模块进行更详细的分析,步骤包括运行程序生成callgrind.out文件、使用kcachegrind查看结果。4.自定义计时器可灵活测量特定代码段的执行时间。这些方法帮助全面了解线程性能,并优化代码。