如何进行Web渗透技巧分析

当前,随着信息网络的不断发展,人们的信息安全意识日益提升,信息系统的安全防护措施也逐渐提高,通常都会在服务器的互联网边界处部署防火墙来隔离内外网络,仅仅将外部需要的服务器端口暴露出来。采用这种措施可以大大的提高信息系统安全等级,对于外部攻击者来说,就像关闭了所有无关的通路,仅仅留下一个必要入口。

但在这种状态下,仍然有一类安全问题无法避免,那就是web漏洞。其形成原因是程序编写时没有对用户的输入字符进行严格的过滤,造成黑客可以精心构造一个恶意字符串达到自己的目的。

那么,怎么才能发现有没有此类安全问题呢?下面我们就来列举几个比较简单的渗透技巧。

XSS漏洞

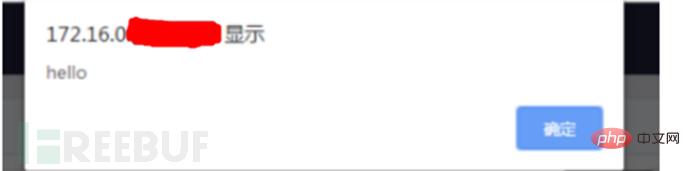

尽可能找到一切用户可控并且能够输出在页面代码中的地方,比如下面这些:URL的每一个参数、URL本身、表单、搜索框常见的场景(包括有评论区、留言区、个人信息、订单信息、搜索框、当前目录、图片属性等等),然后输入代码<script>alert(hello)</script>。如果如下图所示,那么请注意了,你的系统很可能中了跨站脚本攻击。

跨站脚本攻击XSS恶意攻击者会往Web页面里插入恶意Script代码,当用户浏览该页之时,嵌入其中Web里面的Script代码就会被执行,从而达到恶意攻击用户的目的。

XSS攻击针对的是用户层面的攻击!存储型XSS,持久化,代码是存储在服务器中的,例如在个人信息或发表文章等地方插入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,用户访问该页面的时候触发代码执行。这种XSS会比较危险,容易造成蠕虫,盗窃cookie等等。

SQL注入

【针对的SQL语句:$sql="select*from admin where id=".$id;】

正常访问:www.linuxtest.com/test2.php?id=1

查找注入点:

1、非正常访问www.linuxtest/test2.php?id=1',结果返回非正常页面,说明可能有注入节点存在,继续下面的验证。

2、继续非正常访问www.linuxtest/test2.php?id=1 and 1=1,结果返回正常页面。

3、继续非正常访问www.linuxtest/test2.php?id=1 and 1=2,结果返回非正常页面,有注入节点,可以直接在id=1后面增加攻击SQL语句。

【其他SQL1语句:$sql="select*from admin where id=$id";】

与上面相同

【其他SQL2语句:$sql="select*from admin where id=‘{$id}’";】

此时存在注入点,但是我们必须消除单引号才能进行相应的攻击SQL的插入,方法有:

增加(and ‘=)进行消除;例如:test2.php?id=1' union select 1,2,3 and '=;结果SQL为:select*from admin where id='1' union select 1,2,3 and '='

增加(and “=’)、(union select 1,2,'3)等等。

由于系统环境不同,攻击者可能造成的损害也不同,这主要由应用访问数据库的安全权限决定。如果用户的帐户具有管理员或其他比较高级的权限,攻击者就可能对数据库的表执行各种他想要做的操作,包括添加、删除或更新数据,甚至可能直接删除表。

上面是直接手动操作,下面带领大家见证burp_suite工具渗透。

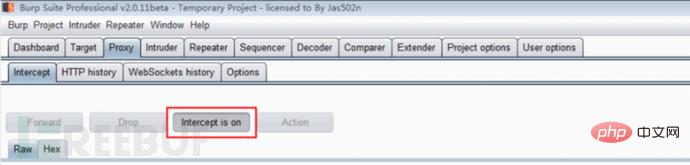

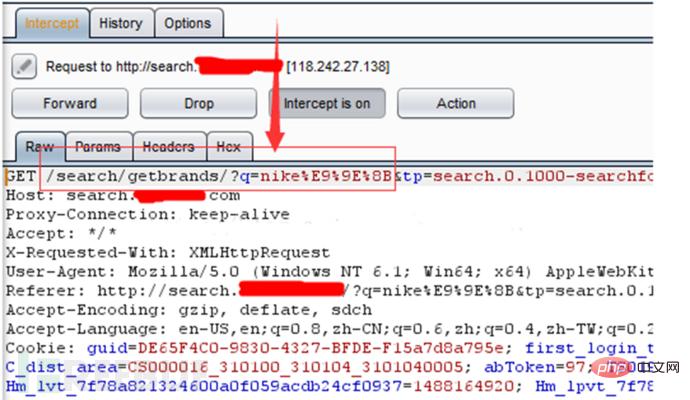

当你需要发起某个请求时候,将拦截系统处于启动状态如下图所示(以某网站示例):

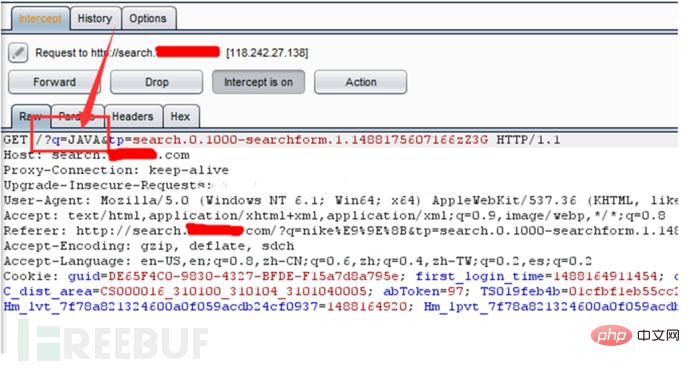

当你进入到想修改的页面,篡改参数后点击关闭,如果成功,页面会返回你修改的参数,这就是拦截篡改漏洞。

结果:

大部分情况下,burpsuite都是通过篡改参数来完成漏洞攻击的,可以看到网页直接被篡改掉,这种情况不仅客户体验降低,同时会面临运营风险,甚至法律风险,产生公关危机等一系列风险。

以上是如何进行Web渗透技巧分析的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

如何使用python Flask实现日志在web网页实时更新显示

May 17, 2023 am 11:07 AM

如何使用python Flask实现日志在web网页实时更新显示

May 17, 2023 am 11:07 AM

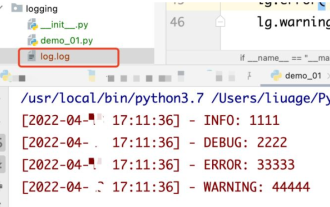

一、日志输出到文件使用模块:logging可以生成自定义等级日志,可以输出日志到指定路径日志等级:debug(调试日志)=5){clearTimeout(time)//如果连续10次获取的都是空日志清除定时任务}return}if(data.log_type==2){//如果获取到新日志for(i=0;i

Nginx的Web服务器caddy怎么使用

May 30, 2023 pm 12:19 PM

Nginx的Web服务器caddy怎么使用

May 30, 2023 pm 12:19 PM

Caddy简介Caddy是一款功能强大,扩展性高的Web服务器,目前在Github上已有38K Star。Caddy采用Go语言编写,可用于静态资源托管和反向代理。Caddy具有如下主要特性:对比Nginx复杂的配置,其独创的Caddyfile配置非常简单;可以通过其提供的AdminAPI实现动态修改配置;默认支持自动化HTTPS配置,能自动申请HTTPS证书并进行配置;能够扩展到数以万计的站点;可以在任意地方执行,没有额外的依赖;采用Go语言编写,内存安全更有保证。安装首先我们直接在CentO

Java API 开发中使用 Jetty7 进行 Web 服务器处理

Jun 18, 2023 am 10:42 AM

Java API 开发中使用 Jetty7 进行 Web 服务器处理

Jun 18, 2023 am 10:42 AM

JavaAPI开发中使用Jetty7进行Web服务器处理随着互联网的发展,Web服务器已经成为了应用程序开发的核心部分,同时也是许多企业所关注的焦点。为了满足日益增长的业务需求,许多开发人员选择使用Jetty进行Web服务器开发,其灵活性和可扩展性受到了广泛的认可。本文将介绍如何在JavaAPI开发中使用Jetty7进行We

Web 端实时防挡脸弹幕(基于机器学习)

Jun 10, 2023 pm 01:03 PM

Web 端实时防挡脸弹幕(基于机器学习)

Jun 10, 2023 pm 01:03 PM

防挡脸弹幕,即大量弹幕飘过,但不会遮挡视频画面中的人物,看起来像是从人物背后飘过去的。机器学习已经火了好几年了,但很多人都不知道浏览器中也能运行这些能力;本文介绍在视频弹幕方面的实践优化过程,文末列举了一些本方案可适用的场景,期望能开启一些脑洞。mediapipeDemo(https://google.github.io/mediapipe/)展示主流防挡脸弹幕实现原理点播up上传视频服务器后台计算提取视频画面中的人像区域,转换成svg存储客户端播放视频的同时,从服务器下载svg与弹幕合成,人像

如何使用Golang实现Web应用程序的表单验证

Jun 24, 2023 am 09:08 AM

如何使用Golang实现Web应用程序的表单验证

Jun 24, 2023 am 09:08 AM

表单验证是Web应用程序开发中非常重要的一个环节,它能够在提交表单数据之前对数据进行有效性检查,避免应用程序出现安全漏洞和数据错误。使用Golang可以轻松地实现Web应用程序的表单验证,本文将介绍如何使用Golang来实现Web应用程序的表单验证。一、表单验证的基本要素在介绍如何实现表单验证之前,我们需要知道表单验证的基本要素是什么。表单元素:表单元素是指

怎么配置nginx保证frps服务器与web共用80端口

Jun 03, 2023 am 08:19 AM

怎么配置nginx保证frps服务器与web共用80端口

Jun 03, 2023 am 08:19 AM

首先你会有个疑惑,frp是什么呢?简单的说frp就是内网穿透工具,配置好客户端以后,可以通过服务器来访问内网。现在我的服务器,已经用nginx做站了,80端口只有一个,那如果frp的服务端也想使用80端口,那应该怎么办呢?经过查询,这个是可以实现的,就是利用nginx的反向代理来实现。补充一下:frps就是服务器端(server),frpc就是客户端(client)。第一步:修改服务器中nginx.conf配置文件在nginx.conf中http{}里添加以下参数,server{listen80

如何从驾驶舱Web用户界面启用管理访问

Mar 20, 2024 pm 06:56 PM

如何从驾驶舱Web用户界面启用管理访问

Mar 20, 2024 pm 06:56 PM

Cockpit是一个面向Linux服务器的基于Web的图形界面。它主要是为了使新用户/专家用户更容易管理Linux服务器。在本文中,我们将讨论Cockpit访问模式以及如何从CockpitWebUI切换Cockpit的管理访问。内容主题:驾驶舱进入模式查找当前驾驶舱访问模式从CockpitWebUI启用Cockpit的管理访问从CockpitWebUI禁用Cockpit的管理访问结论驾驶舱进入模式驾驶舱有两种访问模式:受限访问:这是驾驶舱的默认访问模式。在这种访问模式下,您不能从驾驶舱Web用户

web标准是什么东西

Oct 18, 2023 pm 05:24 PM

web标准是什么东西

Oct 18, 2023 pm 05:24 PM

Web标准是一组由W3C和其他相关组织制定的规范和指南,它包括HTML、CSS、JavaScript、DOM、Web可访问性和性能优化等方面的标准化,通过遵循这些标准,可以提高页面的兼容性、可访问性、可维护性和性能。Web标准的目标是使Web内容能够在不同的平台、浏览器和设备上一致地展示和交互,提供更好的用户体验和开发效率。