常见的Web安全漏洞及测试方法是什么

一、安全测试6项基本原则:

认证:对认证的用户的请求返回

访问控制:对未认证的用户的权限控制和数据保护

完整性:用户必须准确的收到服务器发送的信息

机密性:信息必须准确的传递给预期的用户

可靠性:失败的频率是多少?网络从失败中恢复需要多长时间?采取什么措施来应对灾难性的失败?(个人理解这个地方应该更偏向于容错容灾测试的范畴)

不可抵赖:用户应该能证明接收到的数据来自特定的服务器

二、常见的安全测试内容

权限控制

SQL注入

URL安全测试

XSS(跨站脚本攻击)

CSRF(跨站请求伪造)

URL跳转漏洞

其他安全方面的考量

三、Web应用程序中是什么导致安全性问题呢?一般有以下几个原因:

1、复杂应用系统代码量大、开发人员多、难免出现疏忽。

2、系统屡次升级、人员频繁变更,导致代码不一致。

3、历史遗留系统、试运行系统等多个Web系统共同运行于同一台服务器上。

4、开发人员未经过安全编码培训或者公司根本就没有统一的安全编码规范。

5、测试人员经验不足或者没经过专业的安全评估测试就发布上线。

6、没有对用户的输入进行验证,举几个例子:

1)永远不要信任用户的输入,要对用户的输入进行校验

2)数字型的输入必须是合法的数字

3)字符型的输入中对 编码符号要进行特殊处理

4)验证所有的输入点,包括Get,Post,Cookie以及其他HTTP头

四、安全性测试的常见漏洞及解决办法:

1、XSS跨站脚本攻击

SS与SQL注入相似,XSS是通过网页插入恶意脚本,主要用到的技术也是前端的HTML和JavaScript脚本。当用户浏览网页时,实现控制用户浏览器行为的攻击方式。

一次成功的XSS,可以获取到用户的cookie,利用该cookie盗取用户对该网站的操作权限;也可以获取到用户联系人列表,利用被攻击者的身份向特定的目标群发送大量的垃圾信息,等等。

XSS分为三类:存储型(持久性XSS)、反射型(非持久性XSS)、DOM型。

测试方法:

在数据输入界面,输入:<script>alert(/123/)</script>,保存成功后如果弹出对话框,表明此处存在一个XSS 漏洞。

或把url请求中参数改为<script>alert(/123/)</script>,如果页面弹出对话框,表明此处存在一个XSS 漏洞。

2、SQL注入

SQL注入是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符

串,最终达到欺骗服务器执行恶意的SQL命令。

SQL注入可能造成的危害有:网页、数据被篡改,核心数据被窃取,数据库所在的服务器被攻击,变成傀儡主机。

例如有些网站没有使用预编译sql,用户在界面上输入的一些字段被添加到sql中,很有可能这些字段包含一些恶意的sql命令。如:password = "1' OR '1'='1";即使不知道用户密码,也能正常登录。

测试方法:

在需要进行查询的页面,输入正确查询条件 and 1=1等简单sql语句,查看应答结果,如与输入正确查询条件返回结果一致,表明应用程序对用户输入未进行过滤,可以初步判断此处存在SQL注入漏洞

修改建议:

对用户的输入进行校验,可以通过正则表达式,或限制长度;对以下关键字进行转换等;

||alert|and|exec|execute|insert|select|delete|update|count|drop|chr|mid|master|truncate|declare|sitename|netuser|xp_cmdshell|or|+|,|like'|and|exec|execute|insert|create|drop|table|from|grant|group_concat|column_name|information_schema.columns|table_schema|union|where|select|delete|update|order|by|count|chr|mid|master|truncate|declare|or|--|+|,|like|//

不要使用动态拼装sql,可以使用参数化的sql或者直接使用存储过程进行数据查询存取;

不要使用管理员权限的数据库连接,为每个应用使用单独的权限有限的数据库连接;

应用的异常信息应该给出尽可能少的提示,最好使用自定义的错误信息对原始错误信息进行包装。

3、URL跳转漏洞

URL跳转漏洞,即未经验证的重定向漏洞,是指Web程序直接跳转到参数中的URL,或者在页面中引入了任意开发者的URL,将程序引导到不安全的第三方区域,从而导致安全问题。

测试方法:

1.使用抓包工具抓取请求。

2.抓取302的url,修改目标地址,查看是否能跳转。

ps:不过现在很多跳转都加了referer的校验导致攻击者跳转失败。

4、文件上传漏洞

文件上传攻击是指攻击者上传了一个可执行文件到服务器上,并执行。

这种攻击方式是最直接有效的。上传的文件可以是病毒、木马、恶意脚本或者是webshell等等。

Webshell是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以说是一种网页后门。攻击者在受影响系统防止或插入webshell后,可以通过webshell方便进入系统,达到控制网站服务器的目的。

测试方法:

对上传的文件类型、大小等进行严格校验,禁止上传恶意代码的文件。

对相关目录的执行权限进行校验,可以通过浏览器访问Web 服务器上的所有目录,检查是否返回目录结构,如果显示的是目录结构,则可能存在安全问题。

5、CSRF跨站伪造请求攻击

CSRF,利用已登录的用户身份,以用户的名义发送恶意请求,完成非法操作。

例如:用户如果浏览并信任了存在CSRF漏洞的网站A,浏览器产生了相应的cookie,用户在没有退出该网站的情况下,访问了危险网站B 。

危险网站B要求访问网站A,发出一个请求。浏览器带着用户的cookie信息访问了网站A,因为网站A不知道是用户自身发出的请求还是危险网站B发出的请求,所以就会处理危险网站B的请求,这样就完成了模拟用户操作的目的。这就是CSRF攻击的基本思想。

测试方法:

1. 同个浏览器打开两个页面,一个页面权限失效后,另一个页面是否可操作成功,如果仍然能操作成功即存在风险。

2.使用工具发送请求,在http请求头中不加入referer字段,检验返回消息的应答,应该重新定位到错误界面或者登录界面。

以上是常见的Web安全漏洞及测试方法是什么的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

如何使用python Flask实现日志在web网页实时更新显示

May 17, 2023 am 11:07 AM

如何使用python Flask实现日志在web网页实时更新显示

May 17, 2023 am 11:07 AM

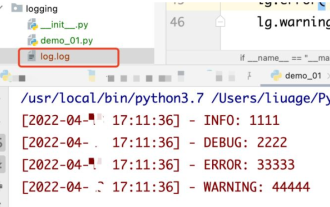

一、日志输出到文件使用模块:logging可以生成自定义等级日志,可以输出日志到指定路径日志等级:debug(调试日志)=5){clearTimeout(time)//如果连续10次获取的都是空日志清除定时任务}return}if(data.log_type==2){//如果获取到新日志for(i=0;i

Nginx的Web服务器caddy怎么使用

May 30, 2023 pm 12:19 PM

Nginx的Web服务器caddy怎么使用

May 30, 2023 pm 12:19 PM

Caddy简介Caddy是一款功能强大,扩展性高的Web服务器,目前在Github上已有38K Star。Caddy采用Go语言编写,可用于静态资源托管和反向代理。Caddy具有如下主要特性:对比Nginx复杂的配置,其独创的Caddyfile配置非常简单;可以通过其提供的AdminAPI实现动态修改配置;默认支持自动化HTTPS配置,能自动申请HTTPS证书并进行配置;能够扩展到数以万计的站点;可以在任意地方执行,没有额外的依赖;采用Go语言编写,内存安全更有保证。安装首先我们直接在CentO

Web 端实时防挡脸弹幕(基于机器学习)

Jun 10, 2023 pm 01:03 PM

Web 端实时防挡脸弹幕(基于机器学习)

Jun 10, 2023 pm 01:03 PM

防挡脸弹幕,即大量弹幕飘过,但不会遮挡视频画面中的人物,看起来像是从人物背后飘过去的。机器学习已经火了好几年了,但很多人都不知道浏览器中也能运行这些能力;本文介绍在视频弹幕方面的实践优化过程,文末列举了一些本方案可适用的场景,期望能开启一些脑洞。mediapipeDemo(https://google.github.io/mediapipe/)展示主流防挡脸弹幕实现原理点播up上传视频服务器后台计算提取视频画面中的人像区域,转换成svg存储客户端播放视频的同时,从服务器下载svg与弹幕合成,人像

Java API 开发中使用 Jetty7 进行 Web 服务器处理

Jun 18, 2023 am 10:42 AM

Java API 开发中使用 Jetty7 进行 Web 服务器处理

Jun 18, 2023 am 10:42 AM

JavaAPI开发中使用Jetty7进行Web服务器处理随着互联网的发展,Web服务器已经成为了应用程序开发的核心部分,同时也是许多企业所关注的焦点。为了满足日益增长的业务需求,许多开发人员选择使用Jetty进行Web服务器开发,其灵活性和可扩展性受到了广泛的认可。本文将介绍如何在JavaAPI开发中使用Jetty7进行We

如何使用Golang实现Web应用程序的表单验证

Jun 24, 2023 am 09:08 AM

如何使用Golang实现Web应用程序的表单验证

Jun 24, 2023 am 09:08 AM

表单验证是Web应用程序开发中非常重要的一个环节,它能够在提交表单数据之前对数据进行有效性检查,避免应用程序出现安全漏洞和数据错误。使用Golang可以轻松地实现Web应用程序的表单验证,本文将介绍如何使用Golang来实现Web应用程序的表单验证。一、表单验证的基本要素在介绍如何实现表单验证之前,我们需要知道表单验证的基本要素是什么。表单元素:表单元素是指

怎么配置nginx保证frps服务器与web共用80端口

Jun 03, 2023 am 08:19 AM

怎么配置nginx保证frps服务器与web共用80端口

Jun 03, 2023 am 08:19 AM

首先你会有个疑惑,frp是什么呢?简单的说frp就是内网穿透工具,配置好客户端以后,可以通过服务器来访问内网。现在我的服务器,已经用nginx做站了,80端口只有一个,那如果frp的服务端也想使用80端口,那应该怎么办呢?经过查询,这个是可以实现的,就是利用nginx的反向代理来实现。补充一下:frps就是服务器端(server),frpc就是客户端(client)。第一步:修改服务器中nginx.conf配置文件在nginx.conf中http{}里添加以下参数,server{listen80

如何从驾驶舱Web用户界面启用管理访问

Mar 20, 2024 pm 06:56 PM

如何从驾驶舱Web用户界面启用管理访问

Mar 20, 2024 pm 06:56 PM

Cockpit是一个面向Linux服务器的基于Web的图形界面。它主要是为了使新用户/专家用户更容易管理Linux服务器。在本文中,我们将讨论Cockpit访问模式以及如何从CockpitWebUI切换Cockpit的管理访问。内容主题:驾驶舱进入模式查找当前驾驶舱访问模式从CockpitWebUI启用Cockpit的管理访问从CockpitWebUI禁用Cockpit的管理访问结论驾驶舱进入模式驾驶舱有两种访问模式:受限访问:这是驾驶舱的默认访问模式。在这种访问模式下,您不能从驾驶舱Web用户

web标准是什么东西

Oct 18, 2023 pm 05:24 PM

web标准是什么东西

Oct 18, 2023 pm 05:24 PM

Web标准是一组由W3C和其他相关组织制定的规范和指南,它包括HTML、CSS、JavaScript、DOM、Web可访问性和性能优化等方面的标准化,通过遵循这些标准,可以提高页面的兼容性、可访问性、可维护性和性能。Web标准的目标是使Web内容能够在不同的平台、浏览器和设备上一致地展示和交互,提供更好的用户体验和开发效率。