Codeql如何分析cookie未启用httponly的问题

序

今天我们利用codeql分析下“cookie未启用httponly“这类的安全问题,由此加深自己对codeql的使用。如果效果良好,可以考虑修复Vulnerability-goapp的其他漏洞。

分析go程序时必须额外下载codeql-go

说明

审计对象

Vulnerability-goapp:Vulnerable golang Web application for education。

修改

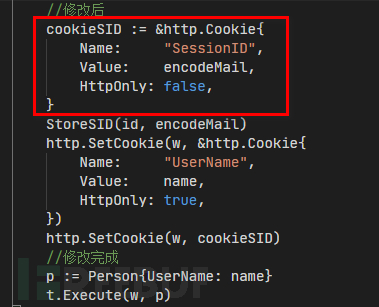

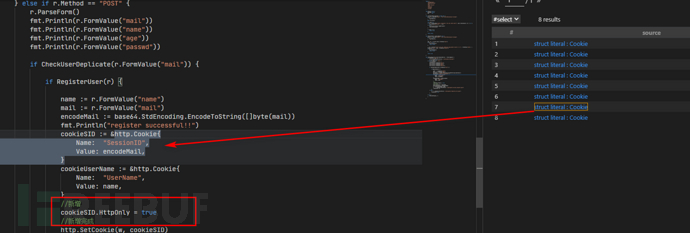

由于在该项目中所有的 Cookie 都没有设置 http-only 属性,因此我们需要先对其进行修改才能进行比较。以下是对原句的重写: 记录修改:在某些cookie设置中增加http-only选项。

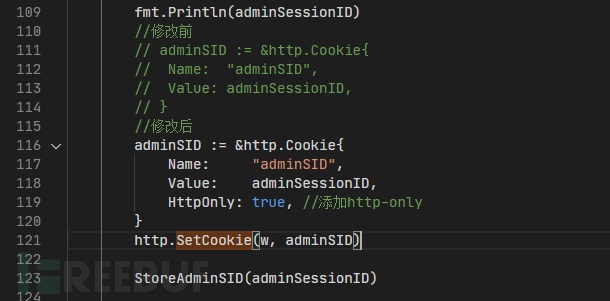

pkg\admin\admin.go修改如下。

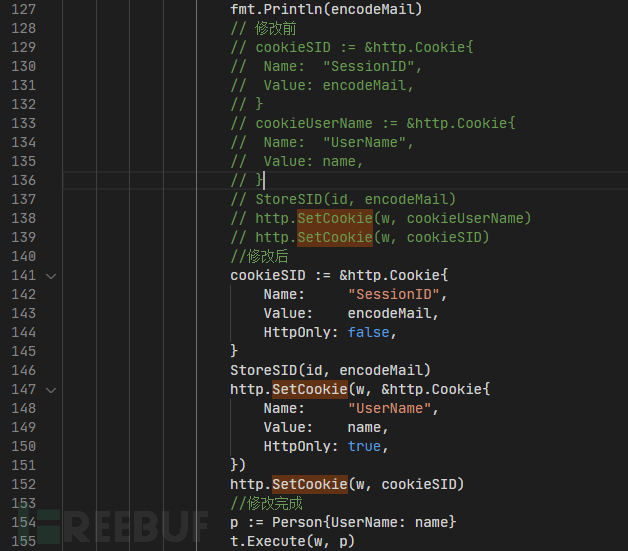

pkg\login\login.go修改如下。

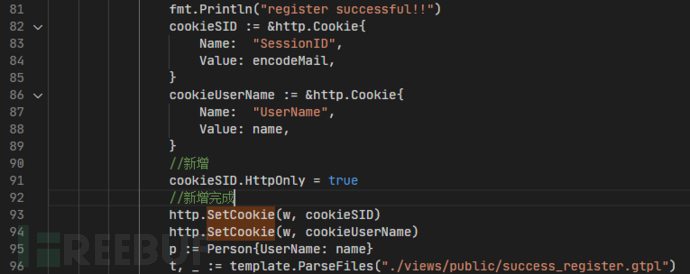

pkg\register\register.go修改如下。

修改后记得重新生成一次database(如果需要覆盖旧的DATabase的话,则需要先删除旧的再生成新的。

目的

就是通过codeql脚本来发现其中未设置httponly和设置了httponly的但httponly的值为false(一般不会这样,但保不齐有)的这样存在漏洞的点。

确定Source和Sink

Sink定义

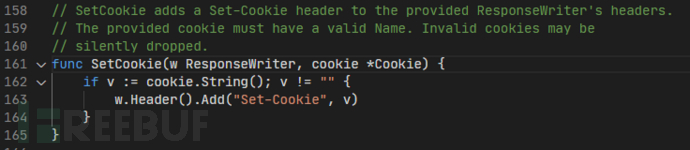

Sink很简单,设置Cookie时,需要用到http.SetCookie方法,而需要设置的Cookie值是这个函数的第二个参数,然后我们可以写出找到类似这样Sink的查询语句。

import go

from DataFlow::Node sink

where exists(DataFlow::CallNode c |

c.getTarget().hasQualifiedName("net/http", "SetCookie") and c.getArgument(1) = sink

)

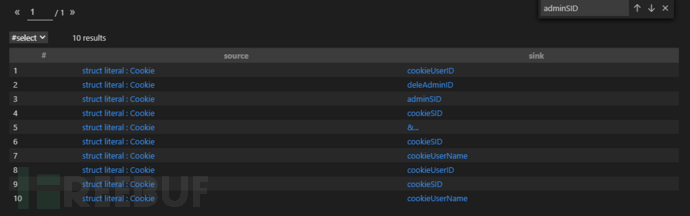

select sink运行后可获得以下结果,点击任意条目都会跳转到复合要求的代码段下。

我们将其转换成一个Sink类,如下。

private class Sink extends DataFlow::Node {

Sink() {

exists(DataFlow::CallNode c |

c.getTarget().hasQualifiedName("net/http", "SetCookie") and c.getArgument(1) = this

)

}

}这样之后我们通过将一个变量定义成Sink的话,就是指符合条件的所有代码片段,例如:

import go

private class Sink extends DataFlow::Node {

Sink() {

exists(DataFlow::CallNode c |

c.getTarget().hasQualifiedName("net/http", "SetCookie") and c.getArgument(1) = this

)

}

}

from Sink s

select s运行后会获得同样的结果。

Source定义

然后我们再来确定Source,从http.SetCookie方法接收的参数来看,实际第二个参数是接收一个Cookie的结构体的指针。

所以我们先要找到这样一个结构体,我们可以先把项目中所有的结构体列出来。

codeql-go中关于结构体的定义如下。

所以我们的查询脚本例如。

import go from StructLit source select source

也如我们预期的一样列出了所有的结构体。

然后接下来就是剔除其他不相干的内容,对类型做限制。

关于hasQualifiedName方法,在各种Codeql-go中的各种类型都有相同的方法,定义如下,标记对象的是在属于哪个包,叫什么名。

如果不确定的话,可以通过,getPackage和getName打印相关字段,例如。

import go

from StructLit source

// where source.getType().hasQualifiedName("net/http", "Cookie")

select source.getType().getPackage(), source.getType().getName()结果如下。

我们可以找到source定义,例如。

import go

from StructLit source

where source.getType().hasQualifiedName("net/http", "Cookie")

select source 同样转换成DataFlow::Node的子类。

同样转换成DataFlow::Node的子类。

private class Source extends DataFlow::Node {

Source() {

exists(StructLit s | s.getType().hasQualifiedName("net/http", "Cookie") and this.asExpr() = s)

}

}TaintConfig定义

简单的数据流

有了Source和Sink,简单定义TaintConfig,就能获得所有从Source到Sink的数据流。

import go

private class Source extends DataFlow::Node {

Source() {

exists(StructLit s | s.getType().hasQualifiedName("net/http", "Cookie") and this.asExpr() = s)

}

}

private class Sink extends DataFlow::Node {

Sink() {

exists(DataFlow::CallNode c |

c.getTarget().hasQualifiedName("net/http", "SetCookie") and c.getArgument(1) = this

)

}

}

class Configuration extends TaintTracking::Configuration {

Configuration() { this = "HttpOnly" }

override predicate isSource(DataFlow::Node source) { source instanceof Source }

override predicate isSink(DataFlow::Node sink) { sink instanceof Sink }

}

from Configuration cfg, DataFlow::PathNode source, DataFlow::PathNode sink

where cfg.hasFlowPath(source, sink)

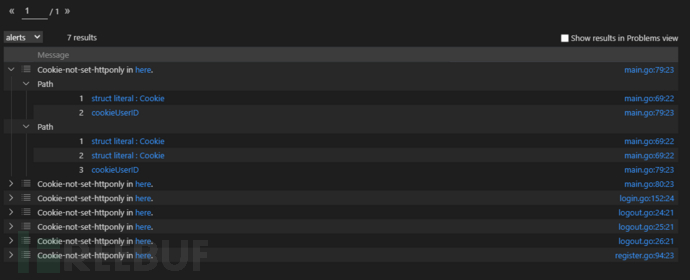

select source, sink结果如下:

剔除

然而,我们仍未移除设置了httponly=true的部分。因此需要加入限定条件,即将设有HttpOnly属性为true的数据流从结果中排除。

我们可以 CodeQL 提供的 TaintTracking::isSanitizer,来过滤无害节点:

override predicate isSanitizer(DataFlow::Node node) {

exists(Write w, Field f, DataFlow::Node rhs |

f.hasQualifiedName("net/http", "Cookie", "HttpOnly") and

w.writesField(node, f, rhs) and

rhs.getBoolValue() = true

)

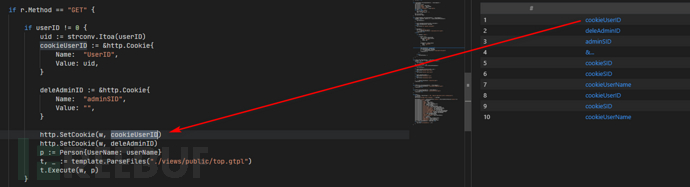

}运行结果如下,但有一处地方需要注意。 红框中实际有对HttpOnly进行设置,但我们的脚本并不能识别这样的一个数据流。后面试了各种方法,最终找到一种解决方式,将isSanitizer修改成以下内容。

红框中实际有对HttpOnly进行设置,但我们的脚本并不能识别这样的一个数据流。后面试了各种方法,最终找到一种解决方式,将isSanitizer修改成以下内容。

override predicate isSanitizer(DataFlow::Node node) {

exists(Write w, Field f, DataFlow::Node n, DataFlow::Node rhs |

f.hasQualifiedName("net/http", "Cookie", "HttpOnly") and

w.writesField(n, f, rhs) and

rhs.getBoolValue() = true and

node = n.getAPredecessor*()n

)

}其中node=n.getAPredecessor*()是说node是n的前置数据流节点,数据可以在0个或多个步骤中从node流到n。

最终脚本

加上一些信息,模仿官方的示例,最终脚本如下。

/**

* @name Cookie未设置httponly

* @description Cookies包含一个HTTPOnly的设置选项,可以使此cookie不能被js读取,而只能用于HTTP请求。

* @kind path-problem

* @problem.severity error

* @precision low

* @id go/Cookie-not-set-httponly

* @tags security

*/

import go

import DataFlow::PathGraph

private class Source extends DataFlow::Node {

Source() {

exists(StructLit s | s.getType().hasQualifiedName("net/http", "Cookie") and this.asExpr() = s)

}

}

private class Sink extends DataFlow::Node {

Sink() {

exists(DataFlow::CallNode c |

c.getTarget().hasQualifiedName("net/http", "SetCookie") and c.getArgument(1) = this

)

}

}

class Configuration extends TaintTracking::Configuration {

Configuration() { this = "HttpOnly" }

override predicate isSource(DataFlow::Node source) { source instanceof Source }

override predicate isSink(DataFlow::Node sink) { sink instanceof Sink }

override predicate isSanitizer(DataFlow::Node node) {

exists(Write w, Field f, DataFlow::Node n, DataFlow::Node rhs |

f.hasQualifiedName("net/http", "Cookie", "HttpOnly") and

w.writesField(n, f, rhs) and

rhs.getBoolValue() = true and

node = n.getAPredecessor*()

)

}

}

from Configuration cfg, DataFlow::PathNode source, DataFlow::PathNode sink

where cfg.hasFlowPath(source, sink)

select sink.getNode(), source, sink, "Cookie-not-set-httponly in $@.", source.getNode(), "here"最终筛选出存在问题的内容。

以上是Codeql如何分析cookie未启用httponly的问题的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

如何修复 Google Chrome 上的 Roblox 403 禁止错误

May 19, 2023 pm 01:49 PM

如何修复 Google Chrome 上的 Roblox 403 禁止错误

May 19, 2023 pm 01:49 PM

许多Windows用户最近在尝试访问GoogleChrome浏览器中的网站URL时遇到了一个不寻常的错误,称为Roblox403禁止错误。即使在多次重新启动Chrome应用程序后,他们也无能为力。此错误可能有几个潜在原因,我们在下面概述并列出了其中一些。Chrome的浏览历史和其他缓存以及损坏的数据不稳定的互联网连接网站网址不正确从第三方来源安装的扩展在考虑了上述所有方面之后,我们提出了一些修复程序,可以帮助用户解决此问题。如果您遇到同样的问题,请查看本文中的解决方案。修复1

cookie是存在哪里

Dec 20, 2023 pm 03:07 PM

cookie是存在哪里

Dec 20, 2023 pm 03:07 PM

Cookie通常存储在浏览器的Cookie文件夹中的,浏览器中的Cookie文件通常以二进制或SQLite格式存储,如果直接打开Cookie文件,可能会看到一些乱码或无法读取的内容,因此最好使用浏览器提供的Cookie管理界面来查看和管理Cookie。

电脑上的cookie在哪里

Dec 22, 2023 pm 03:46 PM

电脑上的cookie在哪里

Dec 22, 2023 pm 03:46 PM

电脑上的Cookie存储在浏览器的特定位置,具体位置取决于使用的浏览器和操作系统:1、Google Chrome, 存储在C:\Users\YourUsername\AppData\Local\Google\Chrome\User Data\Default\Cookies中等等。

手机cookie在哪里

Dec 22, 2023 pm 03:40 PM

手机cookie在哪里

Dec 22, 2023 pm 03:40 PM

手机上的Cookie存储在移动设备的浏览器应用程序中:1、在iOS设备上,Cookie存储在Safari浏览器的Settings -> Safari -> Advanced -> Website Data中;2、在Android设备上,Cookie 存储在Chrome浏览器的Settings -> Site settings -> Cookies中等等。

cookie工作原理是什么

Sep 20, 2023 pm 05:57 PM

cookie工作原理是什么

Sep 20, 2023 pm 05:57 PM

cookie工作原理涉及到服务器发送Cookie、浏览器存储Cookie以及浏览器对Cookie的处理和存储。详细介绍:1、服务器发送Cookie,服务器会向浏览器发送一个包含Cookie的HTTP响应头。这个Cookie包含了一些信息,如用户的身份认证、偏好设置或购物车内容等,浏览器接收到这个Cookie后,会将它存储在用户的计算机上;2、浏览器存储Cookie等等。

cookie泄漏有什么危害

Sep 20, 2023 pm 05:53 PM

cookie泄漏有什么危害

Sep 20, 2023 pm 05:53 PM

cookie泄漏的危害有导致个人身份信息被盗窃、个人在线行为被追踪、账户被盗等。详细介绍:1、个人身份信息被盗窃,例如姓名、电子邮件地址、电话号码等,这些信息可能被不法分子用于进行身份盗窃、欺诈等违法活动;2、个人在线行为被追踪,通过分析cookie中的数据,不法分子可以了解用户的浏览历史、购物偏好、兴趣爱好等;3、账户被盗,绕过登录验证,直接访问用户的账号等等。

清除cookie有什么影响吗

Sep 20, 2023 pm 06:01 PM

清除cookie有什么影响吗

Sep 20, 2023 pm 06:01 PM

清除cookie产生的影响有重置个性化设置和偏好、影响广告体验、破坏登录状态和记住密码功能。详细介绍:1、重置个性化设置和偏好,如果清除了cookie,购物车将被重置为空,需要重新添加商品,同样清除cookie还会导致在社交媒体平台上的登录状态丢失,需要重新输入用户名和密码;2、影响广告体验,如果清除了cookie,网站将无法了解我们的兴趣和偏好,会展示无关的广告等等。

浏览器cookie的存储位置详解

Jan 19, 2024 am 09:15 AM

浏览器cookie的存储位置详解

Jan 19, 2024 am 09:15 AM

随着互联网的普及,我们使用浏览器进行上网已经成为一种生活方式。在日常使用浏览器过程中,我们经常会遇到需要输入账号密码的情况,如网购、社交、邮件等。这些信息需要浏览器记录下来,以便于下次访问时不需要再次输入,这时候Cookie就派上了用场。什么是Cookie?Cookie是指由服务器端发送到用户浏览器上并存储在本地的一种小型数据文件,它包含了一些网站的用户行为