SolarWinds供应链APT攻击事件安全风险的示例分析

背景

12月13日,美国顶级安全公司FireEye(中文名:火眼)发布报告称,其发现一起全球性入侵活动,命名该组织为UNC2452。该APT组织通过入侵SolarWinds公司,在SolarWinds Orion商业软件更新包中植入恶意代码,进行分发,FireEye称之为SUNBURST恶意软件。该后门包含传输文件、执行文件、分析系统、重启机器和禁用系统服务的能力,从而到达横向移动和数据盗窃的目的。

SolarWinds Orion Platform 是一个强大、可扩展的基础架构监视和管理平台,它用于以单个界面的形式简化本地、混合和软件即服务 (SaaS) 环境的 IT 管理。该平台提供实时监测和分析网络设备的功能,同时支持定制网页、多种用户反馈以及进行整个网络地图式浏览。

事件概述

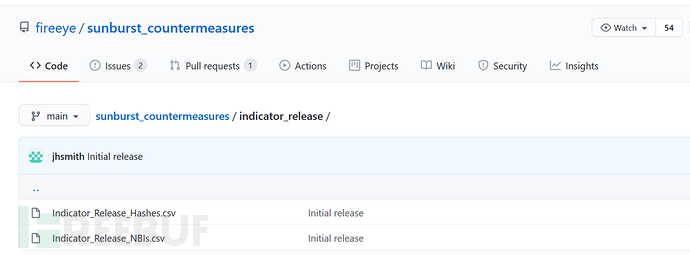

12月13日,FireEye披露了将SolarWinds Orion商业软件更新木马化的供应链攻击,Orion软件框架的SolarWinds数字签名组件SolarWinds.Orion.Core.BusinessLayer.dll被插入一个后门,该后门通过HTTP与第三方服务器进行通信。FireEye称,这种攻击可能于2020年春季首次出现,目前仍在持续进行。攻击者从2020年3月至2020年5月,对多个木马更新进行了数字签名,并发布到SolarWinds更新网站,其中包括hxxps://downloads.solarwinds[.]com/solarwinds/CatalogResources/Core/2019.4/2019.4.5220.20574/SolarWinds-Core-v2019.4.5220-Hotfix5.msp。FireEye已经在GitHub上发布了该后门的特征和检测规则,GitHub地址如下:

https://github.com/fireeye/sunburst_countermeasures

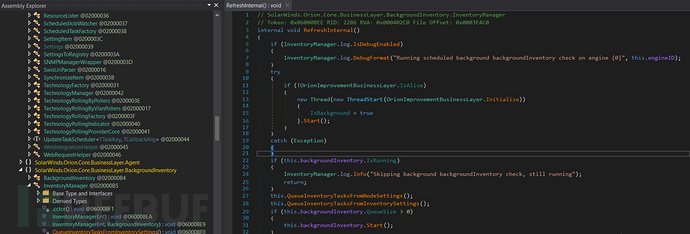

植入木马的文件为SolarWinds.Orion.Core.BusinessLayer.dll组件,一个标准的Windows 安装程序补丁文件。一旦安装更新包,该恶意的DLL将被合法的SolarWinds.BusinessLayerHost.exe或SolarWinds.BusinessLayerHostx64.exe(取决于系统配置)程序加载。

SolarWinds.Orion.Core.BusinessLayer.dll(b91ce2fa41029f6955bff20079468448)是Orion软件框架的一个SolarWinds签名插件组件,其中的SolarWinds.Orion.Core.BusinessLayer.OrionImprovementBusinessLayer类实现了通过HTTP与第三方服务器通信,传输和执行文件、分析系统和禁用系统服务的后门,该后门的网络传输协议伪装为合法的SolarWinds活动以逃避安全工具的检测。

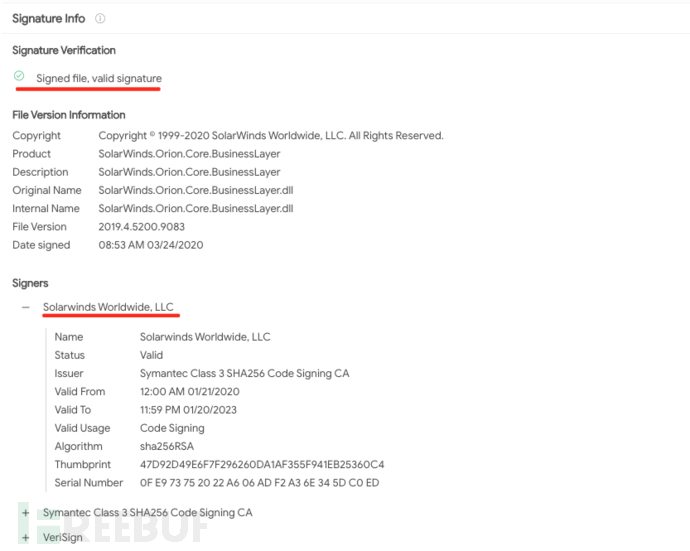

SolarWinds.Orion.Core.BusinessLayer.dll由solarwind签名,使用序列号为0f:e9:73:75:20:22:a6:06:ad:f2:a3:6e:34:5d:c0:ed的证书。该文件签署于2020年3月24日。

影响范围

2019.4 HF 5 <= SolarWinds <= 2020.2.1。

解决方案

建议安装了2020年3月至6月之间发布的2019.4-2020.2.1版本SolarWinds Orion平台软件,立即更新至Orion Platform版本2020.2.1HF1版本。

以上是SolarWinds供应链APT攻击事件安全风险的示例分析的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

使用ZoomEye寻找APT攻击的示例分析

May 27, 2023 pm 07:19 PM

使用ZoomEye寻找APT攻击的示例分析

May 27, 2023 pm 07:19 PM

ZoomEye线上的数据是覆盖更新的模式,也就是说第2次扫描如果没有扫描到数据就不会覆盖更新数据,ZoomEye上的数据会保留第1次扫描获取到的banner数据,这个机制在这种恶意攻击溯源里其实有着很好的场景契合点:恶意攻击比如Botnet、APT等攻击使用的下载服务器被发现后一般都是直接停用抛弃,当然也有一些是被黑的目标,也是很暴力的直接下线!所以很多的攻击现场很可能就被ZoomEye线上缓存。当然在ZoomEye历史api里提供的数据,不管你覆盖不覆盖都可以查询出每次扫描得到的banner数

Linux包管理工具yum和apt有什么区别

May 30, 2023 am 09:53 AM

Linux包管理工具yum和apt有什么区别

May 30, 2023 am 09:53 AM

一般来说著名的Linux系统基本上分两大类:RedHat系列:Redhat、Centos、Fedora等;Debian系列:Debian、Ubuntu等。yum(YellowdogUpdater,Modified)是一个在Fedora和RedHat以及SUSE中的Shell前端软件包管理器。apt(AdvancedPackagingTool)是一个在Debian和Ubuntu中的Shell前端软件包管理器。概述一般来说著名的Linux系统基本上分两大类:RedHat系列:Redhat、Cento

如何进行基于威胁情报周期模型的APT木马剖析

May 14, 2023 pm 10:01 PM

如何进行基于威胁情报周期模型的APT木马剖析

May 14, 2023 pm 10:01 PM

关于威胁情报处理周期模型“威胁情报处理周期”(F3EAD)一词源于军事,是美陆军为主战兵种各级指挥员设计的组织资源、部署兵力的方法。网络应急响应中心借鉴这套方法,分以下六个阶段处理威胁情报信息:威胁情报处理周期F3EAD威胁情报处理周期模型的应用第一步:查找某月某日,部署在合作方公有云服务器上的“洋葱”系统告警发现疑似木马程序,于是应急响应团队快速启动应急相应流程:干系人等一键拉群,电话接入。受害系统隔离待查。安全系统、审计日志导出待溯源分析。业务系统架构、代码相关资料准备,待分析入侵突破口及受

如何更改Ubuntu的apt-get更新源?

Jan 05, 2024 pm 03:40 PM

如何更改Ubuntu的apt-get更新源?

Jan 05, 2024 pm 03:40 PM

手动修改Ubuntu的apt-get源1、用ssh工具连接到Ubuntu(我用的xshell)2、命令行敲入cd/etc/apt/3、备份此目录下的source.list文件(要有sudo权限),此时就有了一个source.list.bak文件4、清空source.list文件内容(注:清空后不可恢复,所以需要执行上一步提前备份一下这个文件),此时用sudo提示权限不够,直接切换到root用户下执行这条命令5、用vim打开source.list,按i键进入编辑模式把要修改的源地址粘贴进来,然后按

deepin系统安装php8教程。

Feb 19, 2024 am 10:50 AM

deepin系统安装php8教程。

Feb 19, 2024 am 10:50 AM

在Deepin系统上安装PHP8,您可以按照以下步骤进行操作:更新系统:打开终端,并执行以下命令来更新系统软件包:sudoaptupdatesudoaptupgrade添加OndřejSurýPPA源:PHP8可以通过OndřejSurýPPA源进行安装。执行以下命令来添加该源:sudoaptinstallsoftware-properties-commonsudoadd-apt-repositoryppa:ondrej/php更新软件包列表:执行以下命令来更新软件包列表以获取PPA源中的PHP

Ubuntu 20.04系统编译安装MySQL5.7教程。

Feb 19, 2024 pm 04:57 PM

Ubuntu 20.04系统编译安装MySQL5.7教程。

Feb 19, 2024 pm 04:57 PM

可以通过使用MySQL官方的APT存储库来安装MySQL5.7。以下是在Ubuntu20.04系统上通过官方APT存储库安装MySQL5.7的步骤:添加MySQLAPT存储库:wgethttps://dev.mysql.com/get/mysql-apt-config_0.8.17-1_all.debsudodpkg-imysql-apt-config_0.8.17-1_all.deb在安装过程中,您将看到一个配置界面。选择MySQLServer版本为5.7,然后完成配置。更新软件包列表:sud

Ubuntu 18.04系统编译安装Docker教程。

Feb 19, 2024 pm 02:03 PM

Ubuntu 18.04系统编译安装Docker教程。

Feb 19, 2024 pm 02:03 PM

以下是Ubuntu18.04系统编译安装Docker的教程:卸载旧版Docker(如果已安装):sudoaptremovedockerdocker-enginedocker.iocontainerdrunc更新系统软件包:sudoaptupdatesudoaptupgrade安装Docker依赖项:sudoaptinstallapt-transport-httpsca-certificatescurlsoftware-properties-common添加Docker官方的GPG密钥:curl-

Ubuntu系统中找不到yum及安装方法!

Mar 02, 2024 pm 01:07 PM

Ubuntu系统中找不到yum及安装方法!

Mar 02, 2024 pm 01:07 PM

yum是RedHat系列发行版(如RHEL和CentOS)中的包管理器,而Ubuntu使用的是另一种包管理器,名为apt(AdvancedPackageTool)。在Ubuntu系统中,您可以使用apt命令来管理软件包。以下是在Ubuntu系统中安装软件包的基本步骤:更新软件包索引在执行任何安装操作之前,首先执行以下命令以更新软件包索引:sudoaptupdate安装软件包使用以下命令来安装特定的软件包:sudoaptinstallpackage_name将”package_name̶