发现“小火车托马斯”智能玩具APP聊天应用漏洞的示例分析

漏洞发现背景

ToyTalk是一家由皮克斯前高管创建的人工智能玩具初创公司,它们设计的智能玩具具备视觉跟踪、语音识别和网络扩展功能,能让儿童通过APP与玩具之间进行语音交流和行为反应识别,激发儿童与虚拟人物的谈话能力,更好地实现与玩具之间的互动乐趣。

ToyTalk于2015年7月推出了一款名为“托马斯和他的朋友们与你聊天 ”(Thomas & Friends Talk To You)”的付费APP,能让儿童与知名卡通人物“小火车托马斯”(Thomas the Tank Engine)互动聊天,它允许儿童在 8 次多多岛故事之旅中,与托马斯及其朋友培西、高登、亨利、詹姆斯、爱德华、托比、“胖总管”托芬海先生(Sir Topham Hatt)进行双向对话。

为了测试ToyTalk玩具产品的安全性,以及接入家庭网络环境带来的安全风险,我决定对“托马斯和他的朋友们与你聊天 ”APP进行一些分析研究。由于ToyTalk产品都使用相同的代码库,而且这款托马斯对话APP很容易安装和删除,方便测试,也能有代表性。另外,ToyTalk的其它产品,如Hello Barbie(哈啰芭比)和Barbie Hello Dreamhouse (芭比梦幻之家)也可能存在相同漏洞。

漏洞情况

#漏洞1: - 缺乏身份验证机制,攻击者能很容易地假冒成一个儿童与托马斯玩具进行对话

#漏洞2:- 可假冒support@toytalk.com或其它注册用户,发送注入HTML恶意钓鱼链接的邮件

APP工作原理分析

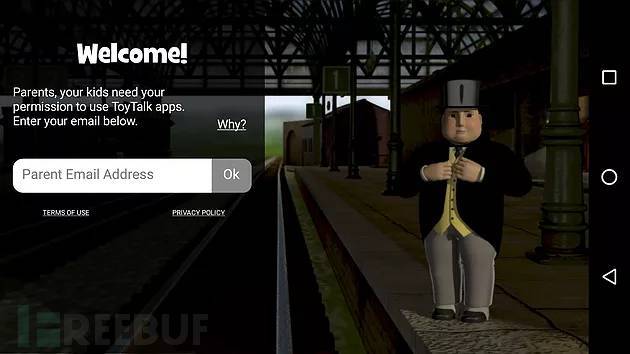

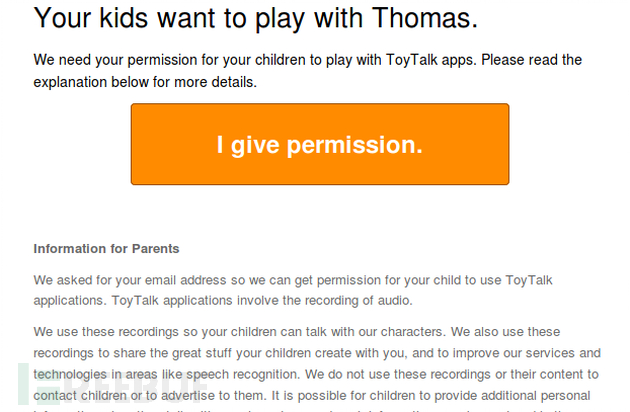

“托马斯和他的朋友们与你聊天 ”的APP启动后,要求输入提供一个家长的电子邮件地址,以确认使用APP提供的语音识别功能,当提交了电子邮件地址之后,APP进入运行界面。

刚开始,你可能会觉得该APP暴露的攻击面非常有限,因为它需要提供与玩具对话的确认权限。

接下来,我要对该APP进行网络浏览拦截分析。而且在分析中发现,该APP与其它应用不同,它提供了一个与客户端进行认证的证书,也就是说,APP和它的WEB服务器之间也会存在一个相互认证的过程。基于此,我们要先来看看客户端证书和相关密码验证的工作机制。

通过逆向后我们发现,以下两个函数比较有意思:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

|

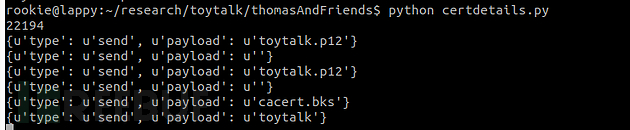

之后,我没有继续逆向寻找密码传入函数,而是使用以下具备frida hook功能,可以转储密码和文件名的Python脚本来深入:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 |

|

高兴的是,可以从apk中提取出正确的认证证书文件,并能用于执行中间人攻击(MITM),而有趣的是,文件toytalk.12没有使用任何密码保护。

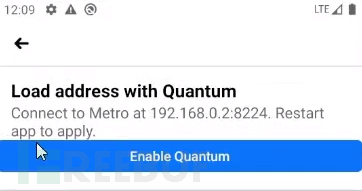

现在可以使用客户端证书,但仍需要绕过证书锁定机制。尽管有多种实现方式,但最简便的方法是删掉apk中的证书,重新构建程序,再重新安装。把客户端证书导入Burpsuite,实现了证书锁定功能禁用,之后,我们就可以进入大多数APP程序测试的第一步-流量拦截。

漏洞分析

漏洞1 - 缺乏身份验证机制

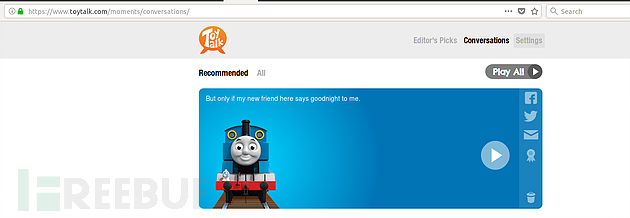

该APP程序还提供了一个不太明显的功能,就是其捕获的对话音频文件会存储在线,可备家长后续进行重放收听,该功能与用于之前授权同意的电子邮箱地址绑定,虽然该邮箱地址只在父母执行密码重置时才用得到。

当"speak" 按钮被按下时,APP会把捕获的音频文件以以下POST请求方式发送到远端Web服务器中:

https://asr.2.toytalk.com/v3/asr/0673bcb8-367a-44bc-aed5-8c21fb7086af/thomas/1502714441?account=

&play_session= &client=com.toytalk.thomas&locale=en_GB&device_id= &device_model= &os=Android&os_version=5.1&intelligence=0%2F1%2Fc%2F01cd49694727bbcf1c0cefd7a4a24f2e_intelligence.tiz&ruleset_id=rs_b92dd8d9-cba9-4a76-a56b-51fc3d15f8f5&rate=16000

虽然其中的发送内容涉及很多变量值,但通过把当前用户ID更改为其它用户ID后,就能把音频文件发送到指定的用户账户名下,这将会允许一些恶意攻击者向儿童父母发送一些淫秽音频信息。

在这种情况下,虽然用户ID是一个随机的全局惟一标识符(GUID),但我们可以根据邮箱地址等已知线索来发现一些有效的用户ID信息。

此外,通过在ToyTalk代码库上运行“strings”命令,我们也可以找到一些线索:

所以,根据上图信息,一旦客户端证书被安装到浏览器中后,通过访问地址:

https://api.toytalk.com/v3/account/

就能下载到一个包含用户ID的文件。有用户ID信息在手,就能更改POST请求中的ID信息,将对话音频发送到任何注册了该APP的邮箱地址中去。修复该漏洞的方法是要求提供正确的设备ID和相关联的用户ID。我们还没测试设备ID是否能以其它方法获取,但要向某个用户账号添加一个设备ID,貌似需要访问到关联的邮箱地址才行。

漏洞报送进程

2017.8.14 - 向ToyTalk报告漏洞

2017.11.16 - 被分类为一般漏洞并被初次修复,变为closed状态

2017.11.29 - ToyTalk再次测试发现漏洞仍然存在,并重置为reopen状态

2017.12.8 - 完全修复漏洞

2017.12.18 - 漏洞赏金发放并关闭漏洞报告

漏洞2 - 可向ToyTalk邮件中注入恶意HTML框架

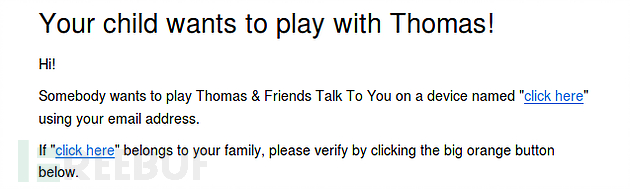

几天过后,我的朋友建议我学习一下ToyTalk的邮箱注入机制,这是在提交漏洞1后发生的。在使用诸如“Thomas And You”等APP应用注册设备时,它会将一封电子邮件发送到用户提供的邮箱地址中, 由于该电子邮件中包含了用户信息(设备名称),如果攻击者利用漏洞1方法获取到受害者的用户ID之后,那么,接下来可以修改电子邮件HTML中包含的设备名称,以该受害者用户ID为可信发件人,向其它受害者发送恶意钓鱼邮件,或任意更改过的邮件内容。

为了向受害者发送钓鱼邮件,攻击者先要用邮箱在该APP上进行注册,利用该注册邮箱地址,再用漏洞1方法获取到受害者用户ID,用以后续进行钓鱼邮件发送。

也即,首先,攻击者用受害者注册过的邮箱地址,执行以下请求,以获取到相应的受害者用户ID:

1 2 3 4 |

|

然后,再以该用户ID为可信发件人,用以下POST方式,向其它受害者发送包含钓鱼链接的恶意邮件内容:

1 2 3 4 5 6 |

|

以上只是一个简单的PoC示例,它利用标签将HTML链接注入到邮件内容框架中,但如果花时间调整,也可以精心制作出一个更具迷惑性的钓鱼邮件来,例如,某位家长可以假冒support@toytalk.com邮件来欺骗其它家长的用户名密码信息。以下邮件内容包含钓鱼链接,是我们冒充toytalk官方发送的:

漏洞报送进程:

2017.12.4 - 提交漏洞

2017.12.12 - 官方致谢

2017.12.18 - 官方修复漏洞

2017.12.18 - 发布赏金并关闭漏洞报告

整体来说,两个漏洞的利用方式都存在一定的受限条件,但也侧面说明了大量APP在开发过程中忽视了全面的安全考虑。

以上是发现“小火车托马斯”智能玩具APP聊天应用漏洞的示例分析的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

京东商城APP如何进行实名认证

Mar 19, 2024 pm 02:31 PM

京东商城APP如何进行实名认证

Mar 19, 2024 pm 02:31 PM

京东商城APP实名认证怎么弄?京东商城是很多朋友经常使用的一款网上购物平台,大家在购物之前,最好先进行实名认证,这样才能享受到完整的服务,获得更好的购物体验。下面带来京东商城实名认证方法,希望对网友们有所帮助。1、安装并打开京东商城,接着登录个人账号;2、然后点击页面下方【我的】,进入个人中心页面;3、之后再点击右上角的【设置】小图标,前往设置功能界面;4、选择【账号与安全】这一项,来到账户设置页面;5、最后再点击【实名认证】选项,前往填写实名信息;6、安装系统要求填写个人真实信息,完成实名认证

cocos2d-LUA逆向中如何解密app资源

May 16, 2023 pm 07:11 PM

cocos2d-LUA逆向中如何解密app资源

May 16, 2023 pm 07:11 PM

还是以大神apk为例,通过前面分析app解密lua脚本,我们能够解密大神apk的lua脚本,现在我们来解密其资源(配置文件和图片等)。我们以比较重要的配置文件为例,未解密之前:文件头部也有签名值:fuckyou!。看到这,我们首先就想到是不是也是用xxtea加密的,我们用上面的方法,先xxtea解密,再解压,发现依旧是乱码,在操作的过程中就出现了错误,显然,要否定我们刚才的猜想。我们继续按部就班的解密配置文件。稍微思考一下,文件头部是:fuckyou!如果想对文件进行解密,那么不可避免的需要处理

微软改进了 Windows 11 的 Smart App Control,但你可能无法使用它

Apr 17, 2023 pm 04:40 PM

微软改进了 Windows 11 的 Smart App Control,但你可能无法使用它

Apr 17, 2023 pm 04:40 PM

微软于今年早些时候推出了Windows11安全功能SmartAppControl。当时,微软将其描述为“阻止不受信任或具有潜在危险的应用程序”的保护工具。当时该工具的独特之处在于它决定了它是否应该在Windows11设备上运行。SmartAppControl一开始以评估模式运行;正是在这种模式下,应用程序决定是否应该打开它。微软确实透露用户可以在Windows安全应用程序的应用和浏览器控制部分启用智能应用控制。仅根据Microsoft的说法,SmartAppC

如何在iPhone上查看和删除App Store购买历史记录

Apr 13, 2023 pm 06:31 PM

如何在iPhone上查看和删除App Store购买历史记录

Apr 13, 2023 pm 06:31 PM

AppStore是iOS相关应用程序的市场。在这里,您还可以找到免费应用程序和付费应用程序。应用程序可以是游戏应用程序、提高工作效率的应用程序、实用应用程序、社交媒体应用程序以及更多类别的应用程序。您可能已经从AppStore下载或购买了许多适用于iPhone的应用程序。现在您可能想知道如何查看在App Store中购买的应用程序的购买历史记录。有时,出于隐私原因,您可能需要从购买历史记录中隐藏某些购买。在本文中,我们将指导您查找购买历史记录以及如何根据需要从购买历史记录中删除/隐藏购买。第1部

注册香港AppleID的步骤及注意事项(畅享香港AppleStore的独特优势)

Sep 02, 2024 pm 03:47 PM

注册香港AppleID的步骤及注意事项(畅享香港AppleStore的独特优势)

Sep 02, 2024 pm 03:47 PM

在全球范围内,Apple公司的产品和服务一直备受用户喜爱。注册一个香港AppleID将带给用户更多的便利和特权,让我们一起来了解一下注册香港AppleID的步骤以及需要注意的事项。如何注册香港AppleID在使用苹果设备时,很多应用和功能都需要使用AppleID进行登录。如果您想下载香港地区的应用或享受香港AppStore的优惠内容,那么注册一个香港AppleID就非常必要。本文将详细介绍如何注册香港AppleID的步骤以及需要注意的事项。步骤:选择语言与地区:在苹果设备上找到“设置”选项,进入

app全称是啥

Aug 21, 2023 am 10:29 AM

app全称是啥

Aug 21, 2023 am 10:29 AM

app全称是“Application”,即应用程序的缩写,是指针对移动设备开发的一种软件应用。app的出现为用户提供了更多种类的移动应用程序选择,满足了用户在不同场景下的各类需求。app的开发过程涉及到软件设计、编程、测试等多个环节,同时也需要考虑设备兼容性、性能优化、安全性等方面的问题。

中国联通app怎么退订流量包 中国联通怎样退订流量包

Mar 18, 2024 pm 10:10 PM

中国联通app怎么退订流量包 中国联通怎样退订流量包

Mar 18, 2024 pm 10:10 PM

中国联通app能够轻松的满足大家的使用,多样的功能,解决你们的需求,想要办理各种业务,都可以在这里轻松的搞定,有不需要的都可以在这里及时的退订掉,有效的避免后续的损失,很多人在使用手机时,有时感觉流量不够用,就购买了额外的流量包,但下个月又不想要要,就想要马上的退订掉,在这里小编为大家提供退订的方法,让需要的小伙伴们,都可以前来使用起来! 在中国联通app中,找到右下角的“我的”选项,点击它。 在我的界面里,滑动我的服务一栏,点击其中的“我已订购”选

如何利用深度链接方式后门化Facebook APP

May 19, 2023 pm 02:49 PM

如何利用深度链接方式后门化Facebook APP

May 19, 2023 pm 02:49 PM

近期,作者发现了Facebook安卓APP应用的一个深度链接漏洞,利用该漏洞,可以把用户手机上安装的Facebook安卓APP应用转变成后门程序(Backdoor),实现后门化。另外,利用该漏洞还可以重打包FacebookAPP,并将其发送给特定目标受害者安装使用。下面就来看看作者对该漏洞的发现过程,以及如何通过Payload构造,最终将其转化为FacebookAPP实际生产环境中的安全隐患。漏洞发现通常做众测时,我会先认真了解目标系统的应用机制。在我的上一篇博客中,我已经分享了通过解析Face