SDK不加固会有哪些安全隐患

SDK不加固会存在哪些安全隐患?

1.易被竞品或恶意者窥视内部实现细节或内部调用流程,甚至有可能泄露隐私数据

安卓平台SDK绝大部分都是Java语言编写,容易被反编译。简单的混淆可能会暴露内部实现细节,而SDK内部涉及隐私数据则更易泄漏。如果这些细节揭示了关键技术的实现方法,那么就等于泄露了核心技术。

2.被恶意者通过字节码注入等手段植入恶意广告或恶意代码然后重打包发布

由于SDK的特殊性,不像App那样存在签名校验逻辑,因此一旦恶意者在你的SDK中植入了一些恶意代码或恶意广告然后重新发布的话,将很难察觉,严重影响开发厂商的品牌形象与口碑。

3.被破解者绕过关键逻辑造成经济损失

如果SDK存在支付功能,被恶意者分析找到付费逻辑,恰巧涉及付费相关逻辑也未很好的做服务端校验的话,一旦恶意者通过AOP手段去除这些付费逻辑,意味着将可免费使用付费服务。

4.SDK本身可能存在漏洞,易被恶意者利用

SDK开发者在开发中往往把开发重点聚焦在了功能的实现上,在安全性上一般不会过多重视,因此很难保证自己开发的SDK不存在任何漏洞。因此一旦SDK出现一些安全漏洞,同时这些漏洞被恶意者知道进而利用,那就如同埋下了一颗随时可能引爆的地雷。SDK开发厂商的口碑不仅仅会因数据及隐私安全受到威胁而受到影响,一旦出现问题还可能需要承担经济赔偿责任。

如何解决

从上述安全隐患分析可以看出,问题的症结在于恶意用户可以轻松地获取SDK的实现逻辑。因此建议开发者做如下防护措施:

1.关键数据的修改必须通过服务端校验:例如前面提到的付费相关逻辑,涉及余额或支付的金额等数据的修改必须先通过服务端校验,然后将结果同步到客户端;

2.关键逻辑放到Native层实现:将Java层的一些关键逻辑转移到JNI层用C/C++实现,提高反编译门槛;

3.字符串进行加密:代码中的字符串,尤其是敏感信息的字符串必须加密,运行时解密。

但是做到了上面几点还不够,只能防住一般的开发者。我们辛辛苦苦开发的SDK可能会成为专业破解者手中的炮灰,从而导致经济损失。

因此建议接入第三方的安全服务,比如易盾的SDK加固服务。

易盾SDK加固介绍

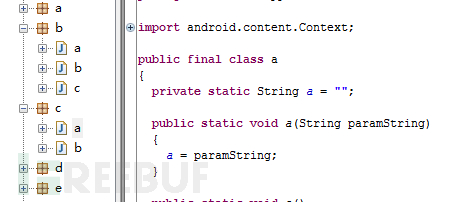

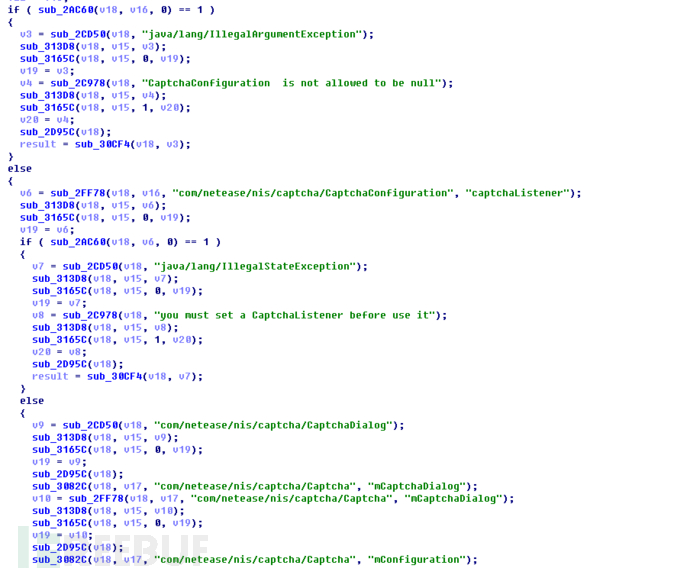

在介绍易盾SDK加固之前,先介绍下目前市面上绝大部分开发者使用的混淆的方式——Proguard。Proguard是安卓平台使用最广泛的混淆,通过抽象语法树从语法层面进行处理,使得处理后的代码难以阅读和理解。如下所示:

不过将类名和方法名修改为一些无意义的随机字符串,比如“a,b,c”,虽然能够提高破解者阅读与理解成本,但是很显然作用是极其有限的。对于破解者而言,分析出代码的意图只是时间的问题。

那么易盾的SDK加固解决方案是什么样呢?接下来为大家介绍:

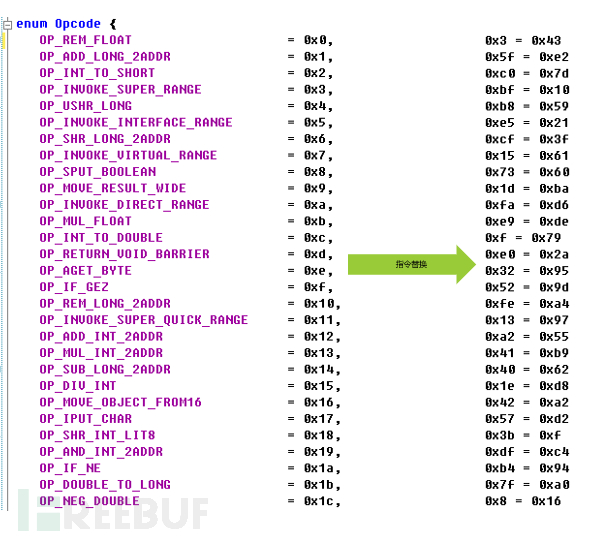

1.易盾SDK加固VMP方案

将待保护类的方法进行抽空,并对抽取的指令加密处理,在运行时通过自定义虚拟机执行,从而使得破解者无法得到原始代码逻辑。

效果如下:

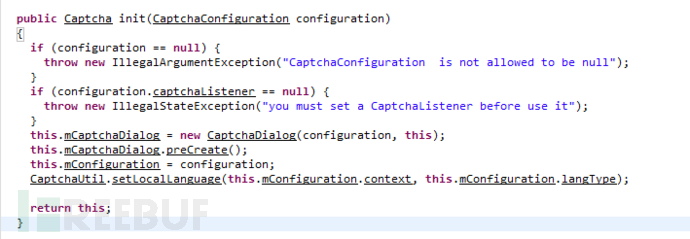

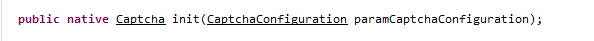

2.易盾SDK加固Java2c方案

该方案是将待保护类的方法Native化,同时将原函数实现逻辑转为Native层对应的C/C++代码,运行时直接执行对应的Native函数。效果如下:

加固前示例

加固前示例

加固后示例

从静态分析角度看,和Proguard混淆相比,很明显加固后的方法已Native化,实现逻辑在Java层已完全不可见。Java层原函数逻辑转为了JNI层的C/C++代码实现,同时会对生成的Native层SO进行加密,全方位提高破解难度。

(注:上图为了更清楚的看到加固后的方法已经转为对应Native层实现,未对生成的Native层SO进行加密,实际情况易盾SDK加固Java2c方案会对加固后生成的Native层SO进行加密)

以上是SDK不加固会有哪些安全隐患的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

微软正在为 Windows 11 开发新的模糊效果

May 13, 2023 am 09:04 AM

微软正在为 Windows 11 开发新的模糊效果

May 13, 2023 am 09:04 AM

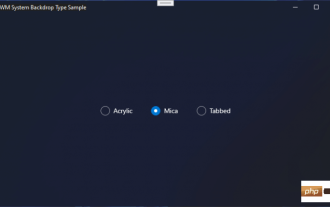

用于build22523的新Windows11SDK透露,微软正在为Windows11开发新的模糊效果。该效果称为Tabbed,并且是对Acrylic和Mica的补充。22523SDK中的新DWMWA_SYSTEMBACKDROP_TYPE、云母、亚克力的公共Win32API及其奇怪的新“选项卡”混合:pic.twitter.com/dbsu7ZFiIi-一切都回来了(@StartIsBack)2021年12月15日可以在以下SDK的示例应用程序

sdk是什么

Jan 06, 2023 pm 03:26 PM

sdk是什么

Jan 06, 2023 pm 03:26 PM

sdk全称“Software Development Kit”,中文意思为“软件开发工具包”,是由硬件平台、操作系统(OS)或编程语言的制造商提供的一套工具。SDK可协助软件开发人员面向特定的平台、系统或编程语言创建应用。一个基本的SDK通常由编译器、调试器和应用编程接口(API)组成,但也可能包含其他内容,比如:文档、库、运行时/开发环境、测试/分析工具、网络协议等。

微信小程序PHP SDK的安装及使用

Mar 27, 2024 am 09:33 AM

微信小程序PHP SDK的安装及使用

Mar 27, 2024 am 09:33 AM

微信小程序PHPSDK的安装及使用随着移动互联网的快速发展,微信小程序成为了越来越多企业开展业务、推广产品的新方式。微信小程序PHPSDK则为开发者提供了方便快捷的开发工具,可以大大提高开发效率。本文将介绍微信小程序PHPSDK的安装及使用。一、安装SDK1.在GitHub上下载项目文件微信小程序PHPSDK是一个开源项目,开发者可以在GitHub上

Windows App SDK 1.2 现已上线,这是新功能

May 12, 2023 pm 06:07 PM

Windows App SDK 1.2 现已上线,这是新功能

May 12, 2023 pm 06:07 PM

WindowsAppSDK是一组工具和API,开发人员可以在其Windows应用程序中使用这些工具和API,以便在使用Windows10(版本1809及更高版本)和Windows11的各种设备上提供“一致”的功能。了解它确实很重要它不会取代现有的应用程序类型,例如.NET或WindowsSDK,它只是提供一个统一的API工具集,可以用来补充您现有的应用程序。今天,微软发布了具有许多新功能的WindowsAppSDK1.2版本。此版本的亮点可能是第三方开发人

掌握Java海康SDK二次开发的必备技巧

Sep 06, 2023 am 08:10 AM

掌握Java海康SDK二次开发的必备技巧

Sep 06, 2023 am 08:10 AM

掌握Java海康SDK二次开发的必备技巧引言:随着信息技术的迅猛发展,视频监控系统在各个领域得到了广泛的应用。而作为国内领先的视频监控解决方案提供商,海康威视的产品和技术一直在市场中占据着重要的地位。为了满足不同项目的需求,海康威视提供了SDK供开发者进行二次开发。本文将介绍一些掌握Java海康SDK二次开发的必备技巧,并附上相应的代码示例。一、了解海康威视

linux中的sdk是什么文件夹

Jul 11, 2023 pm 01:38 PM

linux中的sdk是什么文件夹

Jul 11, 2023 pm 01:38 PM

linux中的sdk是一个包含了编译器、调试器、库文件、头文件等工具和资源的文件夹。sdk是“software development kit”的缩写,是软件开发工具包的意思,是为开发人员提供的一个集成环境,用于开发和构建应用程序,特别是那些运行在Linux操作系统上的应用程序。

PHP实现开源Kafka SDK

Jun 18, 2023 am 09:18 AM

PHP实现开源Kafka SDK

Jun 18, 2023 am 09:18 AM

随着互联网的快速发展,大量的数据需要被传输和处理,因此消息系统作为数据传输和处理的经典应用之一成为了互联网架构中不可或缺的一部分。Kafka作为高性能、分布式、可伸缩、支持实时数据处理的消息系统被广泛地应用于企业数据架构中。在使用Kafka时,一个重要的问题是如何调用Kafka的API。开发团队为此提供了多种语言的开源客户端,而PHP实现的开源KafkaS

PHP SDK究竟是什么?

Mar 11, 2024 am 11:24 AM

PHP SDK究竟是什么?

Mar 11, 2024 am 11:24 AM

PHPSDK是一种软件开发工具包,用于辅助开发人员在PHP语言中快速、方便地集成第三方服务或API接口。SDK全称为SoftwareDevelopmentKit,即软件开发工具包,它提供了一系列的函数、类、方法和工具,使得开发者能够更容易地与外部服务进行交互。在PHP开发中,SDK通常包含了对特定服务的封装,以简化开发者编写相关代码的流程。PHPSD