Java项目如何防止SQL注入

一、什么是SQL注入

SQL注入即是指web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,在管理员不知情的情况下实现非法操作,以此来实现欺骗数据库服务器执行非授权的任意查询,从而进一步得到相应的数据信息。

SQL案列

String sql = "delete from table1 where id = " + "id";

这个id从请求参数中获取,若参数被拼接为:

1001 or 1 = 1

最执行语句变为:

String sql = "delete from table1 where id = 1001 or 1 = 1";

此时,数据库的数据都会被清空掉,后果非常严重

二、Java项目防止SQL注入方式

这里总结4种:

PreparedStatement防止SQL注入

mybatis中#{}防止SQL注入

对请求参数的敏感词汇进行过滤

nginx反向代理防止SQL注入

1、PreparedStatement防止SQL注入

PreparedStatement具有预编译功能,以上述SQL为例

使用PreparedStatement预编译后的SQL为:

delete from table1 where id= ?

此时SQL语句结构已固定,无论"?"被替换为任何参数,SQL语句只认为where后面只有一个条件,当再传入 1001 or 1 = 1时,语句会报错,从而达到防止SQL注入效果

2、mybatis中#{}防止SQL注入

mybatis中#{}表达式防止SQL注入与PreparedStatement类似,都是对SQL语句进行预编译处理

注意:

#{} :参数占位符

${} :拼接替换符,不能防止SQL注入,一般用于

传入数据库对象(如:数据库名称、表名)

order by 后的条件

3、对请求参数的敏感词汇进行过滤

这里是springboot的写法,如下:

import org.springframework.context.annotation.Configuration;

import javax.servlet.*;

import javax.servlet.annotation.WebFilter;

import java.io.IOException;

import java.util.Enumeration;

/**

* @Auther: 睡竹

* @Date: 2023/03/07

* @Description: sql防注入过滤器

*/

@WebFilter(urlPatterns = "/*",filterName = "sqlFilter")

@Configuration

public class SqlFilter implements Filter {

@Override

public void init(FilterConfig filterConfig) throws ServletException {}

/**

* @description sql注入过滤

*/

@Override

public void doFilter(ServletRequest servletRequest, ServletResponse servletResponse, FilterChain filterChain) throws IOException, ServletException {

ServletRequest request = servletRequest;

ServletResponse response = servletResponse;

// 获得所有请求参数名

Enumeration<String> names = request.getParameterNames();

String sql = "";

while (names.hasMoreElements()){

// 得到参数名

String name = names.nextElement().toString();

// 得到参数对应值

String[] values = request.getParameterValues(name);

for (int i = 0; i < values.length; i++) {

sql += values[i];

}

}

if (sqlValidate(sql)) {

//TODO 这里直接抛异常处理,前后端交互项目中,请把错误信息按前后端"数据返回的VO"对象进行封装

throw new IOException("您发送请求中的参数中含有非法字符");

} else {

filterChain.doFilter(request,response);

}

}

/**

* @description 匹配效验

*/

protected static boolean sqlValidate(String str){

// 统一转为小写

String s = str.toLowerCase();

// 过滤掉的sql关键字,特殊字符前面需要加\\进行转义

String badStr =

"select|update|and|or|delete|insert|truncate|char|into|substr|ascii|declare|exec|count|master|into|drop|execute|table|"+

"char|declare|sitename|xp_cmdshell|like|from|grant|use|group_concat|column_name|" +

"information_schema.columns|table_schema|union|where|order|by|" +

"'\\*|\\;|\\-|\\--|\\+|\\,|\\//|\\/|\\%|\\#";

//使用正则表达式进行匹配

boolean matches = s.matches(badStr);

return matches;

}

@Override

public void destroy() {}

}4、nginx反向代理防止SQL注入

越来越多网站使用nginx进行反向代理,该层我们也可以进行防止SQL注入配置。

将下面的Nginx配置文件代码放入到server块中,然后重启Nginx即可

if ($request_method !~* GET|POST) { return 444; }

#使用444错误代码可以更加减轻服务器负载压力。

#防止SQL注入

if ($query_string ~* (\$|'|--|[+|(%20)]union[+|(%20)]|[+|(%20)]insert[+|(%20)]|[+|(%20)]drop[+|(%20)]|[+|(%20)]truncate[+|(%20)]|[+|(%20)]update[+|(%20)]|[+|(%20)]from[+|(%20)]|[+|(%20)]grant[+|(%20)]|[+|(%20)]exec[+|(%20)]|[+|(%20)]where[+|(%20)]|[+|(%20)]select[+|(%20)]|[+|(%20)]and[+|(%20)]|[+|(%20)]or[+|(%20)]|[+|(%20)]count[+|(%20)]|[+|(%20)]exec[+|(%20)]|[+|(%20)]chr[+|(%20)]|[+|(%20)]mid[+|(%20)]|[+|(%20)]like[+|(%20)]|[+|(%20)]iframe[+|(%20)]|[\<|%3c]script[\>|%3e]|javascript|alert|webscan|dbappsecurity|style|confirm\(|innerhtml|innertext)(.*)$) { return 555; }

if ($uri ~* (/~).*) { return 501; }

if ($uri ~* (\\x.)) { return 501; }

#防止SQL注入

if ($query_string ~* "[;'<>].*") { return 509; }

if ($request_uri ~ " ") { return 509; }

if ($request_uri ~ (\/\.+)) { return 509; }

if ($request_uri ~ (\.+\/)) { return 509; }

#if ($uri ~* (insert|select|delete|update|count|master|truncate|declare|exec|\*|\')(.*)$ ) { return 503; }

#防止SQL注入

if ($request_uri ~* "(cost\()|(concat\()") { return 504; }

if ($request_uri ~* "[+|(%20)]union[+|(%20)]") { return 504; }

if ($request_uri ~* "[+|(%20)]and[+|(%20)]") { return 504; }

if ($request_uri ~* "[+|(%20)]select[+|(%20)]") { return 504; }

if ($request_uri ~* "[+|(%20)]or[+|(%20)]") { return 504; }

if ($request_uri ~* "[+|(%20)]delete[+|(%20)]") { return 504; }

if ($request_uri ~* "[+|(%20)]update[+|(%20)]") { return 504; }

if ($request_uri ~* "[+|(%20)]insert[+|(%20)]") { return 504; }

if ($query_string ~ "(<|%3C).*script.*(>|%3E)") { return 505; }

if ($query_string ~ "GLOBALS(=|\[|\%[0-9A-Z]{0,2})") { return 505; }

if ($query_string ~ "_REQUEST(=|\[|\%[0-9A-Z]{0,2})") { return 505; }

if ($query_string ~ "proc/self/environ") { return 505; }

if ($query_string ~ "mosConfig_[a-zA-Z_]{1,21}(=|\%3D)") { return 505; }

if ($query_string ~ "base64_(en|de)code\(.*\)") { return 505; }

if ($query_string ~ "[a-zA-Z0-9_]=http://") { return 506; }

if ($query_string ~ "[a-zA-Z0-9_]=(\.\.//?)+") { return 506; }

if ($query_string ~ "[a-zA-Z0-9_]=/([a-z0-9_.]//?)+") { return 506; }

if ($query_string ~ "b(ultram|unicauca|valium|viagra|vicodin|xanax|ypxaieo)b") { return 507; }

if ($query_string ~ "b(erections|hoodia|huronriveracres|impotence|levitra|libido)b") {return 507; }

if ($query_string ~ "b(ambien|bluespill|cialis|cocaine|ejaculation|erectile)b") { return 507; }

if ($query_string ~ "b(lipitor|phentermin|pro[sz]ac|sandyauer|tramadol|troyhamby)b") { return 507; }

#这里大家根据自己情况添加删减上述判断参数,cURL、wget这类的屏蔽有点儿极端了,但要“宁可错杀一千,不可放过一个”。

if ($http_user_agent ~* YisouSpider|ApacheBench|WebBench|Jmeter|JoeDog|Havij|GetRight|TurnitinBot|GrabNet|masscan|mail2000|github|wget|curl|Java|python) { return 508; }

#同上,大家根据自己站点实际情况来添加删减下面的屏蔽拦截参数。

if ($http_user_agent ~* "Go-Ahead-Got-It") { return 508; }

if ($http_user_agent ~* "GetWeb!") { return 508; }

if ($http_user_agent ~* "Go!Zilla") { return 508; }

if ($http_user_agent ~* "Download Demon") { return 508; }

if ($http_user_agent ~* "Indy Library") { return 508; }

if ($http_user_agent ~* "libwww-perl") { return 508; }

if ($http_user_agent ~* "Nmap Scripting Engine") { return 508; }

if ($http_user_agent ~* "~17ce.com") { return 508; }

if ($http_user_agent ~* "WebBench*") { return 508; }

if ($http_user_agent ~* "spider") { return 508; } #这个会影响国内某些搜索引擎爬虫,比如:搜狗

#拦截各恶意请求的UA,可以通过分析站点日志文件或者waf日志作为参考配置。

if ($http_referer ~* 17ce.com) { return 509; }

#拦截17ce.com站点测速节点的请求,所以明月一直都说这些测速网站的数据仅供参考不能当真的。

if ($http_referer ~* WebBench*") { return 509; }

#拦截WebBench或者类似压力测试工具,其他工具只需要更换名称即可。以上是Java项目如何防止SQL注入的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

突破或从Java 8流返回?

Feb 07, 2025 pm 12:09 PM

突破或从Java 8流返回?

Feb 07, 2025 pm 12:09 PM

Java 8引入了Stream API,提供了一种强大且表达力丰富的处理数据集合的方式。然而,使用Stream时,一个常见问题是:如何从forEach操作中中断或返回? 传统循环允许提前中断或返回,但Stream的forEach方法并不直接支持这种方式。本文将解释原因,并探讨在Stream处理系统中实现提前终止的替代方法。 延伸阅读: Java Stream API改进 理解Stream forEach forEach方法是一个终端操作,它对Stream中的每个元素执行一个操作。它的设计意图是处

创造未来:面向零基础的 Java 编程

Oct 13, 2024 pm 01:32 PM

创造未来:面向零基础的 Java 编程

Oct 13, 2024 pm 01:32 PM

Java是热门编程语言,适合初学者和经验丰富的开发者学习。本教程从基础概念出发,逐步深入讲解高级主题。安装Java开发工具包后,可通过创建简单的“Hello,World!”程序实践编程。理解代码后,使用命令提示符编译并运行程序,控制台上将输出“Hello,World!”。学习Java开启了编程之旅,随着掌握程度加深,可创建更复杂的应用程序。

Java程序查找胶囊的体积

Feb 07, 2025 am 11:37 AM

Java程序查找胶囊的体积

Feb 07, 2025 am 11:37 AM

胶囊是一种三维几何图形,由一个圆柱体和两端各一个半球体组成。胶囊的体积可以通过将圆柱体的体积和两端半球体的体积相加来计算。本教程将讨论如何使用不同的方法在Java中计算给定胶囊的体积。 胶囊体积公式 胶囊体积的公式如下: 胶囊体积 = 圆柱体体积 两个半球体体积 其中, r: 半球体的半径。 h: 圆柱体的高度(不包括半球体)。 例子 1 输入 半径 = 5 单位 高度 = 10 单位 输出 体积 = 1570.8 立方单位 解释 使用公式计算体积: 体积 = π × r2 × h (4

Java 变得简单:编程能力的初学者指南

Oct 11, 2024 pm 06:30 PM

Java 变得简单:编程能力的初学者指南

Oct 11, 2024 pm 06:30 PM

JavaMadeSimple:ABeginner'sGuidetoProgrammingPower简介Java是一种强大的编程语言,广泛应用于从移动应用程序到企业级系统的各种领域。对于初学者来说,Java的语法简洁易懂,是学习编程的理想选择。基本语法Java使用基于类的面向对象编程范式。类是将相关数据和行为组织在一起的模板。以下是一个简单的Java类示例:publicclassPerson{privateStringname;privateintage;

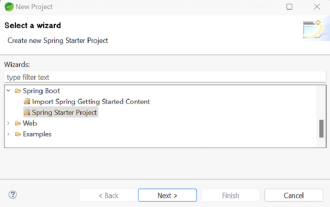

如何在Spring Tool Suite中运行第一个春季启动应用程序?

Feb 07, 2025 pm 12:11 PM

如何在Spring Tool Suite中运行第一个春季启动应用程序?

Feb 07, 2025 pm 12:11 PM

Spring Boot简化了可靠,可扩展和生产就绪的Java应用的创建,从而彻底改变了Java开发。 它的“惯例惯例”方法(春季生态系统固有的惯例),最小化手动设置

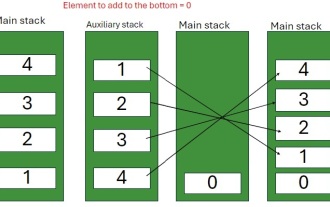

Java程序将元素插入堆栈的底部

Feb 07, 2025 am 11:59 AM

Java程序将元素插入堆栈的底部

Feb 07, 2025 am 11:59 AM

堆栈是遵循LIFO(最后,首先)原理的数据结构。换句话说,我们添加到堆栈中的最后一个元素是第一个要删除的元素。当我们将(或推)元素添加到堆栈中时,它们就会放在顶部;即最重要的