C/C 程序中的缓冲区下溢指的是什么

1、缓冲区下溢

本文将描述另一种缓冲区溢出情况,即缓冲区下溢。在前续专题(见第7期)中已对缓冲区上溢进行了分析。原因同样适用于缓冲区下溢,所以在本文中不再重复介绍导致缓冲区上溢的因素。说得简单点,缓冲区下溢是指填充数据溢出时,下一级缓冲区被覆盖的情况。本文将描述缓冲区下溢的危害、在源代码中显露的迹象以及如何解决这个问题。

2、 缓冲区下溢的危害

在 C/C 程序中,缓冲区下溢是一种严重的漏洞类型,可能导致程序崩溃或执行恶意代码等后果。从2018年1月到10月,共涉及494条CVE漏洞信息。部分漏洞如下:

| CVE | 漏洞概述 |

|---|---|

| CVE-2018-1000001 | Libc Realpath 缓冲区下溢漏洞,漏洞的产生是由于 GNU C 库没有正确处理 getcwd() 系统调用返回的相对路径,其他库也很可能受此影响。在受影响的系统中,通过 SUID binary 可以获得 root 权限。 |

| CVE-2018-1000637 | zutils 是一款压缩文件处理实用程序包。该程序支持压缩/解压缩、压缩文件比较和压缩文件完整性校验等功能。zcat 是其中的一个解压缩实用程序。zutils 1.8-pre2 之前版本中的 zcat 存在缓冲区溢出漏洞。攻击者可借助特制的压缩文件利用该漏洞造成拒绝服务或执行任意代码。 |

| CVE-2018-5388 | strongSwan 5.6.3 之前版本在实现上存在缓冲区下溢漏洞,攻击者利用此漏洞可耗尽资源,导致拒绝服务。 |

3、示例代码

示例源于 Samate Juliet Test Suite for C/C v1.3 (https://samate.nist.gov/SARD/testsuite.php),源文件名:CWE121_Stack_Based_Buffer_Overflow__CWE193_char_alloca_cpy_01.c。

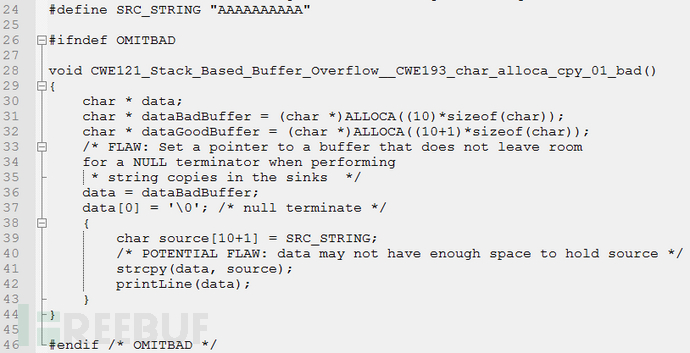

3.1 缺陷代码

在上述示例代码中,在第36行对指针 data 进行赋值,通过赋值操作可以看出指针 data 指向 dataBadBuffer,当第41行使用 strcpy() 进行内存拷贝时,源缓冲区长度大于目的缓冲区长度从而产生溢出,溢出部分超出了 dataBadBuffer 的下边界,导致缓冲区下溢问题。

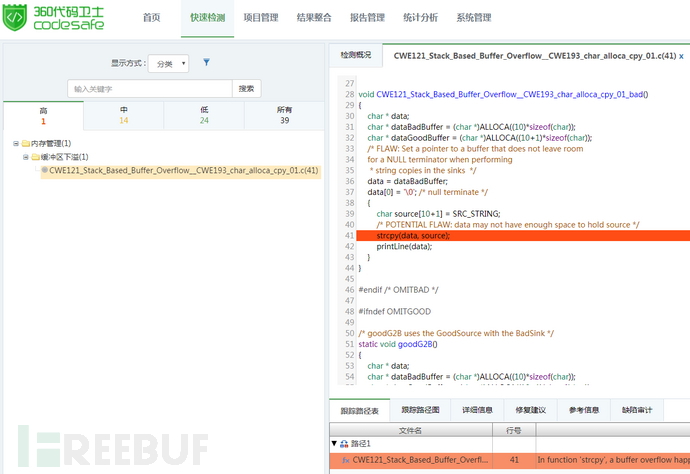

使用360代码卫士对上述示例代码进行检测,可以检出“缓冲区下溢”缺陷,显示等级为高。如图1所示:

图1:缓冲区下溢检测示例

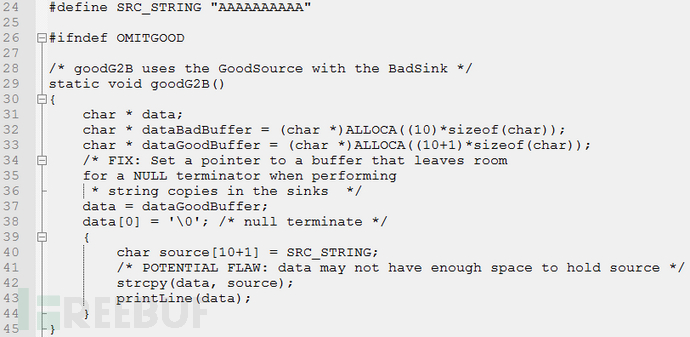

3.2 修复代码

在上述修复代码中,Samate 给出的修复方式为:在第37行对指针 data 进行赋值,将 data指向 dataGoodBuffer,此时 data 的长度与 source 一致,当第42行使用 strcpy() 进行拷贝操作时,源缓冲区与目的缓冲区长度相同,从而避免了缓冲区下溢的问题。该问题也可以通过对边界进行检查等其他方法来进行避免。

使用360代码卫士对修复后的代码进行检测,可以看到已不存在“缓冲区下溢”缺陷。如图2:

图2:修复后检测结果

4 、如何避免缓冲区下溢

要避免缓冲区下溢,需要注意以下几点:

(1)尽量避免使用不安全的内存操作函数。

(2)对返回值有明确指示意义的内存操作函数,应对函数返回值进行有效判断,从而判断操作是否成功。

(3)在向缓冲区中填充数据时必须进行边界检查。

以上是C/C 程序中的缓冲区下溢指的是什么的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

C语言数据结构:树和图的数据表示与操作

Apr 04, 2025 am 11:18 AM

C语言数据结构:树和图的数据表示与操作

Apr 04, 2025 am 11:18 AM

C语言数据结构:树和图的数据表示与操作树是一个层次结构的数据结构由节点组成,每个节点包含一个数据元素和指向其子节点的指针二叉树是一种特殊类型的树,其中每个节点最多有两个子节点数据表示structTreeNode{intdata;structTreeNode*left;structTreeNode*right;};操作创建树遍历树(先序、中序、后序)搜索树插入节点删除节点图是一个集合的数据结构,其中的元素是顶点,它们通过边连接在一起边可以是带权或无权的数据表示邻

C语言文件操作难题的幕后真相

Apr 04, 2025 am 11:24 AM

C语言文件操作难题的幕后真相

Apr 04, 2025 am 11:24 AM

文件操作难题的真相:文件打开失败:权限不足、路径错误、文件被占用。数据写入失败:缓冲区已满、文件不可写、磁盘空间不足。其他常见问题:文件遍历缓慢、文本文件编码不正确、二进制文件读取错误。

C语言多线程编程:新手指南与疑难解答

Apr 04, 2025 am 10:15 AM

C语言多线程编程:新手指南与疑难解答

Apr 04, 2025 am 10:15 AM

C语言多线程编程指南:创建线程:使用pthread_create()函数,指定线程ID、属性和线程函数。线程同步:通过互斥锁、信号量和条件变量防止数据竞争。实战案例:使用多线程计算斐波那契数,将任务分配给多个线程并同步结果。疑难解答:解决程序崩溃、线程停止响应和性能瓶颈等问题。

C语言数据结构:数据结构在人工智能中的关键作用

Apr 04, 2025 am 10:45 AM

C语言数据结构:数据结构在人工智能中的关键作用

Apr 04, 2025 am 10:45 AM

C语言数据结构:数据结构在人工智能中的关键作用概述在人工智能领域,数据结构对于处理大量数据至关重要。数据结构提供了一种组织和管理数据的有效方法,优化算法和提高程序的效率。常见的数据结构C语言中常用的数据结构包括:数组:一组连续存储的数据项,具有相同的类型。结构体:将不同类型的数据组织在一起并赋予它们一个名称的数据类型。链表:一种线性数据结构,其中数据项通过指针连接在一起。堆栈:遵循后进先出(LIFO)原理的数据结构。队列:遵循先进先出(FIFO)原理的数据结构。实战案例:图论中的邻接表在人工智

C语言处理文件时的疑难解答锦囊

Apr 04, 2025 am 11:15 AM

C语言处理文件时的疑难解答锦囊

Apr 04, 2025 am 11:15 AM

C语言处理文件时的疑难解答锦囊在C语言中处理文件时,可能会遇到各种问题,以下是常见问题及对应的解决方法:问题1:无法打开文件代码:FILE*fp=fopen("myfile.txt","r");if(fp==NULL){//文件打开失败}原因:文件路径错误文件不存在没有文件的读取权限解决方法:检查文件路径确保文件存在检查文件权限问题2:文件读取失败代码:charbuffer[100];size_tread_bytes=fread(buffer,1,siz

debian readdir如何与其他工具集成

Apr 13, 2025 am 09:42 AM

debian readdir如何与其他工具集成

Apr 13, 2025 am 09:42 AM

Debian系统中的readdir函数是用于读取目录内容的系统调用,常用于C语言编程。本文将介绍如何将readdir与其他工具集成,以增强其功能。方法一:C语言程序与管道结合首先,编写一个C程序调用readdir函数并输出结果:#include#include#includeintmain(intargc,char*argv[]){DIR*dir;structdirent*entry;if(argc!=2){

C和系统编程:低级控制和硬件交互

Apr 06, 2025 am 12:06 AM

C和系统编程:低级控制和硬件交互

Apr 06, 2025 am 12:06 AM

C 适合系统编程和硬件交互,因为它提供了接近硬件的控制能力和面向对象编程的强大特性。1)C 通过指针、内存管理和位操作等低级特性,实现高效的系统级操作。2)硬件交互通过设备驱动程序实现,C 可以编写这些驱动程序,处理与硬件设备的通信。

C语言条件编译:新手入门到实战应用的详尽指南

Apr 04, 2025 am 10:48 AM

C语言条件编译:新手入门到实战应用的详尽指南

Apr 04, 2025 am 10:48 AM

C语言条件编译是一种根据编译时条件选择性编译代码块的机制,入门方法有:使用#if和#else指令根据条件选择代码块。常用条件表达式包括STDC、_WIN32和linux。实战案例:根据操作系统打印不同消息。根据系统位数使用不同的数据类型。根据编译器支持不同的头文件。条件编译增强了代码的可移植性和灵活性,使其适应编译器、操作系统和CPU架构变化。