Nginx策略编写实践:防范XSS攻击

随着Web技术的不断发展,安全问题也变得越来越重要,其中XSS攻击就是极其常见的一种。攻击者通过在网站中注入代码,使得用户在浏览该网站时会受到攻击,从而泄露个人隐私或者进行钓鱼诈骗等行为。因此,在现代Web开发中,防范XSS攻击已经成为了一项基本要求。

为了防止XSS攻击,我们需要编写一些策略来指导Nginx服务器的工作。这些策略可以包括输入检查、输出检查、Cookie过滤等内容。下面将结合实例进行讲解。

- 输入检查

输入检查是指对用户输入的数据进行检查,包括参数的类型是否正确、特殊字符的过滤等。对于Nginx,可以结合使用Lua脚本和正则表达式来实现输入检查。下面是一个例子:

location / {

access_by_lua_block {

local args = ngx.req.get_uri_args()

for key, val in pairs(args) do

if type(val) == "table" then

for k,v in pairs(val) do

if string.match(v, "%W") then

ngx.exit(ngx.HTTP_FORBIDDEN)

end

end

else

if string.match(val, "%W") then

ngx.exit(ngx.HTTP_FORBIDDEN)

end

end

end

}

}上述代码中,我们通过Lua脚本获取了用户通过GET方法传递的参数,并使用了正则表达式来判断参数中是否包含特殊字符。如果存在特殊字符,则返回403错误页面。

- 输出检查

输出检查是指对后端程序输出内容进行检查,包括标签、属性、Javascript等内容是否安全。对于Nginx来说,可以采用NGX_LUA模块中的sub_filter指令来实现输出检查。下面是一个例子:

location / {

proxy_pass http://backend;

sub_filter_types application/json;

sub_filter 'bad-word' 'good-word';

sub_filter_last_modified on;

sub_filter_once off;

}上述代码中,我们启用了sub_filter指令来检查后端程序返回的JSON数据。如果后端程序返回的数据中包含"bad-word",则将其替换为"good-word"。

- Cookie过滤

Cookie过滤是指对用户设置的Cookie进行检查,保证其安全性。对于Nginx,可以采用Lua脚本来实现Cookie的过滤。下面是一个例子:

location / {

access_by_lua_block {

local h = ngx.req.get_headers()

local ck = h.cookie

if ck ~= nil then

if string.match(ck, "%W") then

ngx.exit(ngx.HTTP_FORBIDDEN)

end

end

}

}上述代码中,我们通过Lua脚本来获取HTTP请求头中设置的Cookie,并使用正则表达式来判断Cookie是否包含特殊字符。如果存在特殊字符,则返回403错误页面。

以上就是防范XSS攻击的Nginx策略编写实践。当然,在实际应用中还有很多其他方面需要考虑,例如HTTP头安全、防御SQL注入等。因此,在开发过程中需要根据实际情况进行针对性的配置,以提高Web应用的安全性。

以上是Nginx策略编写实践:防范XSS攻击的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

tomcat服务器怎么让外网访问

Apr 21, 2024 am 07:22 AM

tomcat服务器怎么让外网访问

Apr 21, 2024 am 07:22 AM

要让 Tomcat 服务器对外网访问,需要:修改 Tomcat 配置文件,允许外部连接。添加防火墙规则,允许访问 Tomcat 服务器端口。创建 DNS 记录,将域名指向 Tomcat 服务器公有 IP。可选:使用反向代理提升安全性和性能。可选:设置 HTTPS 以提高安全性。

Welcome to nginx!怎么解决?

Apr 17, 2024 am 05:12 AM

Welcome to nginx!怎么解决?

Apr 17, 2024 am 05:12 AM

要解决 "Welcome to nginx!" 错误,需要检查虚拟主机配置,启用虚拟主机,重新加载 Nginx,如果无法找到虚拟主机配置文件,则创建默认页面并重新加载 Nginx,这样错误消息将消失,网站将正常显示。

html文件怎么生成网址

Apr 21, 2024 pm 12:57 PM

html文件怎么生成网址

Apr 21, 2024 pm 12:57 PM

要将 HTML 文件转换为网址,需要使用网络服务器,包括以下步骤:获取网络服务器。设置网络服务器。上传 HTML 文件。创建域名。路由请求。

nodejs项目怎么部署到服务器

Apr 21, 2024 am 04:40 AM

nodejs项目怎么部署到服务器

Apr 21, 2024 am 04:40 AM

Node.js 项目的服务器部署步骤:准备部署环境:获取服务器访问权限、安装 Node.js、设置 Git 存储库。构建应用程序:使用 npm run build 生成可部署代码和依赖项。上传代码到服务器:通过 Git 或文件传输协议。安装依赖项:SSH 登录服务器并使用 npm install 安装应用程序依赖项。启动应用程序:使用 node index.js 等命令启动应用程序,或使用 pm2 等进程管理器。配置反向代理(可选):使用 Nginx 或 Apache 等反向代理路由流量到应用程

nodejs可以外网访问么

Apr 21, 2024 am 04:43 AM

nodejs可以外网访问么

Apr 21, 2024 am 04:43 AM

是的,Node.js 可以外网访问。您可以使用以下方法:使用 Cloud Functions 部署函数并公开访问。使用 Express 框架创建路由并定义端点。使用 Nginx 反向代理请求到 Node.js 应用程序。使用 Docker 容器运行 Node.js 应用程序并通过端口映射公开。

如何使用 PHP 部署和维护网站

May 03, 2024 am 08:54 AM

如何使用 PHP 部署和维护网站

May 03, 2024 am 08:54 AM

要成功部署和维护PHP网站,需要执行以下步骤:选择Web服务器(如Apache或Nginx)安装PHP创建数据库并连接PHP上传代码到服务器设置域名和DNS监控网站维护步骤包括更新PHP和Web服务器、备份网站、监控错误日志和更新内容。

如何使用 Fail2Ban 保护服务器免受暴力攻击

Apr 27, 2024 am 08:34 AM

如何使用 Fail2Ban 保护服务器免受暴力攻击

Apr 27, 2024 am 08:34 AM

Linux管理员的一个重要任务是保护服务器免受非法攻击或访问。默认情况下,Linux系统带有配置良好的防火墙,比如iptables、UncomplicatedFirewall(UFW),ConfigServerSecurityFirewall(CSF)等,可以防止多种攻击。任何连接到互联网的机器都是恶意攻击的潜在目标。有一个名为Fail2Ban的工具可用来缓解服务器上的非法访问。什么是Fail2Ban?Fail2Ban[1]是一款入侵防御软件,可以保护服务器免受暴力攻击。它是用Python编程语

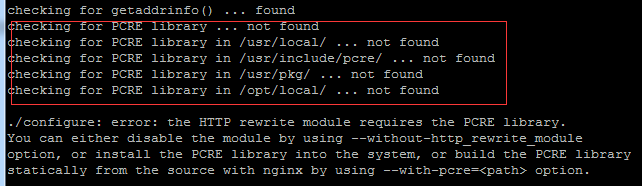

和我一起来学习Linux安装Nginx

Apr 28, 2024 pm 03:10 PM

和我一起来学习Linux安装Nginx

Apr 28, 2024 pm 03:10 PM

而今天将来一起带领大家在Linux环境安装Nginx,这里用的Linux系统是CentOS7.2.准备安装工具1.从Nginx官网下载Nginx。这里用的版本为:1.13.6.2.将下载下来的Nginx上传到Linux上,这里以/opt/nginx目录为例。运行“tar-zxvfnginx-1.13.6.tar.gz”进行解压。3.切换到/opt/nginx/nginx-1.13.6目录下,运行./configure进行初始化配置。如出现下面的提示,说明该机器没有安装PCRE,而Nginx需要依