计算机病毒入侵性探究及防范

计算机病毒是指一种能够自我复制并将自身插入到其他程序或文件中的恶意软件。计算机病毒的入侵可能会导致计算机系统出现故障、数据损坏或泄露,给用户带来严重的经济和安全损失。为了保障计算机系统的安全稳定,探究计算机病毒的入侵特点是非常重要的。

一、计算机病毒的入侵方式

计算机病毒入侵的方式非常多样化,常见的入侵方式包括以下几种:

1.邮件附件:通过电子邮件发送携带病毒的附件给用户。一旦用户点击该附件,病毒便会在计算机中自我复制。

2.软件下载:在下载一些软件的同时,可能会不知不觉中下载了附带的病毒程序。当用户打开这些软件时,病毒便会开始在计算机系统中扩散。

3.插件:在一些插件中可能会携带病毒程序,一旦用户安装了这些插件,病毒便会开始入侵计算机系统。

4.操作系统漏洞:由于一些操作系统的漏洞,黑客可以趁机在计算机系统中插入病毒程序。

二、计算机病毒的寻找方式

寻找计算机病毒的方式包括以下两种方法:

1.杀毒软件:杀毒软件是最常用的寻找病毒的方法。杀毒软件可以通过扫描计算机内存和硬盘,检查是否存在病毒程序,并且能够自动清除病毒。

2.手动查找:手动查找病毒的方式需要用户根据病毒的特点进行查找,较为繁琐且耗时长,但可以更精确地找到病毒。

三、计算机病毒防范方法

为了防止计算机病毒的入侵,用户需要采取以下措施:

1.不轻易打开未知来源的电子邮件附件和下载陌生的软件。

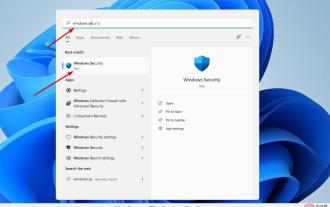

2.在计算机中安装杀毒软件,并进行定期杀毒。

3.定期检查系统安全漏洞,及时升级更新操作系统和软件。

4.长期保持用户的系统和软件处于最新版本状态,以及及时安装安全补丁和驱动程序。

5.定期备份数据和文件,防止数据丢失或泄露。

综上,计算机病毒入侵是计算机系统安全的一大威胁。用户可以通过安装杀毒软件、检查系统漏洞、定期备份数据等措施来预防病毒入侵,并在感染病毒时及时寻找和清除病毒。只有当用户和系统管理员充分意识到病毒入侵的重要性,并采取相应措施时,才能保证计算机系统的安全和稳定。

以上是计算机病毒入侵性探究及防范的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

如何修复 Windows 11 中的 SYSTEM PTE MISUSE 错误

Apr 14, 2023 pm 01:52 PM

如何修复 Windows 11 中的 SYSTEM PTE MISUSE 错误

Apr 14, 2023 pm 01:52 PM

如果您的计算机反复重新启动并显示蓝屏并显示错误SYSTEM PTE MISUSE,则表示页表条目 (PTE) 的访问方式不正确,这是由于硬件损坏或过时而导致的安全问题。这是 Windows 中遇到的最烦人的错误之一,可能会导致系统崩溃。因此,如果您遇到此问题,请不要紧张,因为在这里您将获得一些富有成效的解决方案来解决问题。什么是 SYSTEM PTE MISUSE 停止代码?SYSTEM PTE MISUSE 错误的检查值为 0x000000DA。这表明页表条目 (PTE) 被不当访问。这种类型

如何在 Windows 11 中清除 TPM:分步指南

May 04, 2023 pm 11:34 PM

如何在 Windows 11 中清除 TPM:分步指南

May 04, 2023 pm 11:34 PM

从Windows10和Windows11开始,TPM现在会立即初始化并由操作系统授予所有权,从而使它们更加安全。这与以前的操作系统相反,在以前的操作系统中,您将在继续操作之前初始化TPM并生成所有者密码。在继续清除Windows11中的TPM之前,请确保已为受其保护或加密的任何数据设置了备份和恢复解决方案。尽管必须先擦除TPM,然后才能安装新的操作系统,但在清除TPM后,绝大多数TPM功能很可能会继续正常运行。有几种方法可以清除Windows11的TPM芯片

计算机病毒入侵性探究及防范

Jun 11, 2023 am 08:39 AM

计算机病毒入侵性探究及防范

Jun 11, 2023 am 08:39 AM

计算机病毒是指一种能够自我复制并将自身插入到其他程序或文件中的恶意软件。计算机病毒的入侵可能会导致计算机系统出现故障、数据损坏或泄露,给用户带来严重的经济和安全损失。为了保障计算机系统的安全稳定,探究计算机病毒的入侵特点是非常重要的。一、计算机病毒的入侵方式计算机病毒入侵的方式非常多样化,常见的入侵方式包括以下几种:1.邮件附件:通过电子邮件发送携带病毒的附

计算机安全网络环境中并不能提供安全保护的是什么

Aug 01, 2022 pm 03:10 PM

计算机安全网络环境中并不能提供安全保护的是什么

Aug 01, 2022 pm 03:10 PM

计算机安全网络环境中并不能提供安全保护的是“信息语意的正确性”。网络安全技术从根本上说,就是通过解决网络安全方面存在的问题,来达到确保信息在网络环境中的存储、处理与传输的安全目标;所以计算机安全的网络环境中,能给信息的载体、信息处理和传输、信息的存储和访问提供安全保护,但是并不对信息语意的正确性提供安全保护。

PHP语言开发中如何避免SQL关键字注入攻击?

Jun 10, 2023 pm 05:41 PM

PHP语言开发中如何避免SQL关键字注入攻击?

Jun 10, 2023 pm 05:41 PM

随着互联网的发展,SQL注入攻击已经成为了网络安全中的一个严重问题。SQL注入攻击是指攻击者利用Web应用程序漏洞,向服务器提交恶意的SQL语句,从而实现非法访问和窃取敏感数据的一种攻击方式。而PHP语言作为Web开发中应用广泛的编程语言之一,也面临着SQL注入攻击的风险。在本文中,我们将介绍如何在PHP语言开发中避免SQL关键字注入攻击。一、了解SQL注入

学习安全防范:使用PHP避免XSS攻击

Jun 22, 2023 am 08:48 AM

学习安全防范:使用PHP避免XSS攻击

Jun 22, 2023 am 08:48 AM

在互联网时代,随着Web应用的不断普及和发展,注入和跨站点脚本攻击(XSS)已成为安全防范工作中的一个重点。其中,XSS攻击是攻击者通过在Web页面中插入恶意脚本来实现攻击的方式,而PHP作为一种服务器端脚本语言,在Web开发中广泛应用,如何使用PHP避免XSS攻击成为了开发人员必须面对的问题。首先,了解XSS攻击的实现方式对于预防XSS攻击至关重要。XSS

如何使用PHP表单防范安全焦虑

Jun 24, 2023 pm 04:51 PM

如何使用PHP表单防范安全焦虑

Jun 24, 2023 pm 04:51 PM

随着网络技术的不断发展,表单成为了网站交互设计中不可或缺的一部分。PHP作为一种常见的服务器端脚本语言,具有开发表单的工具和框架,可以让我们快速创建和处理表单,但与此同时也带来了安全焦虑。在本文中,我们将分享如何通过使用PHP表单来防范安全问题。接受输入之前进行过滤和验证输入过滤和验证是防范安全攻击的第一道防线。在接受用户输入前,应该进行有效的判定和检验。输

PC安全防范技巧及方法

Jun 11, 2023 am 09:36 AM

PC安全防范技巧及方法

Jun 11, 2023 am 09:36 AM

随着互联网的不断发展,人们的生活方式得到了极大的改变。在这个数字时代,电脑已成为人们日常工作和学习不可或缺的工具。但是在使用电脑的过程中,我们也会面临各种各样的安全问题。为了保护个人隐私和数据安全,我们需要掌握一定的PC安全防范技巧和方法。一、安装杀毒软件和防火墙软件在使用电脑之前,我们需要安装杀毒软件和防火墙软件。杀毒软件可以防止病毒、木马等恶意程序的进入