Beego中使用JWT实现身份验证

随着互联网和移动互联网的飞速发展,越来越多的应用需要进行身份验证和权限控制,而JWT(JSON Web Token)作为一种轻量级的身份验证和授权机制,在WEB应用中被广泛应用。

Beego是一款基于Go语言的MVC框架,具有高效、简洁、可扩展等优点,本文将介绍如何在Beego中使用JWT实现身份验证。

一、JWT简介

JSON Web Token(JWT)是一种开放标准(RFC 7519),用于在网络上传输身份和声明信息。它可以在各个系统之间安全地传输信息,因为它可以加密和数字签名信息。一个JWT由三部分组成:标头、声明和签名。其中标头和声明使用base64编码,签名使用密钥对数据进行加密。

二、Beego集成JWT

1.安装依赖

首先我们需要安装两个依赖包:

go get github.com/dgrijalva/jwt-go

go get github.com/astaxie/beego

2.创建JWT工具类

我们可以通过封装JWT的操作,创建一个JWT工具类,用于生成、验证JWT等操作。其中包括签发token、验证token、获取token中存储的信息等方法。代码如下:

package utils

import (

"errors"

"github.com/dgrijalva/jwt-go"

"time"

)

// JWT构造体

type JWT struct {

signingKey []byte

}

// 定义JWT参数

type CustomClaims struct {

UserID string `json:"userId"`

UserName string `json:"userName"`

jwt.StandardClaims

}

// 构造函数

func NewJWT() *JWT {

return &JWT{

[]byte("jwt-secret-key"),

}

}

// 生成token

func (j *JWT) CreateToken(claims CustomClaims) (string, error) {

token := jwt.NewWithClaims(jwt.SigningMethodHS256, claims)

return token.SignedString(j.signingKey)

}

// 解析token

func (j *JWT) ParseToken(tokenString string) (*CustomClaims, error) {

token, err := jwt.ParseWithClaims(tokenString, &CustomClaims{}, func(token *jwt.Token) (interface{}, error) {

if _, ok := token.Method.(*jwt.SigningMethodHMAC); !ok {

return nil, errors.New("签名方法不正确")

}

return j.signingKey, nil

})

if err != nil {

return nil, err

}

if claims, ok := token.Claims.(*CustomClaims); ok && token.Valid {

return claims, nil

}

return nil, errors.New("无效的token")

}3.使用JWT进行身份验证

在Beego中,我们可以使用中间件的方式来验证用户的身份,例如:

package controllers

import (

"myProject/utils"

"github.com/astaxie/beego"

"github.com/dgrijalva/jwt-go"

)

type BaseController struct {

beego.Controller

}

type CustomClaims struct {

UserID string `json:"userId"`

UserName string `json:"userName"`

jwt.StandardClaims

}

func (c *BaseController) Prepare() {

// 获取请求头中的token

tokenString := c.Ctx.Request.Header.Get("Authorization")

// 创建JWT实例

jwt := utils.NewJWT()

// 解析token,获取token中存储的用户信息

claims, err := jwt.ParseToken(tokenString)

if err != nil {

c.Data["json"] = "无效的token"

c.ServeJSON()

return

}

// 验证token中的用户信息

if claims.UserID != "123456" || claims.UserName != "test" {

c.Data["json"] = "用户信息验证失败"

c.ServeJSON()

return

}

}在以上代码中,我们首先获取请求头中的token,然后通过JWT解析token,获取其中存储的用户信息。最后,我们将token中的用户信息与我们数据库中存储的用户信息进行验证,验证通过后才能正常访问相关接口。

三、总结

通过以上的步骤,我们已经成功地集成了JWT身份验证机制,实现了在Beego应用中对用户身份的验证、权限控制等操作。但是需要注意的是,在实际应用中,我们需要确保JWT密钥的安全性,同时还需要考虑JWT中存储的信息是否合理。

以上是Beego中使用JWT实现身份验证的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

如何在Safari中禁用隐私浏览身份验证:iOS 17的操作指南

Sep 11, 2023 pm 06:37 PM

如何在Safari中禁用隐私浏览身份验证:iOS 17的操作指南

Sep 11, 2023 pm 06:37 PM

在iOS17中,Apple在其移动操作系统中引入了几项新的隐私和安全功能,其中之一是能够要求对Safari中的隐私浏览选项卡进行二次身份验证。以下是它的工作原理以及如何将其关闭。在运行iOS17或iPadOS17的iPhone或iPad上,如果您在Safari中打开了任何“隐私浏览”选项卡,然后退出会话或应用程序,Apple的浏览器现在需要面容ID/TouchID身份验证或密码才能再次访问它们。换句话说,如果有人在解锁您的iPhone或iPad时拿到了它,他们仍然无法在不知道您的密码的情况下查看

PHP中的安全JWT令牌生成与验证技术解析

Jul 01, 2023 pm 06:06 PM

PHP中的安全JWT令牌生成与验证技术解析

Jul 01, 2023 pm 06:06 PM

PHP中的安全JWT令牌生成与验证技术解析随着网络应用的发展,用户身份验证和授权变得越来越重要。JsonWebToken(JWT)是一种用于在网络应用中安全传输信息的开放标准(RFC7519)。在PHP开发中,使用JWT令牌来实现用户身份验证和授权已成为一种常见的做法。本文将介绍PHP中的安全JWT令牌生成与验证技术。一、JWT基础知识在了解如何生成与

PHP中的OAuth:创建一个JWT授权服务器

Jul 28, 2023 pm 05:27 PM

PHP中的OAuth:创建一个JWT授权服务器

Jul 28, 2023 pm 05:27 PM

PHP中的OAuth:创建一个JWT授权服务器随着移动应用和前后端分离的趋势的兴起,OAuth成为了现代Web应用中不可或缺的一部分。OAuth是一种授权协议,通过提供标准化的流程和机制,用于保护用户的资源免受未经授权的访问。在本文中,我们将学习如何使用PHP创建一个基于JWT(JSONWebTokens)的OAuth授权服务器。JWT是一种用于在网络中

使用Slim框架中的中间件实现用户身份验证

Jul 29, 2023 am 10:22 AM

使用Slim框架中的中间件实现用户身份验证

Jul 29, 2023 am 10:22 AM

使用Slim框架中的中间件实现用户身份验证随着Web应用程序的发展,用户身份验证成为了一个至关重要的功能。为了保护用户的个人信息和敏感数据,我们需要一种可靠的方法来验证用户的身份。在本文中,我们将介绍如何使用Slim框架的中间件来实现用户身份验证。Slim框架是一个轻量级的PHP框架,它提供了一种简单、快速的方式来构建Web应用程序。其中一个强大的特性是中间

五个精选的Go语言开源项目,带你探索技术世界

Jan 30, 2024 am 09:08 AM

五个精选的Go语言开源项目,带你探索技术世界

Jan 30, 2024 am 09:08 AM

在当今科技快速发展的时代,编程语言也如雨后春笋般涌现出来。其中一门备受瞩目的语言就是Go语言,它以其简洁、高效、并发安全等特性受到了许多开发者的喜爱。Go语言以其强大的生态系统而著称,其中有许多优秀的开源项目。本文将介绍五个精选的Go语言开源项目,带领读者一起探索Go语言开源项目的世界。KubernetesKubernetes是一个开源的容器编排引擎,用于自

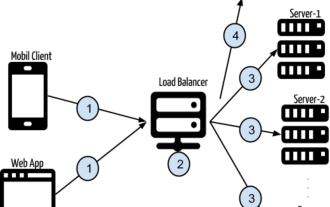

使用Angular和Node进行基于令牌的身份验证

Sep 01, 2023 pm 02:01 PM

使用Angular和Node进行基于令牌的身份验证

Sep 01, 2023 pm 02:01 PM

身份验证是任何Web应用程序中最重要的部分之一。本教程讨论基于令牌的身份验证系统以及它们与传统登录系统的区别。在本教程结束时,您将看到一个用Angular和Node.js编写的完整工作演示。传统身份验证系统在继续基于令牌的身份验证系统之前,让我们先看一下传统的身份验证系统。用户在登录表单中提供用户名和密码,然后点击登录。发出请求后,通过查询数据库在后端验证用户。如果请求有效,则使用从数据库中获取的用户信息创建会话,然后在响应头中返回会话信息,以便将会话ID存储在浏览器中。提供用于访问应用程序中受

在Beego中使用Docker和Kubernetes进行生产部署和管理

Jun 23, 2023 am 08:58 AM

在Beego中使用Docker和Kubernetes进行生产部署和管理

Jun 23, 2023 am 08:58 AM

随着互联网的快速发展,越来越多的企业开始将其应用程序迁移到云平台上。而在云平台上进行应用的部署和管理,Docker和Kubernetes已经成为了两种非常流行和强大的工具。Beego是一个使用Golang开发的Web框架,它提供了诸如HTTP路由、MVC分层、日志记录、配置管理、Session管理等丰富的功能。在本文中,我们将介绍如何使用Docker和Kub

如何使用JWT在PHP应用中实现身份验证和授权

Aug 03, 2023 pm 10:17 PM

如何使用JWT在PHP应用中实现身份验证和授权

Aug 03, 2023 pm 10:17 PM

如何使用JWT在PHP应用中实现身份验证和授权引言:随着互联网的快速发展,身份验证和授权在Web应用程序中变得日益重要。JSONWebToken(JWT)是一种流行的认证和授权机制,它在PHP应用中广泛应用。本文将介绍如何使用JWT在PHP应用中实现身份验证和授权,并提供代码示例,帮助读者更好地理解JWT的使用方法。一、JWT简介JSONWebTo