Linux开发coredump文件分析实战分享

前言:

在嵌入式Linux开发中,分析coredump文件是一种常用的方法,我们经常可以在网络上找到相关的使用教程。然而,很少有介绍如何分析多线程应用程序的coredump文件的文章。今天我来分享一些我在实际使用中遇到的案例,希望能给大家提供一些帮助。由于代码和篇幅的限制,我只会描述我认为比较有特色的问题,并以框架思维去解决许多遇到的coredump文件的情况。

作者:良知犹存

转载授权以及围观:欢迎关注微信公众号:羽林君

或者添加作者个人微信:become_me

情节介绍:

在调试一个功能时,我产生了一些coredump文件,并且出现了不同的程序报错情况。通过这个机会,我想分享给大家。一般而言,coredump文件产生的原因可能是空指针、数组越界、多线程多次释放、堆栈溢出等等。在这里我按照自己遇到的情况挑选了一些具有代表性的问题,与大家分享一些简单的解决思路。

首先,要进行相应的调试,我们需要使用gdb工具。在开始分析coredump文件之前,需要熟悉一下gdb的各个命令。下面是我之前写的两篇关于gdb调试的文章:

一文入门Linux下gdb调试(一)

一文入门Linux下gdb调试(二)

因此,本文将不再赘述这些内容,只着重介绍在分析coredump文件时,我们需要进行的实际操作。

首先,我们需要使用带有调试信息的可执行文件进行调试。

gdb executable_file coredump_file

示例一:指针初始化失败

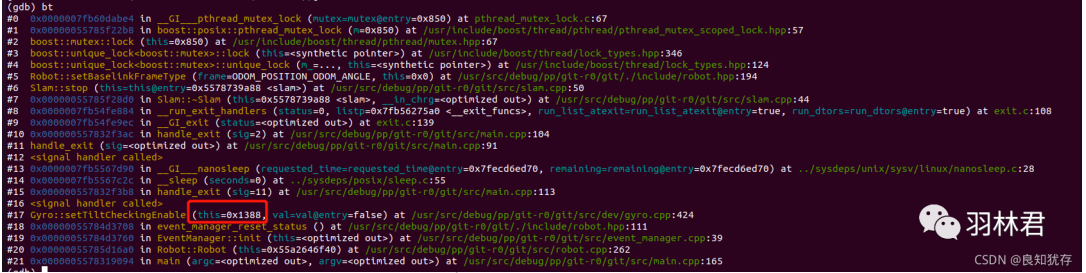

进入之后第一件事情就是 使用 bt命令查看堆栈信息

在这个coredump文件中,我们很容易看到一个函数的传入地址和类成员函数有明显的数据区别。如此明显的部分我们就可以直接下定论之后,进行细节查看。

f n

通过帧编号来选择帧,帧编号可以通过 bt 命令来查看。

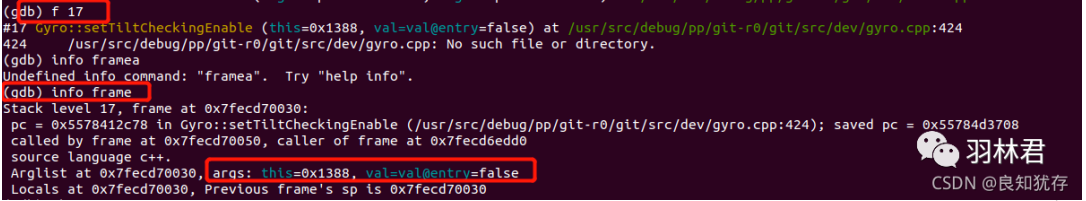

我们查看对应的第 17帧的堆栈信息

通过上面截图我们可以看到在第17帧中 this这个类实体化的地址出现了问题。

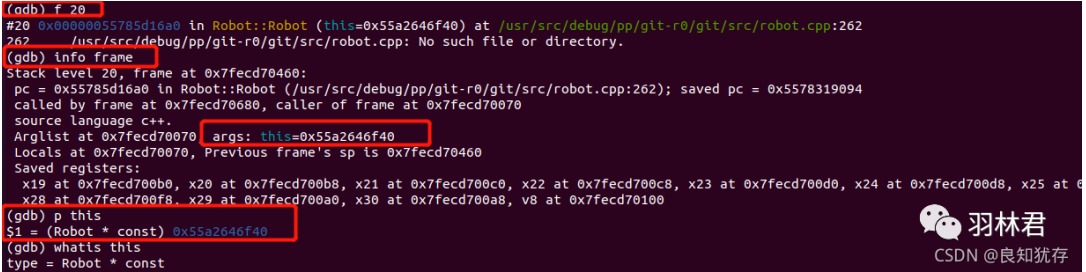

为了对比我们又查看了对应20帧的堆栈信息以及对应帧的详细信息

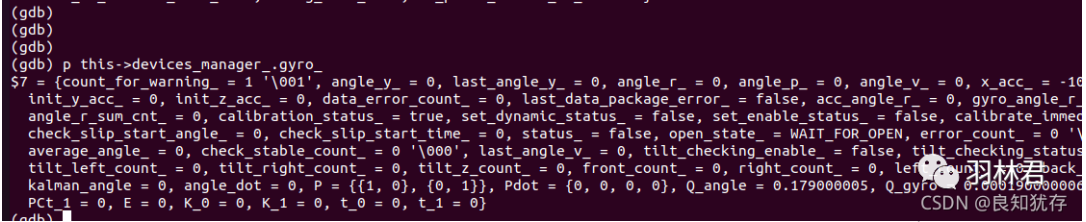

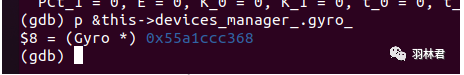

然后我们需要确认该指针是什么什么出现问题的,进行第20帧数据的详细查看。其中我们用p命令查看该类下面的对应的和17帧this的关系,确认gyro_在这个函数执行的时候,地址是否正确。

从上面来看在此处函数执行的时候,对应的gyro的地址还没有变成错误的0x1388。

从这里我们基本可以确认到,函数从 第20帧对应位置执行之后再到17帧的函数的时候,执行函数的地址发生了改变 然后开始进入校对代码的环节。

这个时候校对不是看代码执行的具体情况,因为发生问题的部分已经是被修改了指针地址。所以我们需要从全局去看这个实体类被进行实体化和释放操作的地方。

最终找到了一个出现线程调用先后顺序导致变量没有准备好,出现的死机情况。

示例二:另一个指针问题

进入之后第一件事情 使用 bt命令查看堆栈信息

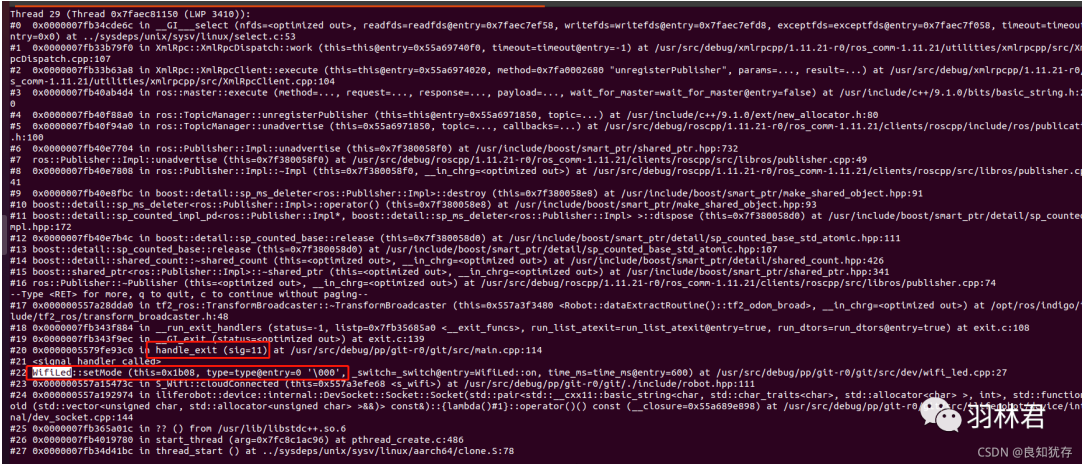

这个coredump文件在使用bt命令之后发现 此处的堆栈信息看上去都很正常,无法显示出代码在哪里了出现了问题。

这个时候我们就要考虑多线程时候,堆栈信息不一定直接捕获到对应线程,我们需要打开所有线程里面的堆栈信息。

thread apply all bt

除了bt大家也可以打印自己需要的其他信息

thread apply all command //所有线程都执行命令

对应打印出所有线程的堆栈信息之后,我们就进行一点点查看,但是如果你的代码定义了 信号处理函数,例如我使用了 handle_exit进行处理,然后我就在所有线程堆栈信息里面去搜索对应最后面信号处理的函数,再往回查看程序执行的过程。

此时我们发现led一个实体化类的的初始地址出现了问题,最后校验代码,发现了这个bug。

示例三:内存溢出

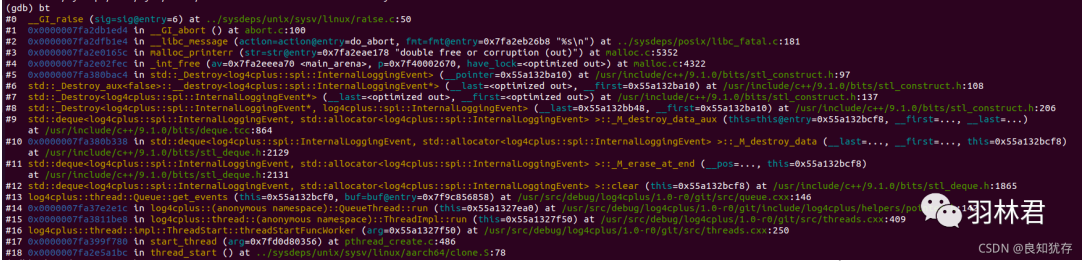

进入之后第一件事情 使用 bt命令查看堆栈信息

此时发现当前堆栈信息也无法进行定位到问题。

然后我们使用了thread apply all bt 但是第一遍我们没有看到对应的hand_exit函数

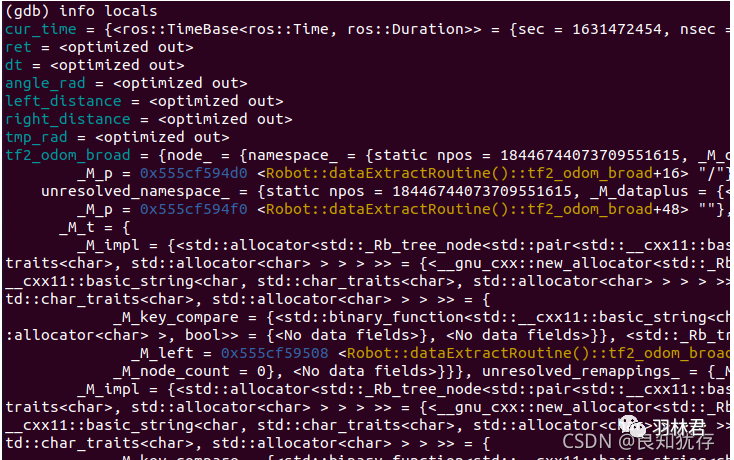

然后我们使用 info locals查看一下保存的本地变量的信息

info f addr打印通过addr指定帧的信息。info args打印函数变量的值。

info locals打印本地变量的信息。

info catch打印出当前的函数中的异常处理信息。

本地变量也没有一些明显表示出指针错误、数据越界的一些显示。

所以 我们又使用 p 指令打印帧信息里面保存的变量信息。

通过打印这些我们认为出错率比较高的变量信息,可以辅助我们进行判断。不过本次打印也没办法确认到问题位置。

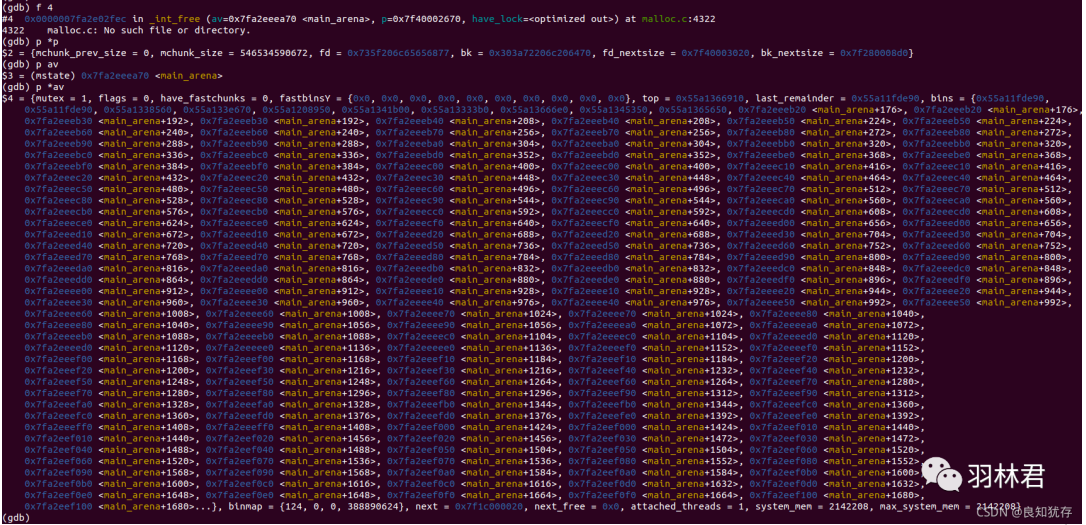

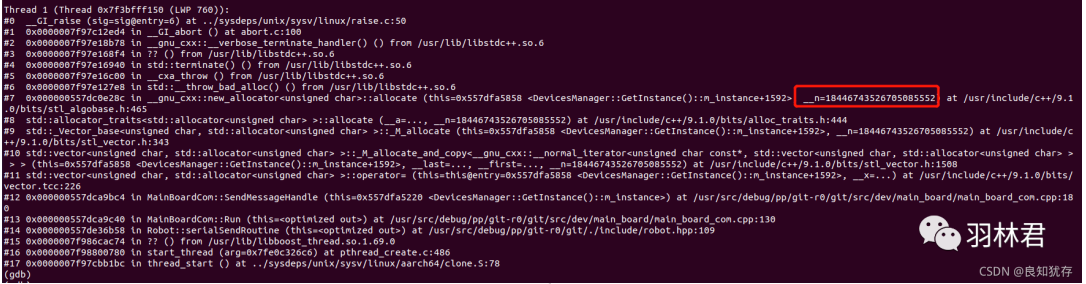

然后我们重新看全部线程的堆栈信息。最终看到了一个异常的参数,这个值很大,有些异常。

紧接着我们进行查看对应的源码位置,因为是C++的库,所以我们直接看编译位置的代码。

先看 第7 帧 信息显示的stl_algobase.h:465

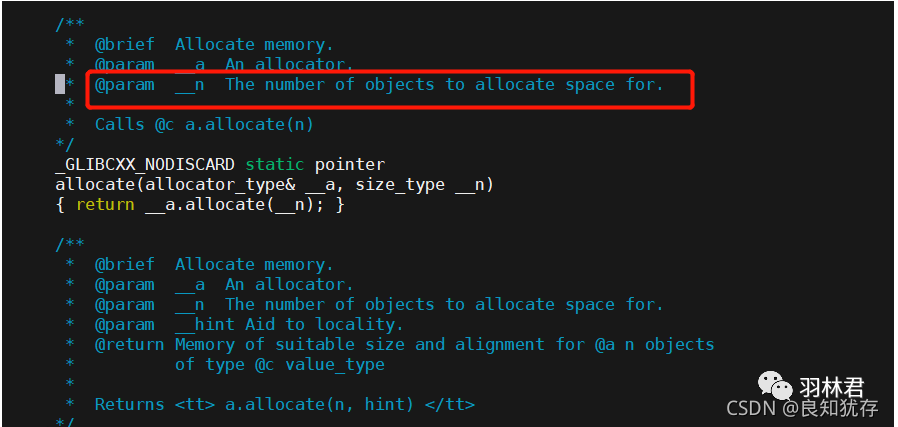

打开对应的代码位置之后发现**__n**参数 是进行分配空间的数量的参数。

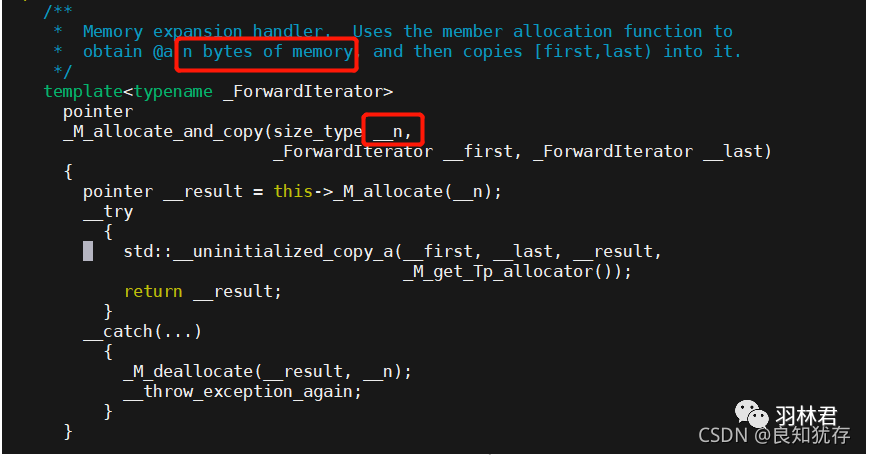

再次查看执行前后的 stl_vector.h:343

而现在传入的__n大约是大于亿的单位值,而代码实际工作的位置是不需要这么大的空间分配的。所以确认是此处有问题,对照代码执行的位置以及对应变量的全局使用情况,最后基本定性为队列在多线程使用中,锁没有使用好,导致多个线程在极端情况下,输出和输入操作会对同一个区域进行,导致了此次代码死机。

结语

这就是我分享的项目中分析coredump文件的情况,如果大家有更好的想法和需求,也欢迎大家加我好友交流分享哈。

此外除了我文中使用的这些命令,大家也可以辅助gbd调试的更多命令来检查我们coredump文件。例如查看汇编代码等等。网上关于gdb调试命令的文章还是有很多,大家也可以辅助看其他文章命令使用。

以上是Linux开发coredump文件分析实战分享的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

centos和ubuntu的区别

Apr 14, 2025 pm 09:09 PM

centos和ubuntu的区别

Apr 14, 2025 pm 09:09 PM

CentOS 和 Ubuntu 的关键差异在于:起源(CentOS 源自 Red Hat,面向企业;Ubuntu 源自 Debian,面向个人)、包管理(CentOS 使用 yum,注重稳定;Ubuntu 使用 apt,更新频率高)、支持周期(CentOS 提供 10 年支持,Ubuntu 提供 5 年 LTS 支持)、社区支持(CentOS 侧重稳定,Ubuntu 提供广泛教程和文档)、用途(CentOS 偏向服务器,Ubuntu 适用于服务器和桌面),其他差异包括安装精简度(CentOS 精

centos如何安装

Apr 14, 2025 pm 09:03 PM

centos如何安装

Apr 14, 2025 pm 09:03 PM

CentOS 安装步骤:下载 ISO 映像并刻录可引导媒体;启动并选择安装源;选择语言和键盘布局;配置网络;分区硬盘;设置系统时钟;创建 root 用户;选择软件包;开始安装;安装完成后重启并从硬盘启动。

Centos停止维护2024

Apr 14, 2025 pm 08:39 PM

Centos停止维护2024

Apr 14, 2025 pm 08:39 PM

CentOS将于2024年停止维护,原因是其上游发行版RHEL 8已停止维护。该停更将影响CentOS 8系统,使其无法继续接收更新。用户应规划迁移,建议选项包括CentOS Stream、AlmaLinux和Rocky Linux,以保持系统安全和稳定。

docker原理详解

Apr 14, 2025 pm 11:57 PM

docker原理详解

Apr 14, 2025 pm 11:57 PM

Docker利用Linux内核特性,提供高效、隔离的应用运行环境。其工作原理如下:1. 镜像作为只读模板,包含运行应用所需的一切;2. 联合文件系统(UnionFS)层叠多个文件系统,只存储差异部分,节省空间并加快速度;3. 守护进程管理镜像和容器,客户端用于交互;4. Namespaces和cgroups实现容器隔离和资源限制;5. 多种网络模式支持容器互联。理解这些核心概念,才能更好地利用Docker。

Centos停止维护后的选择

Apr 14, 2025 pm 08:51 PM

Centos停止维护后的选择

Apr 14, 2025 pm 08:51 PM

CentOS 已停止维护,替代选择包括:1. Rocky Linux(兼容性最佳);2. AlmaLinux(与 CentOS 兼容);3. Ubuntu Server(需要配置);4. Red Hat Enterprise Linux(商业版,付费许可);5. Oracle Linux(与 CentOS 和 RHEL 兼容)。在迁移时,考虑因素有:兼容性、可用性、支持、成本和社区支持。

centos停止维护后怎么办

Apr 14, 2025 pm 08:48 PM

centos停止维护后怎么办

Apr 14, 2025 pm 08:48 PM

CentOS 停止维护后,用户可以采取以下措施应对:选择兼容发行版:如 AlmaLinux、Rocky Linux、CentOS Stream。迁移到商业发行版:如 Red Hat Enterprise Linux、Oracle Linux。升级到 CentOS 9 Stream:滚动发行版,提供最新技术。选择其他 Linux 发行版:如 Ubuntu、Debian。评估容器、虚拟机或云平台等其他选项。

docker desktop怎么用

Apr 15, 2025 am 11:45 AM

docker desktop怎么用

Apr 15, 2025 am 11:45 AM

如何使用 Docker Desktop?Docker Desktop 是一款工具,用于在本地机器上运行 Docker 容器。其使用步骤包括:1. 安装 Docker Desktop;2. 启动 Docker Desktop;3. 创建 Docker 镜像(使用 Dockerfile);4. 构建 Docker 镜像(使用 docker build);5. 运行 Docker 容器(使用 docker run)。

vscode需要什么电脑配置

Apr 15, 2025 pm 09:48 PM

vscode需要什么电脑配置

Apr 15, 2025 pm 09:48 PM

VS Code 系统要求:操作系统:Windows 10 及以上、macOS 10.12 及以上、Linux 发行版处理器:最低 1.6 GHz,推荐 2.0 GHz 及以上内存:最低 512 MB,推荐 4 GB 及以上存储空间:最低 250 MB,推荐 1 GB 及以上其他要求:稳定网络连接,Xorg/Wayland(Linux)