shell 运行原理和 Linux 权限详解

Linux,严谨来说,是一个操作系统的核心。也就是说,一般用户无法直接调用核心。为了与核心进行通信,我们需要通过核心的“外壳”程序,也就是所谓的 shell。Shell是一个命令行解释器,它接收用户输入的命令并将其转化为系统执行的操作代码。Shell根据命令的类型可以调用不同的系统函数来完成不同的操作。因此,我们可以通过Shell来执行各种各样的命令和操作,实现我们对系统的控制和管理。简而言之,Shell扮演了用户与底层内核进行通信的桥梁。

如何理解?为什么不能直接使用 kernel?

“

从技术角度,Shell 的最简单定义:命令行解释器(command Interpreter)主要包含:

”

将使用者的命令翻译给核心(kernel)处理。 同时,将核心的处理结果翻译给使用者。

“

注意:shell 是所有外壳程序的统称,bash 是一种具体的 shell。例如:centos 7 外壳程序 :bash

”

- 对比 windows GUI,我们操作 windows 不是直接操作 windows 内核,而是通过图形接口,点击,从而完成我们的操作(比如进入 D 盘的操作,我们通常是双击 D 盘盘符. 或者运行起来一个应用程序)。

- shell 对于 Linux,有相同的作用,主要是对我们的指令进行解析,解析指令给 Linux 内核。反馈结果在通过内核运行出结果,通过 shell 解析给用户。

- shell 运行原理

shell是做命令行解释的 对系统有危害性的命令会被阻止从而保护操作系统 其好处为子进程出现任何问题都不会影响父进程shell

- 帮助理解:

- 如果说你是一个闷骚且害羞的程序员,那 shell 就像媒婆

- 操作系统内核就是你们村头漂亮的且有让你心动的 MM 小花。

- 你看上了小花,但是有不好意思直接表白,那就让你你家人找媒婆帮你提亲

- 所有的事情你都直接跟媒婆沟通,由媒婆转达你的意思给小花

- 而我们找到媒婆姓王,所以我们叫它王婆,它对应我们常使用的 bash。

- Linux 权限

2.1 权限的概念

- Linux 下有两种用户:超级用户(root)、普通用户。

- 超级用户:可以再 linux 系统下做任何事情,不受限制

- 普通用户:在 linux 下做有限的事情。

- 超级用户的命令提示符是 “#”,普通用户的命令提示符是 “$”。

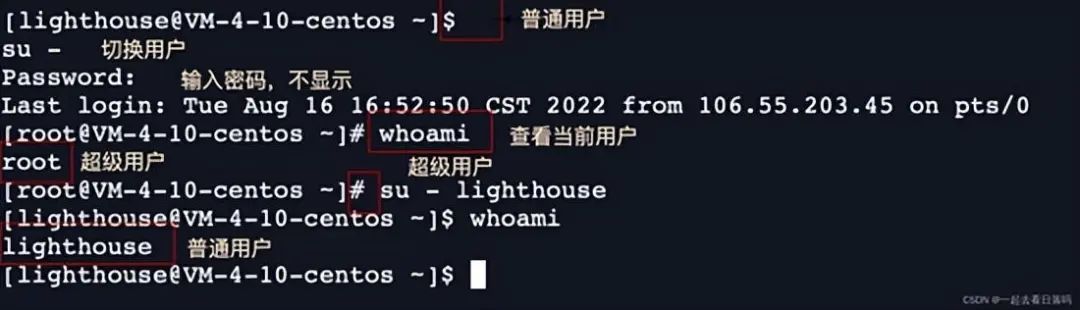

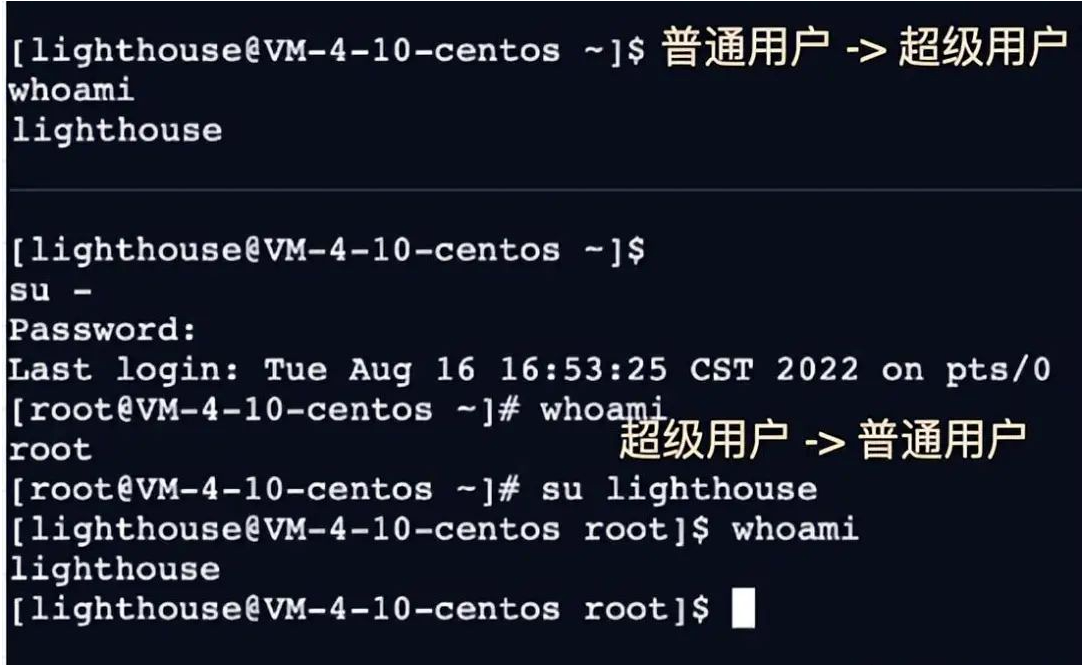

- 用户切换的命令

命令:su [用户名]

功能:切换用户。

“

例如,要从 root 用户切换到普通用户 user,则使用 su user。要从普通用户 user 切换到 root 用户则使用 suroot(root 可以省略),此时系统会提示输入 root 用户的口令。

”

- 切换到 root:用 su -,我们可以切换到 root 用户(此时输入 root 账号密码,密码是不会回显在屏幕上的)

- 切换回普通用户:用 su – 用户名 切回普通用户,(此时不用输入密码,但是我们不建议这样切回,因为使用 su – 命令时,会创建更多的 bash 进程)

- 推荐的切换回普通用户:输入 exit 或者敲击 Ctrl+d,回退到普通用户

2.2 权限管理

- 什么是权限

“

权限本质上是决定某件事情,某人能否做。

”

- 针对人:例如我是这间房子的主人所以我可以自由进出这个房子

- 针对事物:我想去吃一台电脑、我想在面包上玩英雄联盟、看电影。面包能吃,但是电脑不能吃、你可以吃面包,但是不能吃电脑;这里面包括了两个属性。

“

文件受人的影响和文件受本身自身特点 (事物属性) 的影响 所以文件权限 = 人 + 事物属性

”

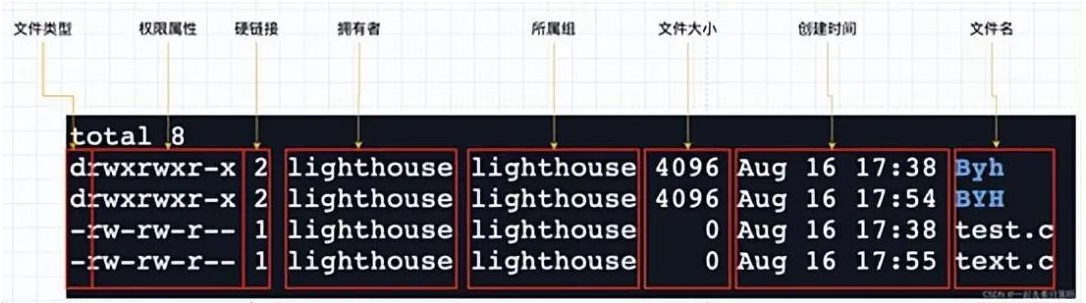

文件权限属性:r(读)、w(写)、x(执行权限)

人 (不是特定具体的人,而是一种角色):拥有者、所属组、other (其它)

- 文件访问者的分类(人)

- 文件和文件目录的所有者:u—User(中国平民 法律问题)

- 文件和文件目录的所有者所在的组的用户:g—Group(不多说)

- 其它用户:o—Others (外国人)

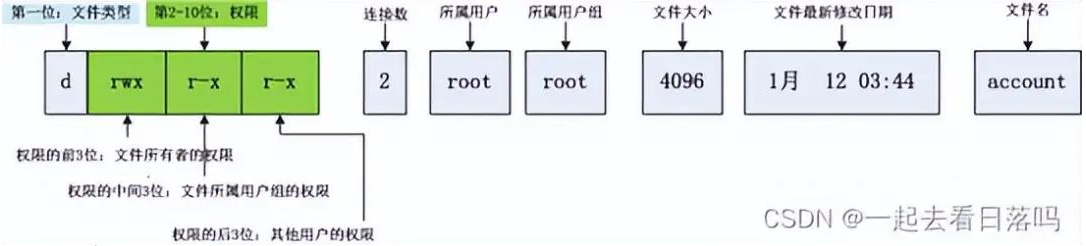

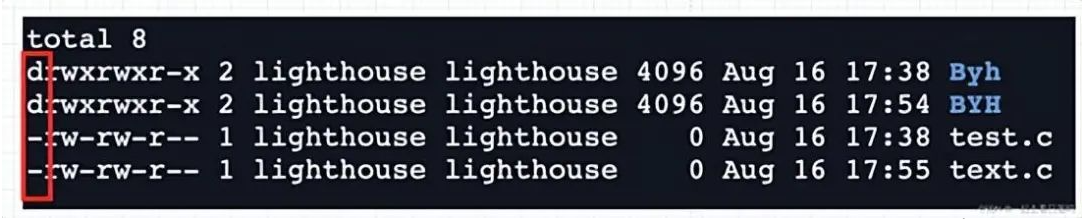

- 文件类型和访问权限(事物属性)

“

使用命令 ls -l (ll) 显示的多列属性的第一列对应的字符来区分它的文件类型。

”

“

不需要列出 other,因为不是拥有者和所属组的就是 other 了

”

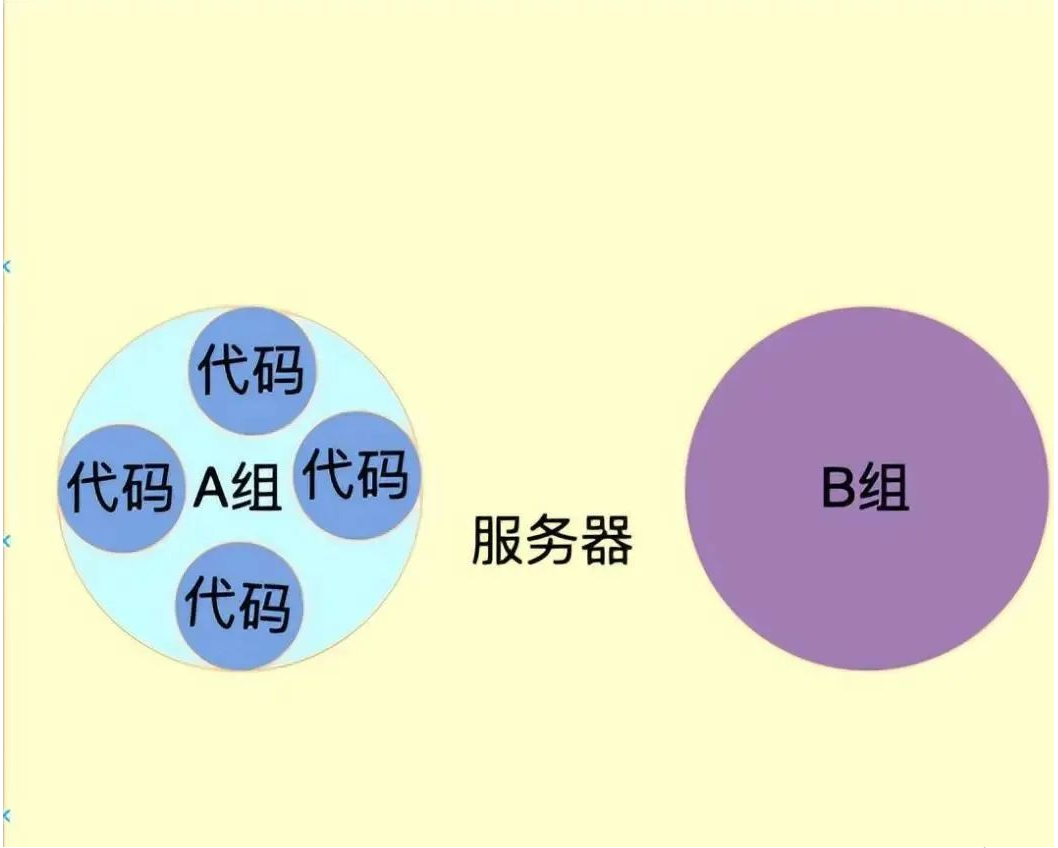

帮助理解 – 拥有者和所属组

“

我们举个简单的例子,在一家公司内部,两个项目组,要完成同样的代码任务,他们之间彼此是互相竞争的关系,但是公司给他们提供的服务器只有一个,他们完成的代码要提交上去,这是你写的代码,肯定只是想让你和你的组员组长能看到,不想你的竞争对手组看到,这就产生了所属组的概念。

”

文件类型

- d:文件夹

- -:普通文件

- l:软链接(类似 Windows 的快捷方式)

- b:块设备文件(例如硬盘、光驱等)

- p:管道文件

- c:字符设备文件(例如屏幕等串口设备)

- s:套接口文件

- 基本权限

i. 读(r/4):Read 对文件而言,具有读取文件内容的权限;对目录来说,具有浏览该目录信息的权限

ii. 写(w/2):Write 对文件而言,具有修改文件内容的权限;对目录来说具有删除移动目录内文件的权限

iii. 执行(x/1):execute 对文件而言,具有执行文件的权限;对目录来说,具有进入目录的权限

iv.“—” 表示不具有该项权限

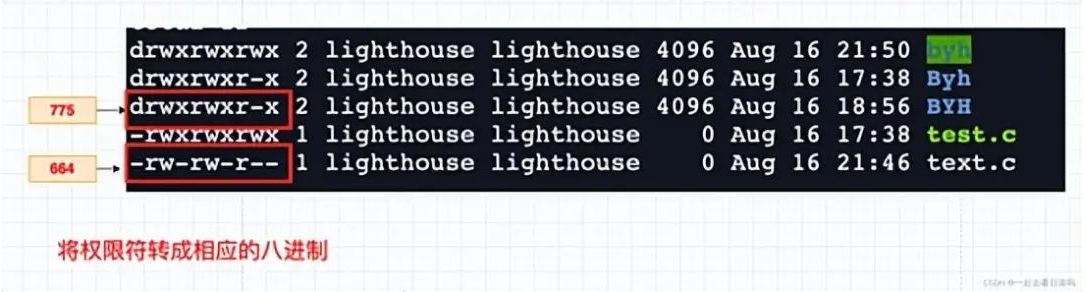

2.3 文件权限值的表示方法

字符表示方法

| Linux 表示 | 说明 | Linux | 说明 |

|---|---|---|---|

| r – – | 只读 | – w – | 仅可写 |

| – – x | 仅可执行 | r w – | 可读可写 |

| – w x | 可写可执行 | r – x | 可读可执行 |

| r w x | 可读可写可执行 | – – – | 无权限 |

八进制数值表示方法

| 权限符号 (读写执行) | 八进制 | 二进制 |

|---|---|---|

| r | 4 | 1 0 0 |

| w | 2 | 0 1 0 |

| x | 1 | 0 0 1 |

| r w | 6 | 1 1 0 |

| r x | 5 | 1 0 1 |

| w x | 3 | 0 1 1 |

| r w x | 7 | 1 1 1 |

| – – – | 0 | 0 0 0 |

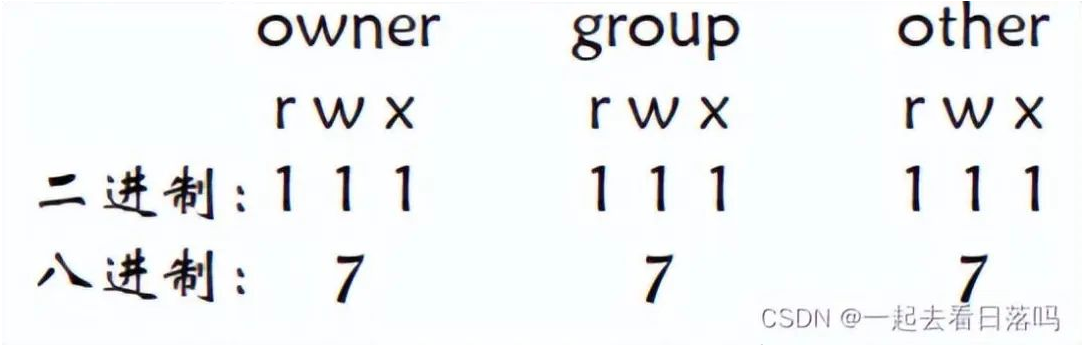

权限更改

$ chmod 777 text.c $ chmod 000 text.c $ chmod 640 text.c

2.4 文件访问权限的相关设置方法

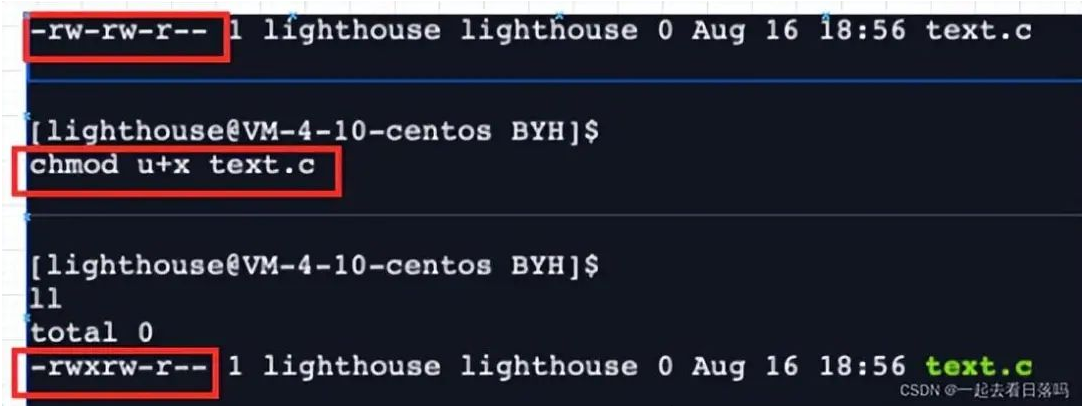

chmod

- 功能:设置文件的访问权限

- 格式:chmod [参数] 权限 文件名

- 常用选项:

R -> 递归修改目录文件的权限

说明:只有文件的拥有者和 root 才可以改变文件的权限

- chmod 命令权限值得格式

① 用户表示符 +/-= 权限字符

- +: 向权限范围增加权限代号所表示的权限

- -: 向权限范围取消权限代号所表示的权限

-

=: 向权限范围赋予权限代号所表示的权限

用户符号: - u:拥有者

- g:拥有者同组用

- o:其它用户

- a:所有用户

示例:

“

注意:chmod 可以给拥有者,所属组,其他用户同时修改权限,中间用逗号隔开

”

“

如果要修改不是自己的文件的时候需要 sudo 临时权限提升或者直接切成 root 身份

”

- sudo chmod 用户表示符 +/-= 权限字符 文件名

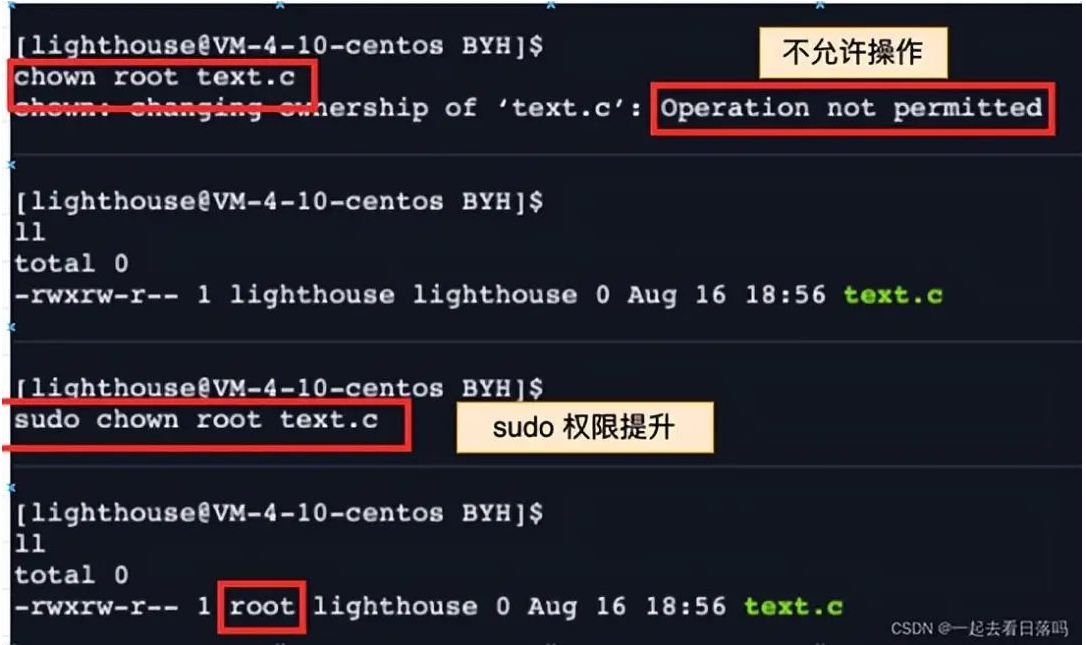

chown

功能:修改文件的拥有者

格式:chown [参数] 用户名 文件名

实例:

$ sudo chown root test.c// 修改拥有者 $ sudo chown lighthouse test.c// 修改拥有者 $ sudo chown :lighthouse test.c// 修改所属组 $ sudo chown lighthouse:lighthouse test.c// 可以将拥有者、所属组同时修改 $ sudo chown root:root test.c// 可以将拥有者、所属组同时修改

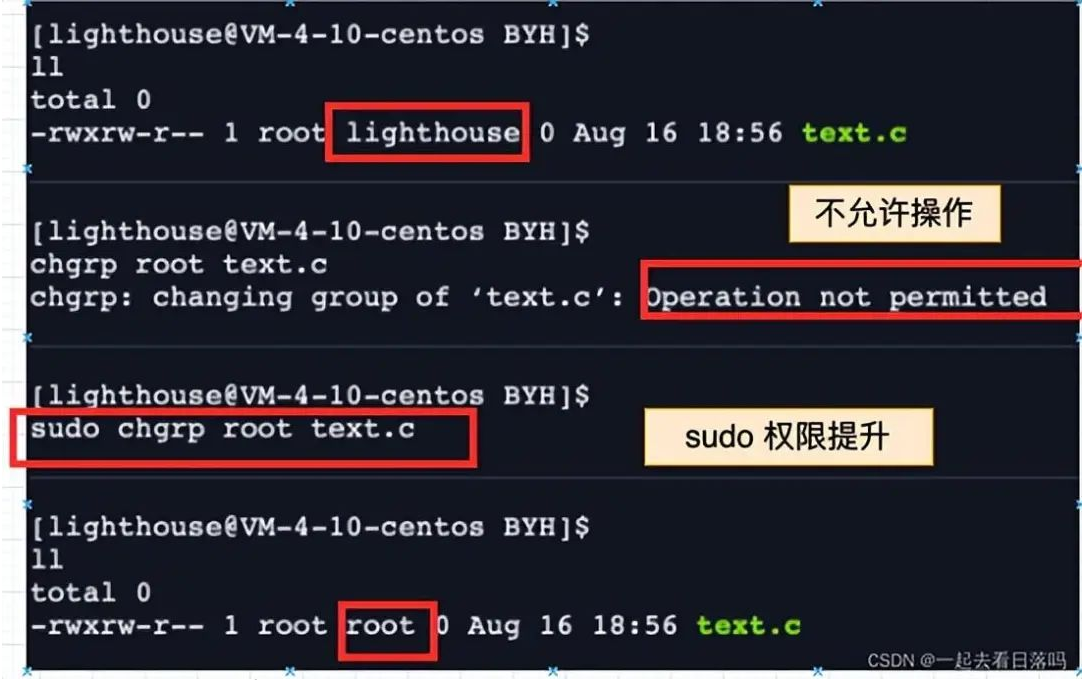

chgrp

功能:修改文件或目录的所属组

格式:chgrp [参数] 用户组名 文件名

常用选项:-R 递归修改文件或目录的所属组

实例:

$ sudo chgrp root text.c $ sudo chgrp lighthouse text.c

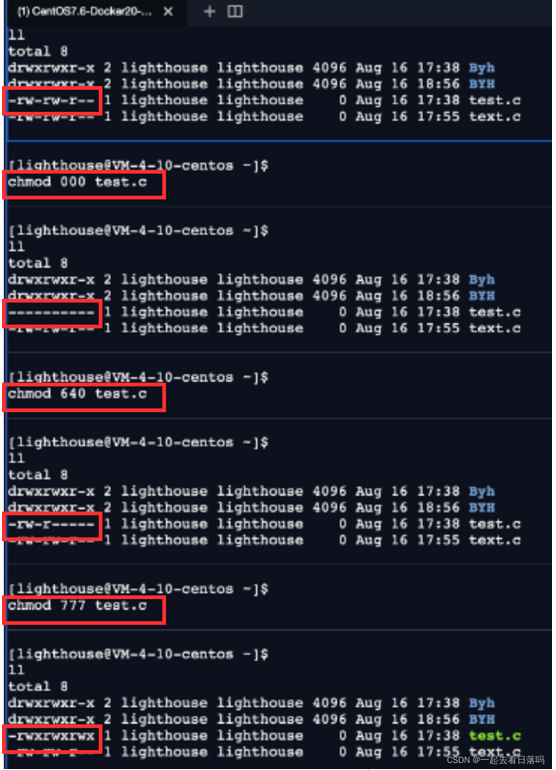

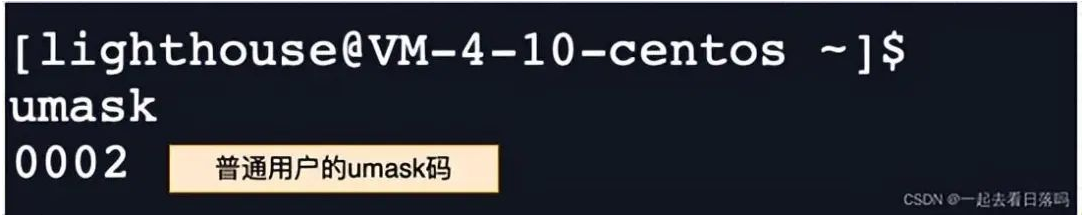

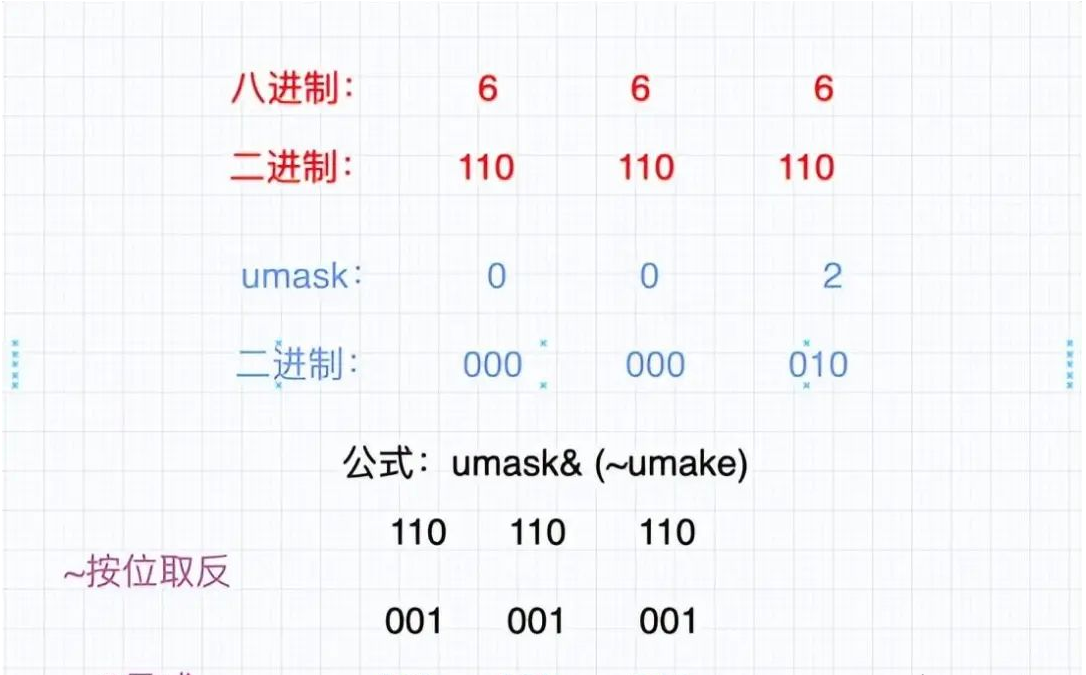

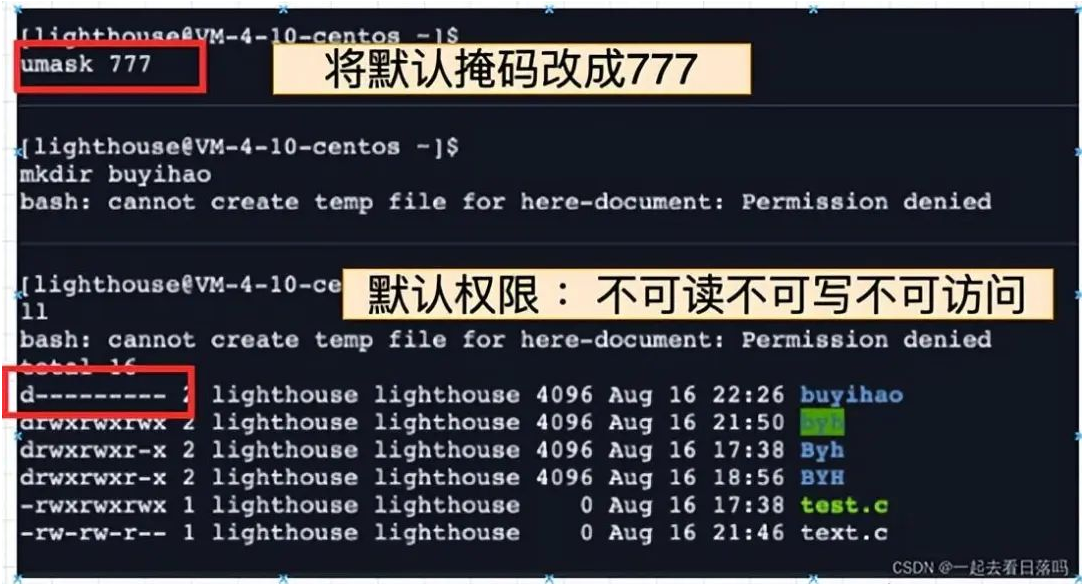

2.4 修改文件的掩码

umask

功能:查看或修改文件掩码

语法:umask 权限值

新建文件夹默认权限 = 0666

新建目录默认权限 = 0777

“

但是我们观察到,新建的文件和目录并不是默认的起始权限,这里是什么原因呢?

”

“

原因就是创建文件或目录的时候还要受到 umask 的影响。假设默认权限是 mask,则实际创建的出来的文件权限是:umask & ~umask

”

- 我们也可以通过修改文件的 umask 码值来修改文件的权限:

说明:将现有的存取权限减去权限掩码后,即可产生建立文件时预设权限。超级用户默认掩码值为 0022,普通用户默认为 0002。

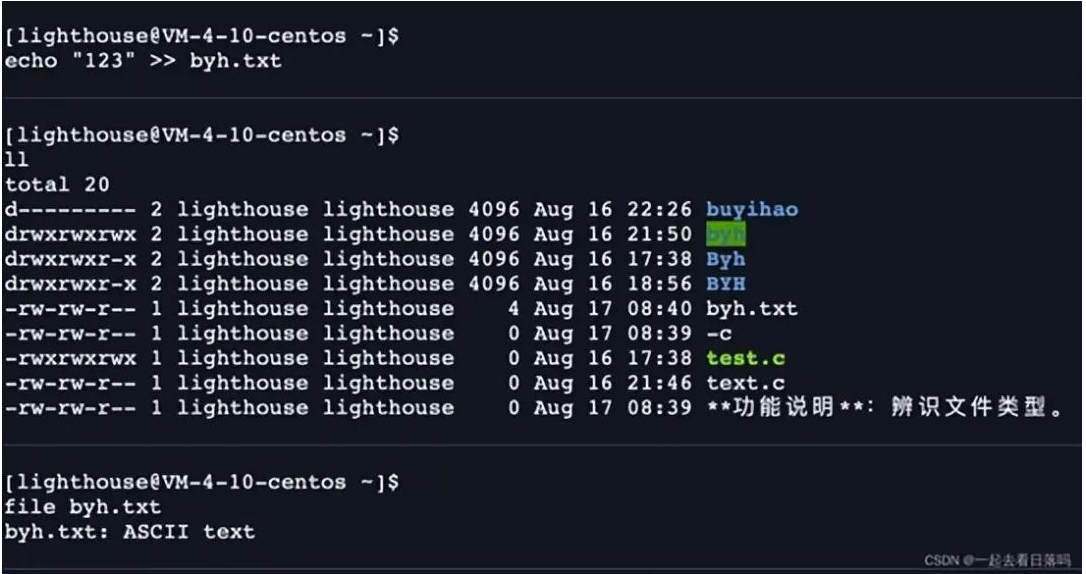

2.5 file 指令

file

功能说明:辨识文件类型。

语法:file [选项] 文件或目录…

常用选项:

-c 详细显示指令执行过程,便于排错或分析程序执行的情形。

-z 尝试去解读压缩文件的内容。

- 目录权限

面试题:进入一个目录要什么权限?

- 可读权限: 如果目录没有可读权限,则无法用 ls 等命令查看目录中的文件内容.

- 可写权限: 如果目录没有可写权限,则无法在目录中创建文件, 也无法在目录中删除文件.

- 可执行权限:如果没有目录可执行权限,则无法 cd 到目录中

x r w

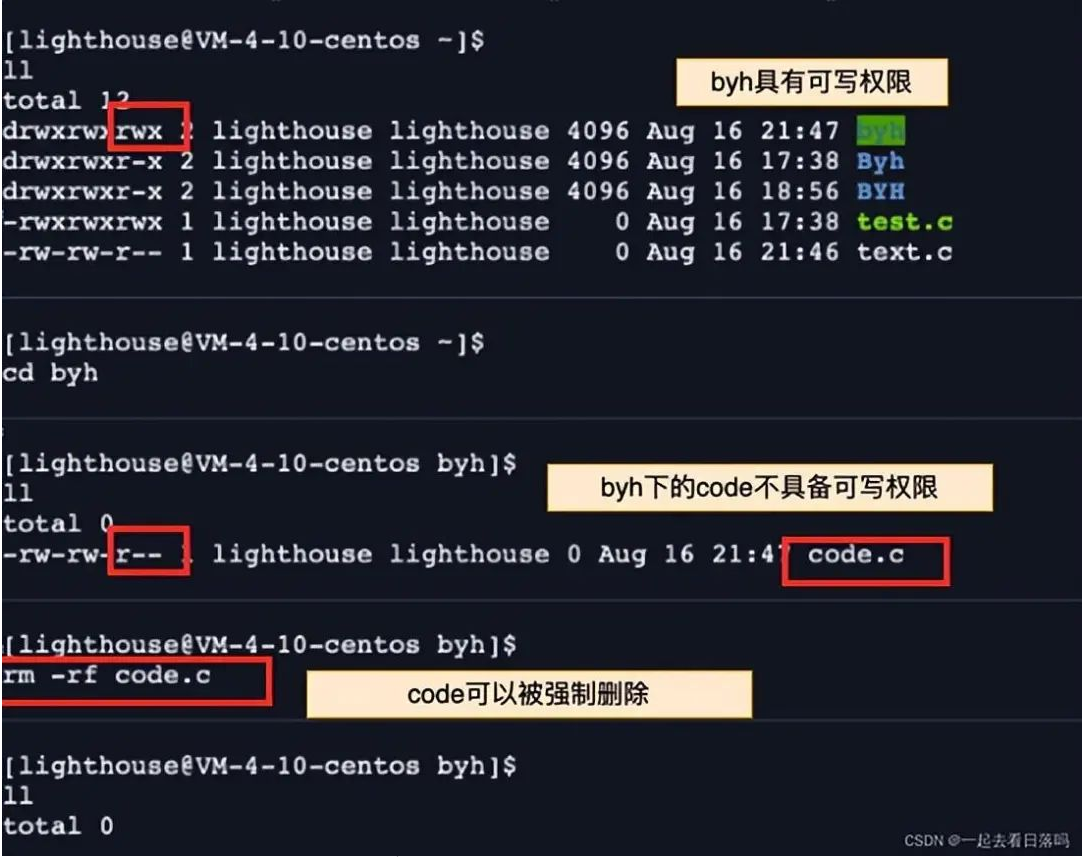

- 粘滞位

新发现:

“

就是只要用户具有目录的写权限, 用户就可以删除目录中的文件, 而不论这个用户是否有这个文件的写权限.我创建的一个文件, 凭什么被你一个外人可以删掉

”

结论

如果目录本身对 other 具有 w 权限,other 可以删掉任何目录下的东西

如果目录本身对 other 没有 w 权限,other 则不可以删除

“

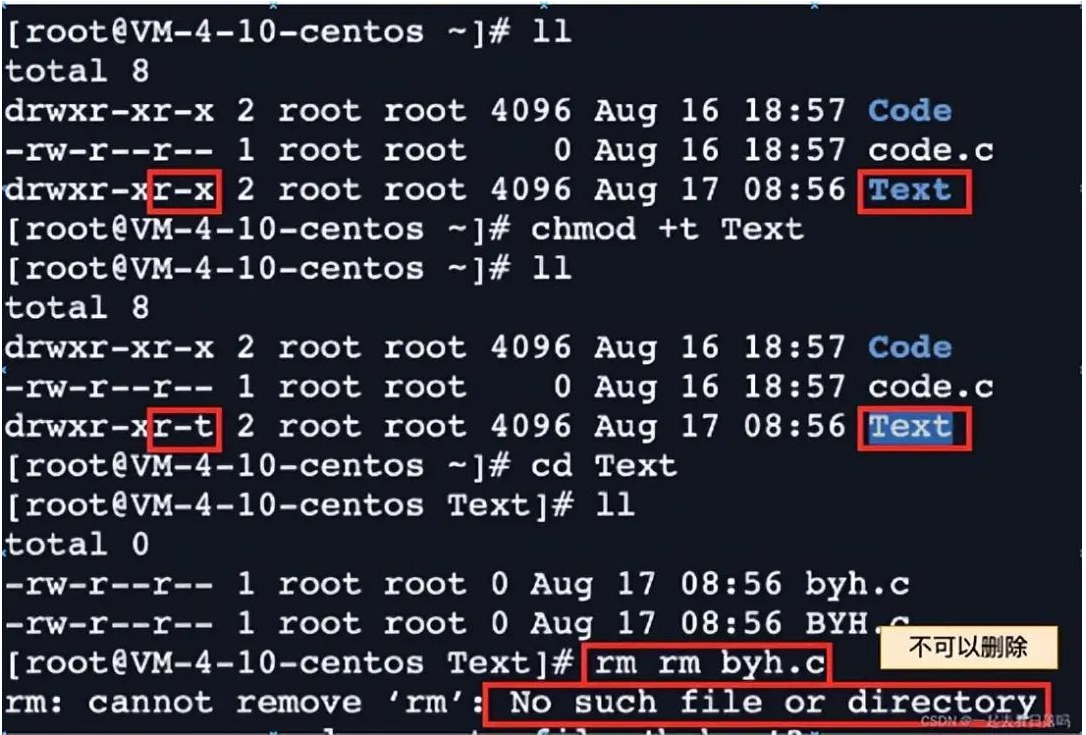

我们的需求:other 可以在特定的目录下创建文件并写入,但是不想让任何人删除掉自己的文件

”

这里为了解决这个不科学的问题,Linux 引入了粘滞位的概念

粘滞位

语法:chmod +t 目录名

功能:给目录加上粘滞位

注意

“

只能对目录设置,一般是限制 other权限的,对设置粘滞位的目录,在该目录下,只能有文件的拥有者和 root 用户可以删除,其他人不能删除

”

示例:

“

有多个人或者系统会有很多的临时数据,所有的临时文件都放在系统的

/tmp目录下。所有的权限需要放开,但是只想让文件的拥有者删除自己的文件,这需要设置粘滞位”

- 总结

- 目录的可执行权限是表示你可否在目录下执行命令。

- 如果目录没有 – x 权限,则无法对目录执行任何命令,甚至无法 cd 进入目, 即使目录仍然有 – r 读权限(这个地方很容易犯错,认为有读权限就可以进入目录读取目录下的文件)

- 而如果目录具有 – x 权限,但没有 – r 权限,则用户可以执行命令,可以 cd 进入目录。但由于没有目录的读权限

- 所以在目录下,即使可以执行 ls 命令,但仍然没有权限读出目录下的文档。

以上是shell 运行原理和 Linux 权限详解的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

web.xml怎么打开

Apr 03, 2025 am 06:51 AM

web.xml怎么打开

Apr 03, 2025 am 06:51 AM

要打开 web.xml 文件,可以使用以下方法:使用文本编辑器(如记事本或 TextEdit)使用集成开发环境(如 Eclipse 或 NetBeans)使用命令行编辑命令(Windows:notepad web.xml;Mac/Linux:open -a TextEdit web.xml)

c语言多线程的四种实现方式

Apr 03, 2025 pm 03:00 PM

c语言多线程的四种实现方式

Apr 03, 2025 pm 03:00 PM

语言多线程可以大大提升程序效率,C 语言中多线程的实现方式主要有四种:创建独立进程:创建多个独立运行的进程,每个进程拥有自己的内存空间。伪多线程:在一个进程中创建多个执行流,这些执行流共享同一内存空间,并交替执行。多线程库:使用pthreads等多线程库创建和管理线程,提供了丰富的线程操作函数。协程:一种轻量级的多线程实现,将任务划分成小的子任务,轮流执行。

Linux系统自带Python解释器能删除吗?

Apr 02, 2025 am 07:00 AM

Linux系统自带Python解释器能删除吗?

Apr 02, 2025 am 07:00 AM

关于Linux系统自带Python解释器的删除问题许多Linux发行版在安装时会预装Python解释器,它并非通过软件包管理器�...

Linux最好使用的是什么?

Apr 03, 2025 am 12:11 AM

Linux最好使用的是什么?

Apr 03, 2025 am 12:11 AM

Linux最适合用作服务器管理、嵌入式系统和桌面环境。1)在服务器管理中,Linux用于托管网站、数据库和应用程序,提供稳定性和可靠性。2)在嵌入式系统中,Linux因其灵活性和稳定性被广泛应用于智能家居和汽车电子系统。3)在桌面环境中,Linux提供了丰富的应用和高效的性能。

Debian Hadoop 兼容性怎样

Apr 02, 2025 am 08:42 AM

Debian Hadoop 兼容性怎样

Apr 02, 2025 am 08:42 AM

DebianLinux以其稳定性和安全性着称,广泛应用于服务器、开发和桌面环境。虽然目前缺乏关于Debian与Hadoop直接兼容性的官方说明,但本文将指导您如何在Debian系统上部署Hadoop。 Debian系统需求:在开始Hadoop配置前,请确保您的Debian系统满足Hadoop的最低运行要求,这包括安装必要的Java运行时环境(JRE)和Hadoop软件包。 Hadoop部署步骤:下载并解压Hadoop:从ApacheHadoop官方网站下载您需要的Hadoop版本,并将其解

使用Go语言连接Oracle数据库时是否需要安装Oracle客户端?

Apr 02, 2025 pm 03:48 PM

使用Go语言连接Oracle数据库时是否需要安装Oracle客户端?

Apr 02, 2025 pm 03:48 PM

使用Go语言连接Oracle数据库时是否需要安装Oracle客户端?在使用Go语言开发时,连接Oracle数据库是一个常见需求�...

无法以 root 身份登录 mysql

Apr 08, 2025 pm 04:54 PM

无法以 root 身份登录 mysql

Apr 08, 2025 pm 04:54 PM

无法以 root 身份登录 MySQL 的原因主要在于权限问题、配置文件错误、密码不符、socket 文件问题或防火墙拦截。解决方法包括:检查配置文件中 bind-address 参数是否正确配置。查看 root 用户权限是否被修改或删除,并进行重置。验证密码是否准确无误,包括大小写和特殊字符。检查 socket 文件权限设置和路径。检查防火墙是否阻止了 MySQL 服务器的连接。