Linux 下使用 TC 优雅的实现网络限流

1. Linux 下流量控制的原理

我们可以通过对数据包的排队来控制它们的发送方式。这种控制被称为数据整形,即对数据进行以下操作:

- 增加延迟

- 丢弃数据包

- 重新排列

- 重复或损坏

- 控制速率

在 qdisc-class-filter 结构下,要对流量进行控制需要三个步骤:

- 创建 qdisc 队列

由于 Linux 是通过对数据包进行排队来控制流量的,因此首先需要一个队列。

- 创建 class 分类

class 实际上是用来划分流量策略分类的。例如,可以划分两个流量限速档位:10MBps 和 20MBps。

- 创建 filter 过滤器

尽管已经创建了 class 分类,但并没有将任何 IP 或端口绑定到 class 上,因此此时并不会产生控制效果。还需要创建 filter 将指定的 IP 和端口绑定到 class 上,才能使流量控制 class 对资源生效。

TC 是 Linux 提供的流量控制工具,也是 Cilium/eBPF 等网络组件的核心基础设施之一。

2. 限制指定 IP、Port 对本机的访问速度

2.1 查看网卡

ifconfig eth0: flags=4163 mtu 1500 inet 1.1.1.1 netmask 255.255.254.0 broadcast 1.1.1.1 inet6 1::1:1:1:1 prefixlen 64 scopeid 0x20 ether 1:1:1:1:1:1 txqueuelen 1000 (Ethernet) RX packets 2980910 bytes 2662352343 (2.4 GiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 1475969 bytes 122254809 (116.5 MiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

2.2 配置 qdisc-class-filter

- 创建 qdisc 根队列

tc qdisc add dev eth0 root handle 1: htb default 1

- 创建第一级 class 绑定所有带宽资源

注意这里的单位是 6 MBps,也就是 48 Mbps。

tc class add dev eth0 parent 1:0 classid 1:1 htb rate 6MBps burst 15k

- 创建子分类 class

可以创建多个子分类,对资源的流量进行精细化管理。

tc class add dev eth0 parent 1:1 classid 1:10 htb rate 6MBps ceil 10MBps burst 15k

这里 ceil 设置的是上限,正常情况下限速为 6MBps,但网络空闲时,可以达到 10 MBps。

- 创建过滤器 filter,限制 IP

tc filter add dev eth0 protocol ip parent 1:0 prio 1 u32 match ip dst 1.2.3.3 flowid 1:10

这里对 1.2.3.4 进行限制带宽为 1:10,也就是 6MBps。当然,你也可以直接给网段 1.2.0.0/16 加 class 策略。

2.3 查看并清理配置

- 查看 class 配置

tc class show dev eth0 class htb 1:10 parent 1:1 leaf 10: prio 0 rate 48Mbit ceil 80Mbit burst 15Kb cburst 1600b class htb 1:1 root rate 48Mbit ceil 48Mbit burst 15Kb cburst 1590b

- 查看 filter 配置

tc filter show dev eth0 filter parent 1: protocol ip pref 1 u32 chain 0 filter parent 1: protocol ip pref 1 u32 chain 0 fh 800: ht divisor 1 filter parent 1: protocol ip pref 1 u32 chain 0 fh 800::800 order 2048 key ht 800 bkt 0 f lowid 1:10 not_in_hw match 01020303/ffffffff at 16

- 清理全部配置

tc qdisc del dev eth0 root

3. 限制本机对指定 IP、Port 的访问速度

由于排队规则主要是基于出口方向,不能对入口方向的流量(Ingress)进行限制。因此,我们需要将流量重定向到 ifb 设备上,再对 ifb 的出口流量(Egress)进行限制,以最终达到控制的目的。

3.1 启用虚拟网卡

- 将在 ifb 设备

modprobe ifb numifbs=1

- 启用 ifb0 虚拟设备

ip link set dev ifb0 up

3.2 配置 qdisc-class-filter

- 添加 qdisc

tc qdisc add dev eth0 handle ffff: ingress

- 重定向网卡流量到 ifb0

tc filter add dev eth0 parent ffff: protocol ip u32 match u32 0 0 action mirred egress re direct dev ifb0

- 添加 class 和 filter

tc qdisc add dev ifb0 root handle 1: htb default 10 tc class add dev ifb0 parent 1:0 classid 1:1 htb rate 6Mbps tc class add dev ifb0 parent 1:1 classid 1:10 htb rate 6Mbps tc filter add dev ifb0 parent 1:0 protocol ip prio 16 u32 match ip dst 1.2.3.4 flowid 1: 10

3.3 查看并清理配置

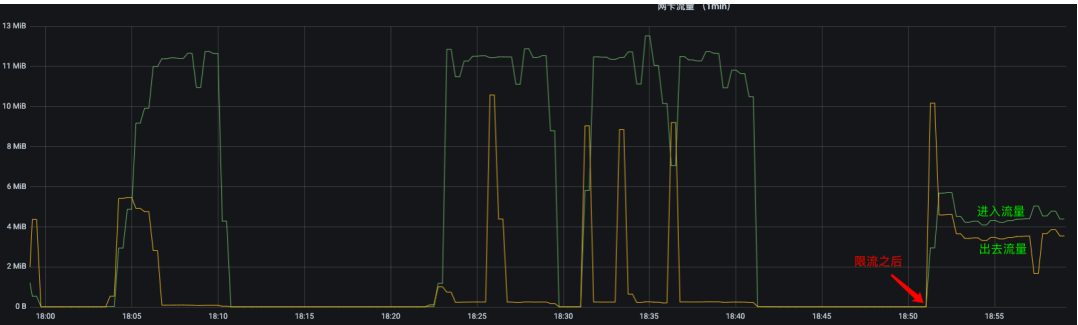

- 下面是限速本机对指定 IP 访问的监控图

进入的流量被限制在 6 MBps 以下,而出去的流量不被限制。

- 查看 class 配置

tc class show dev ifb0 class htb 1:10 parent 1:1 prio 0 rate 48Mbit ceil 48Mbit burst 1590b cburst 1590b class htb 1:1 root rate 48Mbit ceil 48Mbit burst 1590b cburst 1590b

- 查看 filter 配置

tc filter show dev ifb0 filter parent 1: protocol ip pref 16 u32 chain 0 filter parent 1: protocol ip pref 16 u32 chain 0 fh 800: ht divisor 1 filter parent 1: protocol ip pref 16 u32 chain 0 fh 800::800 order 2048 key ht 800 bkt 0 flowid 1:10 not_in_hw match 01020304/ffffffff at 16

- 清理全部配置

tc qdisc del dev eth0 ingress tc qdisc del dev ifb0 root modprobe -r ifb

以上是Linux 下使用 TC 优雅的实现网络限流的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

热门话题

apache怎么启动

Apr 13, 2025 pm 01:06 PM

apache怎么启动

Apr 13, 2025 pm 01:06 PM

启动 Apache 的步骤如下:安装 Apache(命令:sudo apt-get install apache2 或从官网下载)启动 Apache(Linux:sudo systemctl start apache2;Windows:右键“Apache2.4”服务并选择“启动”)检查是否已启动(Linux:sudo systemctl status apache2;Windows:查看服务管理器中“Apache2.4”服务的状态)启用开机自动启动(可选,Linux:sudo systemctl

apache80端口被占用怎么办

Apr 13, 2025 pm 01:24 PM

apache80端口被占用怎么办

Apr 13, 2025 pm 01:24 PM

当 Apache 80 端口被占用时,解决方法如下:找出占用该端口的进程并关闭它。检查防火墙设置以确保 Apache 未被阻止。如果以上方法无效,请重新配置 Apache 使用不同的端口。重启 Apache 服务。

如何在Debian上监控Nginx SSL性能

Apr 12, 2025 pm 10:18 PM

如何在Debian上监控Nginx SSL性能

Apr 12, 2025 pm 10:18 PM

本文介绍如何在Debian系统上有效监控Nginx服务器的SSL性能。我们将使用NginxExporter将Nginx状态数据导出到Prometheus,再通过Grafana进行可视化展示。第一步:配置Nginx首先,我们需要在Nginx配置文件中启用stub_status模块来获取Nginx的状态信息。在你的Nginx配置文件(通常位于/etc/nginx/nginx.conf或其包含文件中)中添加以下代码段:location/nginx_status{stub_status

Debian系统中如何设置回收站

Apr 12, 2025 pm 10:51 PM

Debian系统中如何设置回收站

Apr 12, 2025 pm 10:51 PM

本文介绍两种在Debian系统中配置回收站的方法:图形界面和命令行。方法一:使用Nautilus图形界面打开文件管理器:在桌面或应用程序菜单中找到并启动Nautilus文件管理器(通常名为“文件”)。找到回收站:在左侧导航栏中寻找“回收站”文件夹。如果找不到,请尝试点击“其他位置”或“计算机”进行搜索。配置回收站属性:右键点击“回收站”,选择“属性”。在属性窗口中,您可以调整以下设置:最大大小:限制回收站可用的磁盘空间。保留时间:设置文件在回收站中自动删除前的保

如何优化debian readdir的性能

Apr 13, 2025 am 08:48 AM

如何优化debian readdir的性能

Apr 13, 2025 am 08:48 AM

在Debian系统中,readdir系统调用用于读取目录内容。如果其性能表现不佳,可尝试以下优化策略:精简目录文件数量:尽可能将大型目录拆分成多个小型目录,降低每次readdir调用处理的项目数量。启用目录内容缓存:构建缓存机制,定期或在目录内容变更时更新缓存,减少对readdir的频繁调用。内存缓存(如Memcached或Redis)或本地缓存(如文件或数据库)均可考虑。采用高效数据结构:如果自行实现目录遍历,选择更高效的数据结构(例如哈希表而非线性搜索)存储和访问目录信

apache服务器怎么重启

Apr 13, 2025 pm 01:12 PM

apache服务器怎么重启

Apr 13, 2025 pm 01:12 PM

要重启 Apache 服务器,请按照以下步骤操作:Linux/macOS:运行 sudo systemctl restart apache2。Windows:运行 net stop Apache2.4 然后 net start Apache2.4。运行 netstat -a | findstr 80 检查服务器状态。

Debian Sniffer在网络监控中的重要性

Apr 12, 2025 pm 11:03 PM

Debian Sniffer在网络监控中的重要性

Apr 12, 2025 pm 11:03 PM

虽然搜索结果并未直接提及“DebianSniffer”及其在网络监控中的具体应用,但我们可以推断“Sniffer”指代的是网络抓包分析工具,而其在Debian系统中的应用与其他Linux发行版并无本质区别。网络监控对于维护网络稳定性和优化性能至关重要,而抓包分析工具扮演着关键角色。以下阐述网络监控工具(例如,在Debian系统中运行的Sniffer)的重要作用:网络监控工具的价值:故障快速定位:实时监控网络指标,例如带宽使用率、延迟、丢包率等,能迅速识别网络故障的根源,缩短故障排除时间。

debian readdir如何与其他工具集成

Apr 13, 2025 am 09:42 AM

debian readdir如何与其他工具集成

Apr 13, 2025 am 09:42 AM

Debian系统中的readdir函数是用于读取目录内容的系统调用,常用于C语言编程。本文将介绍如何将readdir与其他工具集成,以增强其功能。方法一:C语言程序与管道结合首先,编写一个C程序调用readdir函数并输出结果:#include#include#includeintmain(intargc,char*argv[]){DIR*dir;structdirent*entry;if(argc!=2){