php小编新一近日发现,Blast主网即将上线,引起了广泛关注。然而,随之而来的安全隐患也备受关注,我们有必要对其技术层面进行深入解析。同时,潜在的机会也不容忽视,让我们一起探讨这一新兴领域的挑战与机遇。

近期,Blast再次成为市场的“香饽饽”,随着其“Big Bang”开发者竞赛的结束,其TVL更是不断飙升,一举超过20亿美元,在Layer2赛道上占据着一席之地。

同时,Blast也宣布将在2月29日上线其主网,导致大众对其持续关注,毕竟“空投预期”已经成功吸引大部分参与者围观。但是随着其生态发展,各种项目层出不穷,同样也导致各类安全风险频发。今天Beosin将为大家解读打出强劲开局的Blast,TVL飙升背后的安全风险与潜在机会。

Blast 是由 Blur 创始人 Pacman 于2023年 11月21日推出的新项目,在加密社区中迅速引起了广泛关注。仅在推出后的48小时内,该网络的锁定总价值(TVL)就已达到了 5.7 亿美元,并吸引了逾 50,000名用户。

Blast 去年获得了 Paradigm 和 Standard Crypto 等主要支持者提供的 2000万美元融资,紧接着去年11月,Blast 再次获得日本加密货币投资公司 CGV 的 500万美元投资。

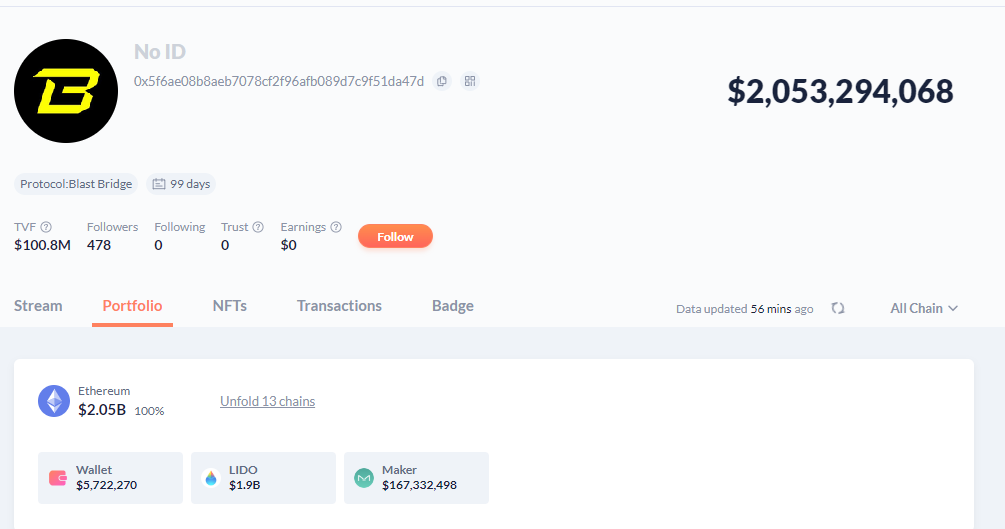

根据DeBank数据,截至2月25日,Blast合约地址中的资产总价值已经超过20亿美元,其中约18亿美元的ETH存入了Lido协议,另有逾1.6亿美元的DAI存入MakerDAO协议。这显示出Blast在市场上具有极高的活跃度。

DeBank数据

Blast 的独特之处在于提供 ETH 和稳定币的原生收益率,这是其它 Layer2 解决方案所不具备的特点。用户将ETH转移至其它 Layer2 时,这些 Layer2 只会将 ETH 锁入智能合约,并映射对应的 Layer2 ETH;而 Blast 会将用户的 ETH 存入 Lido 生息,并引入新的生息稳定币 USDB(该稳定币将通过 MakerDAO 购买美国国债获得收益)到 Blast 网络。

Blur团队推出的Layer2具有独特的流量优势。Blur之前向其平台用户发放了超过2亿美元的空投,因此拥有庞大的社区基础。同时,Blast正在通过空投奖励的方式吸引用户参与质押,利用流量裂变的营销策略来吸引更多用户加入Blast。这种有机结合流量和空投激励的方法,有助于吸引更多用户参与,并为Blast的发展提供稳定的用户基础。

Blast 自推出后就受到批评和质疑。2023年 11 月 23 日,Polygon Labs 的开发者关系工程师 Jarrod Watts 发推表示 Blast 的中心化可能会给用户带来严重的安全风险。同时,他还质疑 Blast 将其归类为第 2 层(L2)网络,因为 Blast 不符合 L2 标准,缺乏交易、桥接、Rollup或向以太坊发送交易数据等功能。

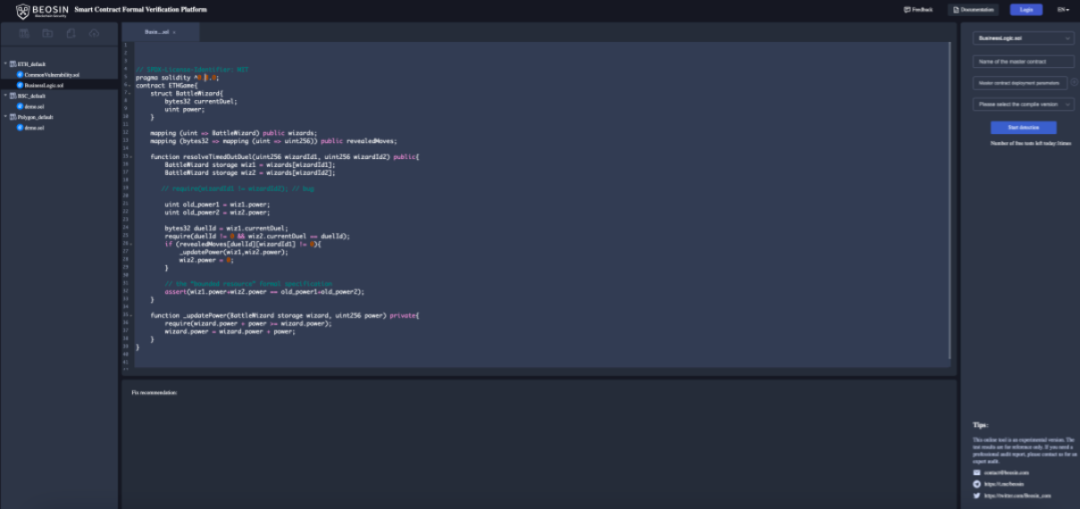

Blast 的安全性究竟如何?存在哪些安全风险?本次我们通过BeosinVaaS工具扫描 Blast Deposit 合约,结合 Beosin 安全专家的分析,对 Blast Deposit 合约代码进行解读。

BeosinVaaS

Blast Deposit 合约为可升级合约,其代理合约地址为0x5F6AE08B8AeB7078cf2F96AFb089D7c9f51DA47d,目前其逻辑合约地址为0x0bD88b59D580549285f0A207Db5F06bf24a8e561,主要风险点如下:

Blast Deposit 合约最为重要的enableTransition函数,只有合约的 admin 地址能够调用。此外该函数以mainnetBridge合约地址作为参数,而mainnetBridge合约可以访问所有质押的 ETH 和 DAI。

function enableTransition(address mainnetBridge) external onlyOwner { if (isTransitionEnabled) { revert TransitionIsEnabled(); }

_pause(); _setMainnetBridge(mainnetBridge); isTransitionEnabled = true;

LIDO.approve(mainnetBridge, type(uint256).max); DAI.approve(mainnetBridge, type(uint256).max);}

code:https://etherscan.io/address/0x0bd88b59d580549285f0a207db5f06bf24a8e561#code#F1#L230

此外,Blast Deposit 合约可以随时通过upgradeTo函数进行升级。这主要是用于修复合约漏洞,但也存在作恶的可能。目前Polygon zkEVM在升级合约这方面做得相对完善,非紧急情况下修改合约一般需要10天的延迟,并且修改合约需要由13人组成的协议理事会决定。

function upgradeTo(address newImplementation) public virtual onlyProxy { _authorizeUpgrade(newImplementation); _upgradeToAndCallUUPS(newImplementation, new bytes(0), false); }

code:https://etherscan.io/address/0x0bd88b59d580549285f0a207db5f06bf24a8e561#code#F2#L78

查看 Blast Deposit 合约可知,其合约的权限由一个Gnosis Safe的3/5多签钱包0x67CA7Ca75b69711cfd48B44eC3F64E469BaF608C所控制。这5个签名地址为:

0x49d495DE356259458120bfd7bCB463CFb6D6c6BA

0xb7c719eB2649c1F03bFab68b0AAa35AD538a7cC8

0x1f97306039530ADB4173C3786e86fab5e6b90F41

0x6a356C0EAA560f00127Adf5108FfAf503b9f1e11

0x46e31F27Df5047D7Fad9b1E8DFFec635cF6efAcF

这5个地址皆为3个月前创建的新地址,身份未知。由于整个合约实际是通过多签钱包保护的托管合约,并非Rollup桥,Blast受到了许多来自社区和开发者的质疑。

Blast 承认了这一系列安全风险,并表示虽然不可变的智能合约被认为是安全的,但它们可能隐藏着未检测到的漏洞。而可升级的智能合约也会带来自身的风险,例如合约升级和容易被利用的时间锁。为了减轻这些风险,Blast 会使用多种硬件钱包进行管理,避免中心化风险。

不过钱包的管理是否能避免中心化和钓鱼攻击,是否有完善的管理流程,这是 Blast 暂未公布的。此前 Ronin Bridge、Multichain两起安全事件中,项目方虽然都使用了多签钱包或是MPC钱包,却因为私钥管理的中心化导致了用户的资产损失。

在2月19日,Blast 团队对 Deposit 合约进行了一次更新。这次更新主要添加了Predeploys合约和引入了IERC20Permit接口,为主网上线做准备。

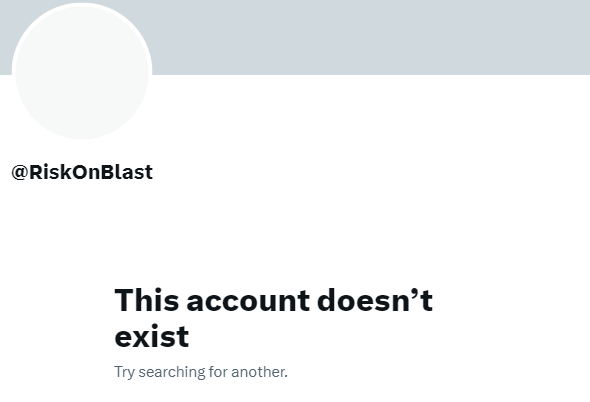

2月25日,Beosin KYT反洗钱分析平台监测到Blast生态GambleFi项目Risk(@riskonblast)疑似发生RugRull,受损失金额约500枚ETH。目前其官方X账号已显示不存在。

MoonCat2878 等投资者也分享了他们的个人损失。MoonCat2878 讲述了在看到来自 Blast 生态系统内信誉良好的项目和合作伙伴后,他们最初将 RiskOnBlast 视为一个有前途的投资机会。然而,随后的公开发售变成了一轮无上限的融资,这引起了他们对Risk这个GameFi项目的怀疑。

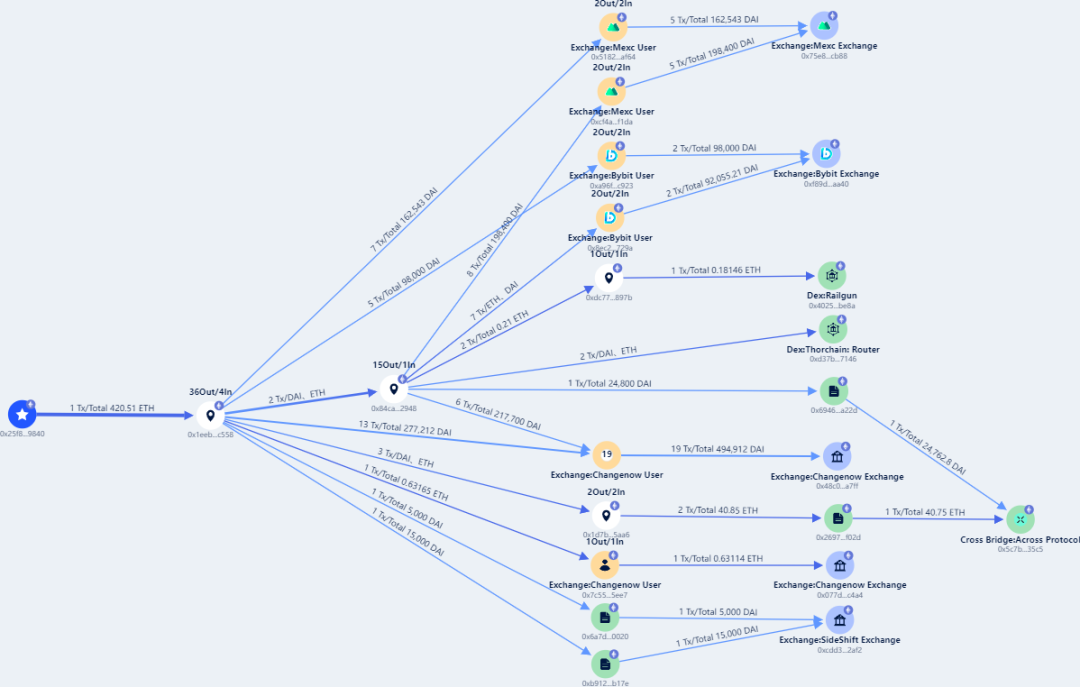

Beosin Trace监测显示,目前Blast生态游戏Risk项目的被盗资金大部分已转移至不同的交易所,一小部分被盗资金已跨链至Arbitrum和Cosmos。

以上是Blast主网上线在即,技术层面解析其存在的安全隐患与潜在机会的详细内容。更多信息请关注PHP中文网其他相关文章!